Définition de l'ingénierie sociale et techniques pour l'éviter

La plupart des cybercriminels sont des maîtres manipulateurs, mais cela ne signifie pas qu'ils sont tous des manipulateurs de technologie. Certains préfèrent l'art de la manipulation humaine. Découvrez le fonctionnement des différents exemples d'ingénierie sociale et les techniques à surveiller. Ensuite, installez un outil de cybersécurité de confiance qui peut vous aider à repérer les cyberattaques lancées par des experts en ingénierie sociale et à protéger vos données personnelles.

Définition de l'ingénierie sociale

L'ingénierie sociale en cybersécurité est la pratique consistant à manipuler quelqu'un pour lui faire divulguer des informations sensibles, généralement en exploitant l'erreur humaine ou en tirant parti de la confiance dans les communications numériques.

Fonctionnement de l'ingénierie sociale

L'ingénierie sociale fonctionne en établissant une fausse confiance, en exploitant l'erreur humaine et en utilisant la persuasion pour obtenir l'accès à des informations sensibles ou confidentielles. Comme la plupart des menaces informatiques, les techniques d'ingénierie sociale peuvent prendre de nombreuses formes, mais elles fonctionnent toutes généralement de la même manière.

Une attaque d'ingénierie sociale réussie se déroule en quatre étapes de base :

- Préparation : l'expert en ingénierie sociale recueille des informations sur ses victimes, y compris où les contacter, par exemple sur les réseaux sociaux, par e-mail, sur les plateformes de messagerie, etc.

- Infiltration : l'expert en ingénierie sociale contacte ses victimes, souvent en se faisant passer pour une source fiable et en utilisant les informations recueillies pour gagner leur confiance.

- Exploitation : l'expert en ingénierie sociale utilise la persuasion pour demander des informations à ses victimes, telles que des coordonnées ou même des identifiants de connexion qu'il peut utiliser à des fins frauduleuses.

- Désengagement : après avoir mené son attaque, l'expert en ingénierie sociale rompt brusquement la communication avec ses victimes.

Selon le type d'attaque d'ingénierie sociale, ces étapes peuvent s'étaler sur quelques heures ou plusieurs mois. Mais quel que soit le délai, connaître les signes d'une attaque d'ingénierie sociale peut vous aider à l'arrêter.

Comment repérer une attaque d'ingénierie sociale

Si vous recevez un message d'un inconnu qui semble aléatoire, trop personnel ou trop beau pour être vrai, il s'agit probablement du début d'une attaque d'ingénierie sociale. Contrairement aux cyberattaques traditionnelles où les cybercriminels aiment rester inaperçus, les experts en ingénierie sociale communiquent souvent ouvertement et directement avec leurs victimes.

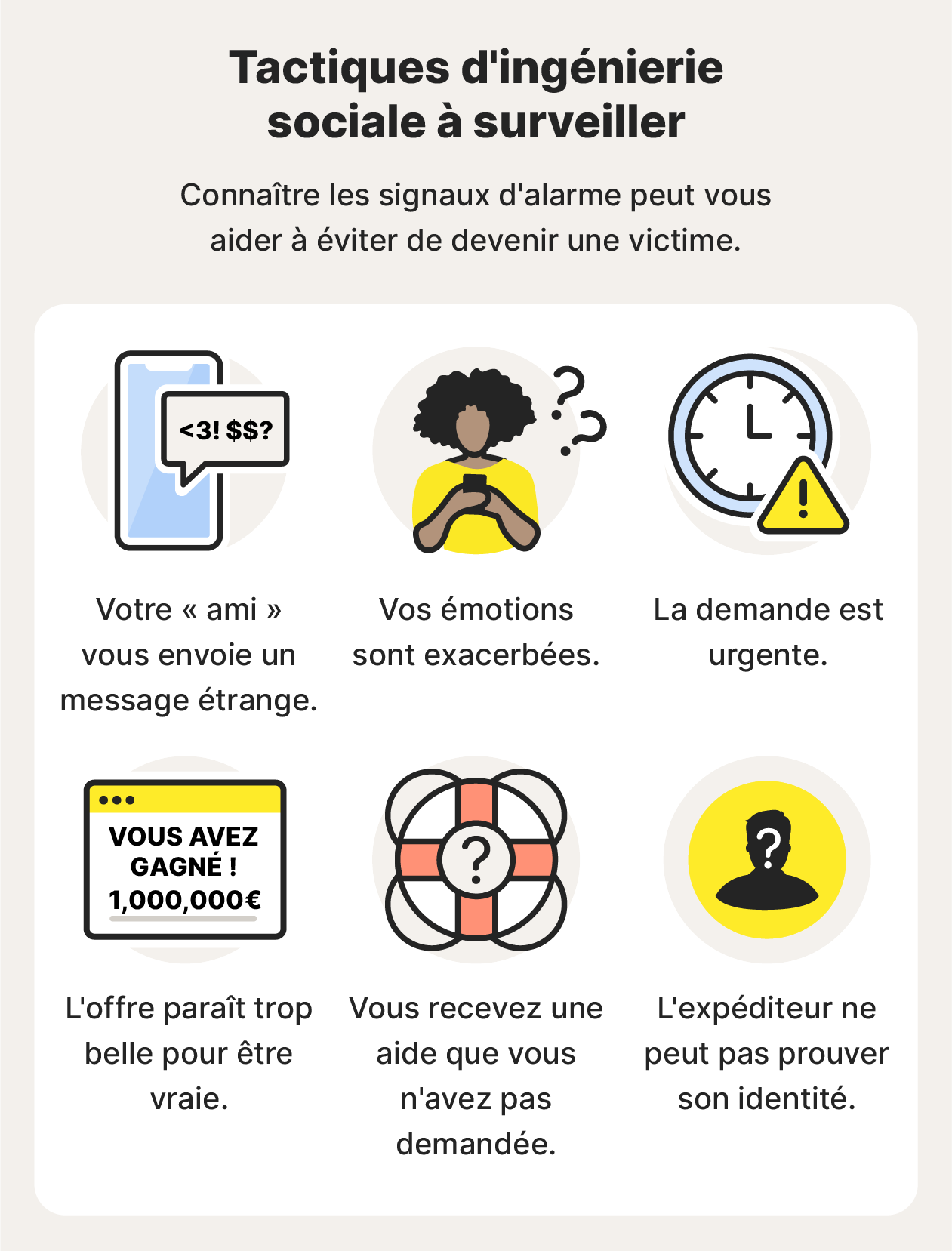

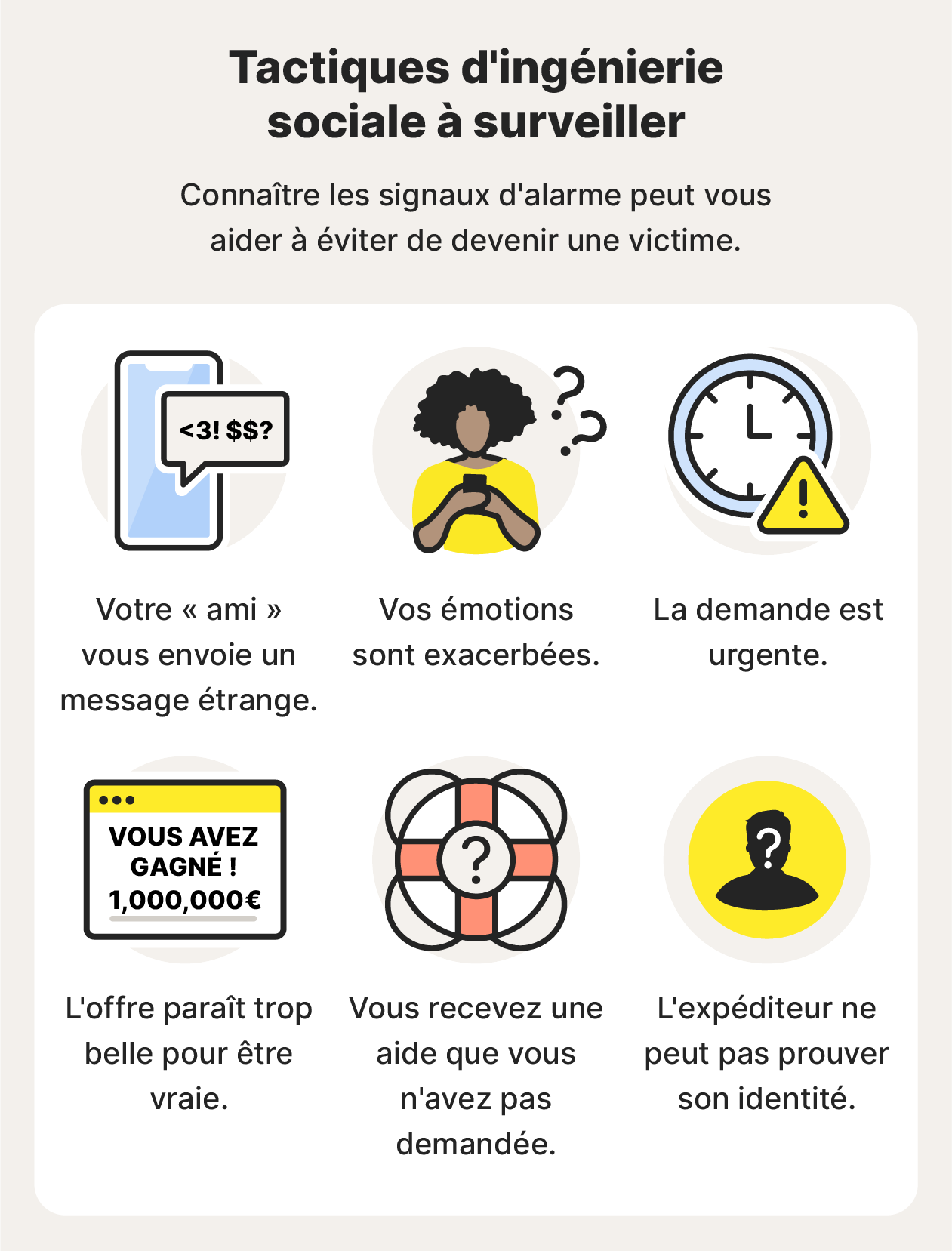

Voici quelques attaques d'ingénierie sociale courantes à surveiller :

- Messages étranges : les experts en ingénierie sociale peuvent se faire passer pour des personnes de confiance, notamment un ami, un collègue ou même une banque. Mais c'est vous qui connaissez le mieux vos amis, donc si quelqu'un vous envoie quelque chose qui sort de l'ordinaire, n'hésitez pas à lui demander des explications. Utilisez simplement un autre moyen de communication au cas où son compte aurait été usurpé.

- Manipulation émotionnelle : les experts en ingénierie sociale sont doués pour susciter des émotions spécifiques comme la peur, la curiosité ou la pitié, alors réfléchissez à la cause de ces déclencheurs émotionnels avant d'agir. Si un parfait inconnu vous envoie un message avec une histoire triste, il s'agit probablement d'une technique d'ingénierie sociale.

- Demandes urgentes : les experts en ingénierie sociale ne veulent pas que vous réfléchissiez à deux fois. C'est pourquoi de nombreuses attaques d'ingénierie sociale impliquent une certaine urgence, comme un concours auquel vous devez participer immédiatement ou un logiciel de cybersécurité que vous devez télécharger pour éliminer un prétendu virus de votre ordinateur.

- Offres qui semblent trop belles pour être vraies : il est tentant de vouloir profiter d'une victoire à la loterie ou de partir en croisière gratuitement. Mais il y a de fortes chances que si l'offre semble trop belle pour être vraie, c'est qu'elle l'est. C'est probablement une attaque d'ingénierie sociale.

- Aide non sollicitée : les experts en ingénierie sociale peuvent vous contacter en se faisant passer pour une entreprise fournissant de l'aide pour un problème que vous n'avez pas, comme dans une arnaque au support technique. Ne vous laissez pas berner en accordant un accès à distance non sollicité à votre ordinateur.

- Identité fausse ou non prouvée : si vous émettez des soupçons à l'encontre d'un potentiel expert en ingénierie sociale et qu'il est incapable de prouver son identité (peut-être qu'il ne veut pas répondre à votre appel vidéo, par exemple), il y a de fortes chances qu'il mente sur son identité et ses intentions.

8 types d'attaques d'ingénierie sociale et exemples

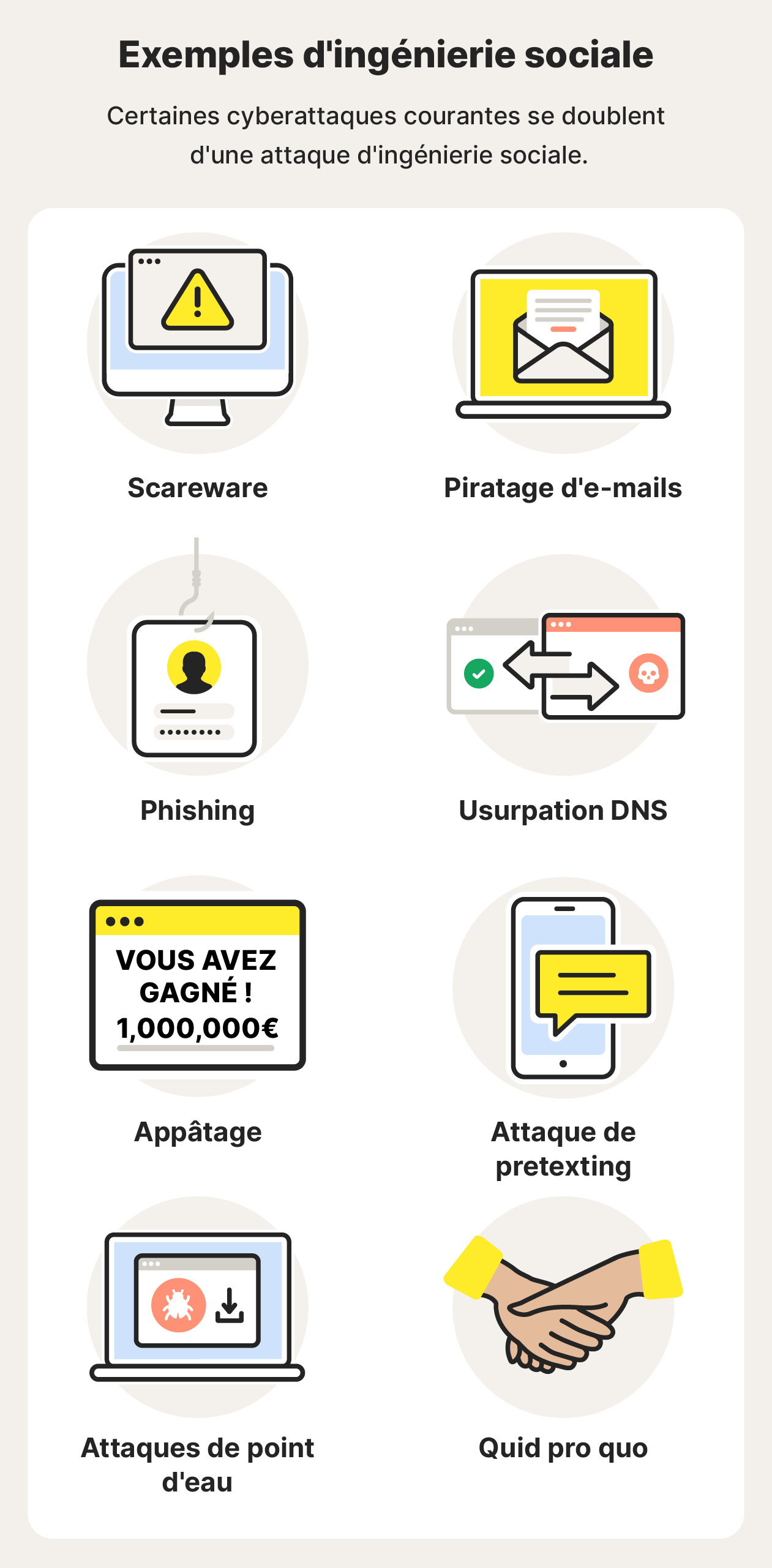

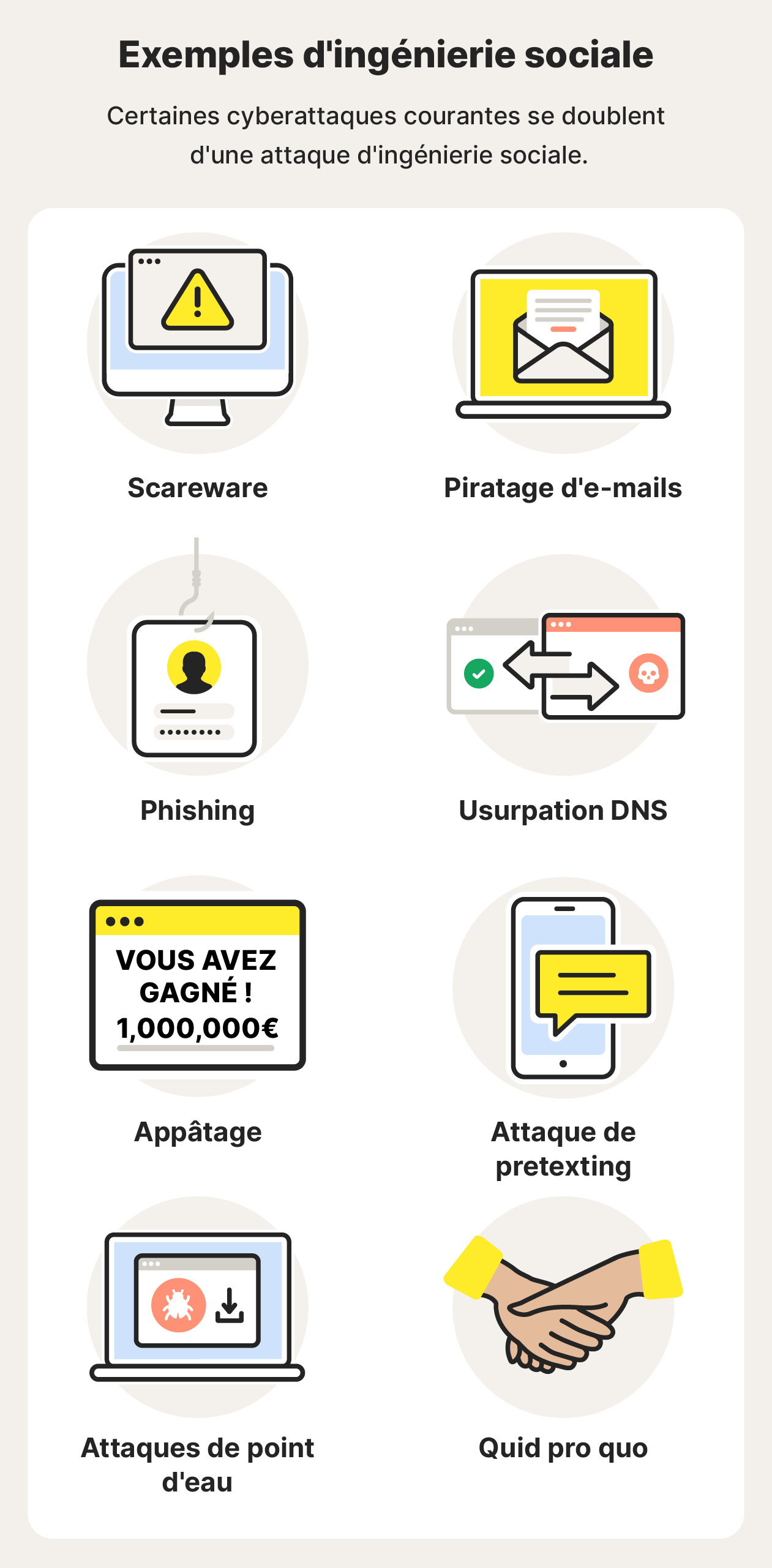

Presque toutes les cyberattaques impliquent une forme d'ingénierie sociale. Et de nombreuses techniques d'ingénierie sociale impliquent également des malwares, des logiciels malveillants qui causent des ravages sur les appareils et surveillent potentiellement votre activité.

Voici quelques formes courantes d'ingénierie sociale et des exemples, de la manipulation en personne aux spams par SMS agaçants :

1. Scareware

Comme son nom l'indique, le scareware est un malware qui vise à vous effrayer pour vous faire agir rapidement. Il se présente souvent sous la forme de fenêtres publicitaires ou d'e-mails vous implorant d'agir immédiatement pour vous débarrasser de prétendus virus ou malwares sur votre appareil. En réalité, si vous agissez, vous pourriez télécharger un virus informatique ou un malware.

Exemple de scareware : imaginez que vous faites défiler l'écran votre téléphone lorsque vous recevez un message prétendant provenir d'une application de messagerie populaire vous informant que la version du logiciel que vous utilisez est obsolète et vous avertissant des dangers de ne pas maintenir vos applications à jour. Vous cliquez donc sur le lien fourni. Mais au lieu que l'application soit mise à jour, votre appareil est infecté par un malware.

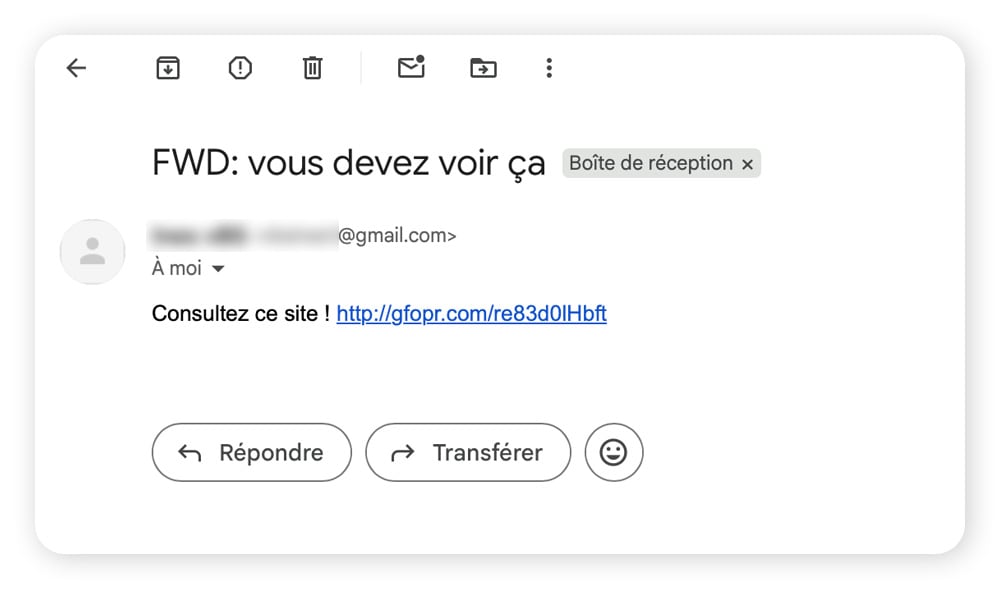

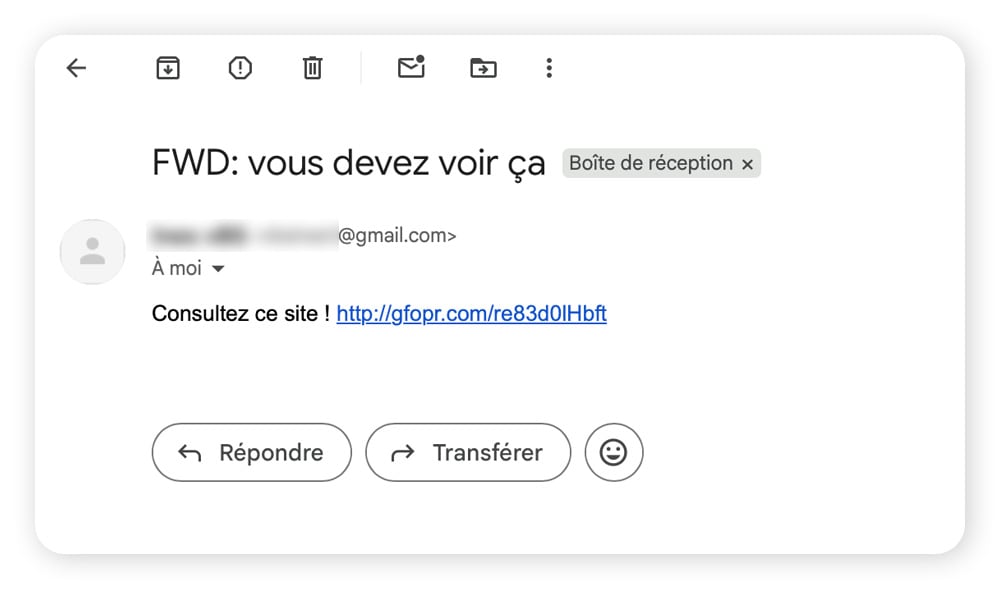

2. Piratage de messagerie électronique et envoi de spam aux contacts

Il est dans notre nature de prêter attention aux messages provenant de personnes que nous connaissons. Les experts en ingénierie sociale ne le savent que trop bien, piratant des comptes de messagerie et envoyant des spams aux listes de contacts avec toutes sortes de menaces d'ingénierie sociale.

Exemple de piratage de messagerie électronique et d'envoi de spam aux contacts : votre ami vous envoie un e-mail avec pour objet « Regarde ce site ! » et vous ne réfléchissez pas à deux fois avant de l'ouvrir. En piratant un compte de messagerie, un expert en ingénierie sociale peut faire croire aux contacts qu'ils reçoivent des e-mails de quelqu'un qu'ils connaissent. Habituellement, le but est de propager des malwares ou d'inciter les gens à exposer leurs données personnelles.

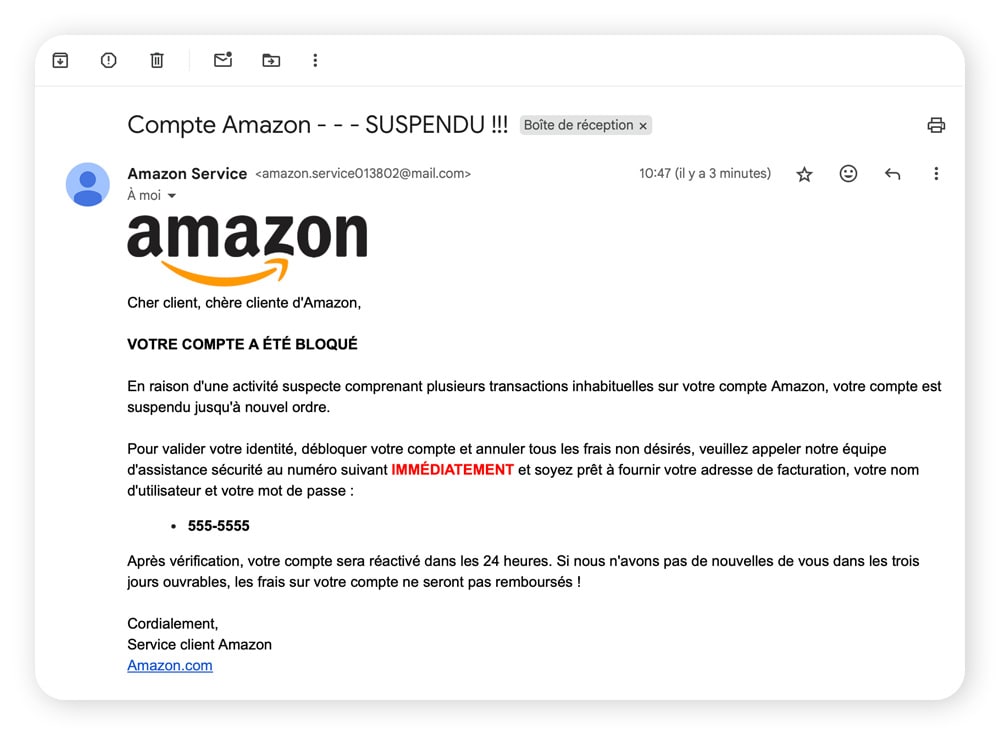

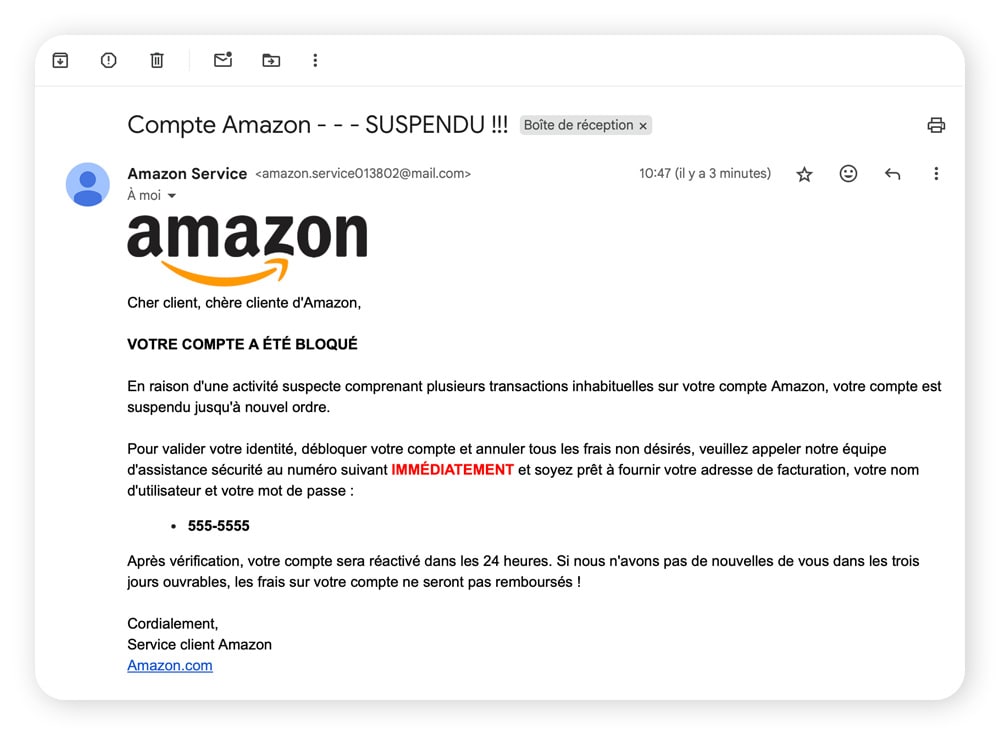

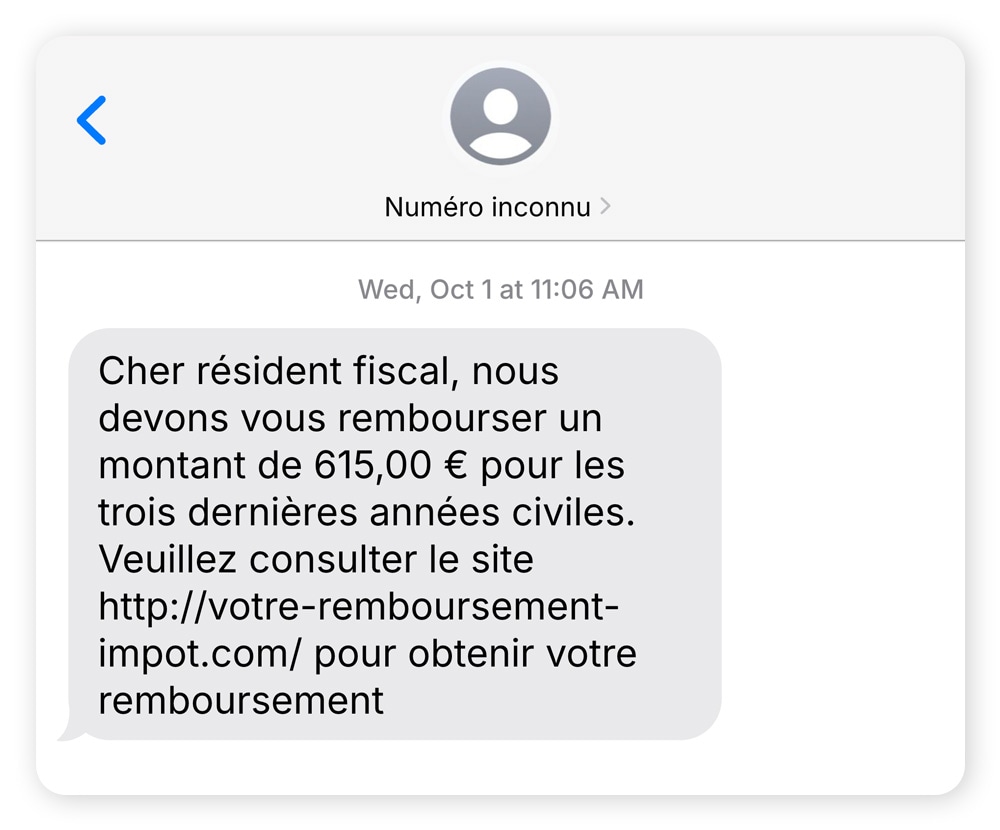

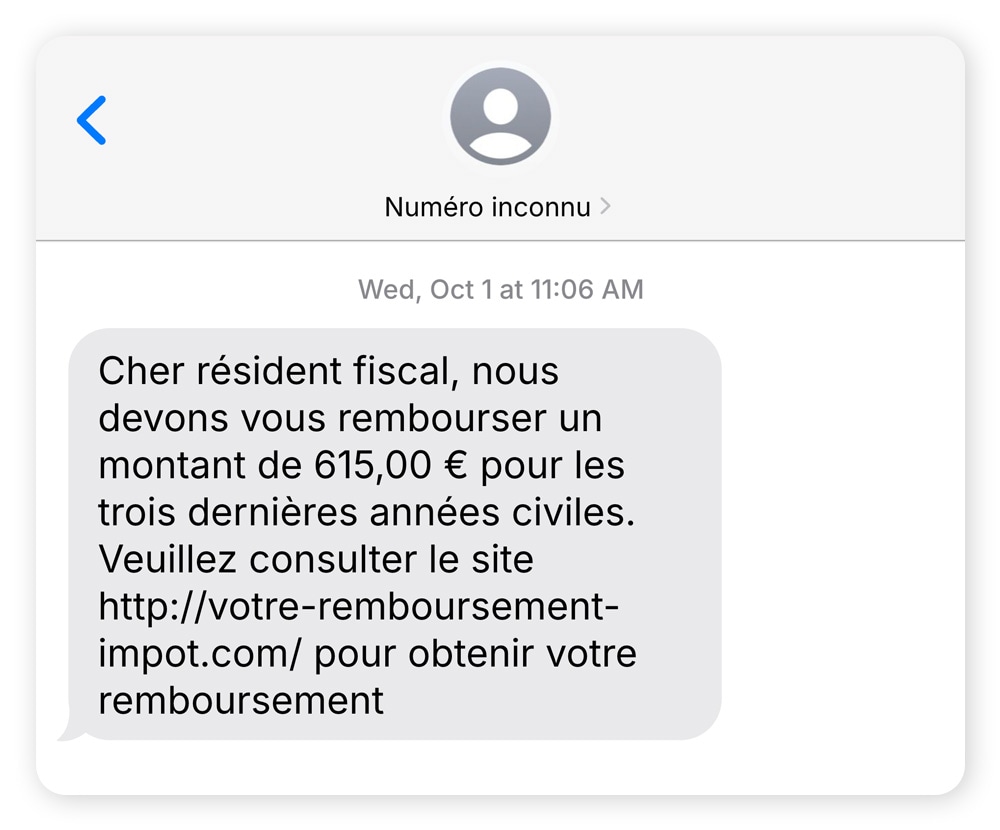

3. Phishing

Le phishing est l'un des types d'ingénierie sociale les plus courants. Il implique généralement un cybercriminel qui envoie un e-mail ou un SMS demandant des informations privées ou vous encourageant à cliquer sur un lien infecté. Différents types d'escroqueries par phishing sont couramment utilisés ensemble, ou en tandem avec d'autres techniques d'ingénierie sociale, pour créer des attaques d'ingénierie sociale plus sophistiquées.

Les escroqueries par phishing se présentent également sous différentes formes :

- Le phishing par e-mail est l'une des méthodes de phishing les plus traditionnelles : il s'agit souvent d'un message de spam envoyé à de nombreuses personnes à la fois.

- Le phishing vocal se produit lorsqu'un fraudeur appelle ou laisse un message vocal en se faisant passer pour une institution de confiance dans l'espoir d'obtenir des informations privées.

- Le smishing (phishing par SMS) consiste à envoyer des SMS contenant des liens malveillants ou à sonder pour obtenir des informations personnelles.

- Le phishing par URL se produit lorsqu'un fraudeur envoie un lien vers un faux site web qui semble légitime à la victime. Lorsque la victime clique sur le lien, il lui est demandé de fournir des informations privées qui peuvent être collectées par l'attaquant.

- Le phishing en cours de session se produit lorsqu'une victime est activement connectée à un compte ou à une plateforme et qu'une fausse fenêtre publicitaire apparaît lui demandant de se reconnecter ou de fournir d'autres informations sensibles. Il se produit généralement sur des sites qui n'utilisent pas le chiffrement https.

Exemple de phishing : imaginez que vous travaillez pour une grande entreprise et que vous recevez un e-mail qui semble provenir du service informatique. L'e-mail vous demande de changer immédiatement votre mot de passe de connexion, mais lorsque vous cliquez sur le lien fourni, vous êtes redirigé vers un faux site qui collecte vos nouvelles informations de connexion.

4. Usurpation DNS

Également connu sous le nom d'empoisonnement du cache, l'usurpation DNS se produit lorsqu'un navigateur est manipulé de sorte que les visiteurs du site web sont redirigés vers des sites web malveillants visant à voler des informations sensibles. L'usurpation DNS se produit lorsque votre cache est empoisonné par ces redirections malveillantes.

Exemple d'usurpation DNS : un cybercriminel crée une copie convaincante d'un site de vente en ligne. Lorsque les utilisateurs se connectent, ils sont redirigés vers le faux site et saisissent leurs identifiants de connexion. Ce faisant, ils partagent involontairement leur mot de passe et leur nom d'utilisateur avec le cybercriminel.

5. Appâtage

L'appâtage est une technique d'ingénierie sociale qui consiste à tenter une victime avec quelque chose de désirable, en espérant qu'elle mordra à l'hameçon, comme un accès privilégié à un fichier confidentiel. Cela se produit le plus souvent sur des sites pair à pair comme les réseaux sociaux, où quelqu'un pourrait vous encourager à télécharger une vidéo ou de la musique, mais il s'agit en fait d'un malware.

Exemple d'appâtage : un expert en ingénierie sociale laisse une clé USB chargée de malwares dans un lieu public. La clé USB est probablement étiquetée de manière attrayante, comme « confidentiel » ou « bonus ». Une cible ramasse la clé et la branche sur un ordinateur pour voir ce qu'elle contient, ce qui charge le malware sur l'appareil.

6. Attaque de pretexting

Cette technique consiste à utiliser un prétexte convaincant, ou un stratagème, pour capter l'attention d'une personne. Une fois que l'histoire a piqué la curiosité de la victime potentielle, l'expert en ingénierie sociale tente de l'amener à lui fournir des informations précieuses. Souvent, il se fait passer pour une source légitime.

Exemple d'attaque de pretexting : supposons que vous receviez un e-mail vous désignant comme le bénéficiaire d'un testament. L'e-mail vous demande de fournir certaines informations personnelles pour prouver que vous êtes bien le bénéficiaire et pour accélérer le versement de votre héritage. Au lieu de cela, vous risquez de donner à un escroc la possibilité d'accéder à vos fonds et de les retirer.

7. Attaques de point d'eau

Une attaque de point d'eau est une attaque d'ingénierie sociale qui infecte un seul site web avec un malware. Le site est presque toujours très populaire (un point d'eau virtuel, si vous voulez) pour s'assurer que le malware peut atteindre autant de victimes que possible.

Exemple d'attaque de point d'eau : en 2017, l'autorité polonaise de surveillance financière a été victime d'une attaque de point d'eau. Dans cette attaque d'ingénierie sociale, les utilisateurs de régions IP spécifiques qui visitaient le site étaient redirigés vers un kit d'exploitation personnalisé, qui installait ensuite un malware sur les appareils des visiteurs.

8. Quiproquo

Quiproquo signifie une faveur contre une faveur, essentiellement « Je vous donne ceci, et vous me donnez cela ». Dans ce type d'attaque d'ingénierie sociale, la victime divulgue des informations sensibles, comme des identifiants de connexion ou des détails financiers, puis l'expert en ingénierie sociale ne tient pas sa part du marché.

Exemple de quiproquo : imaginez que vous êtes sur un forum de jeu et que vous cherchez un code de triche pour passer un niveau difficile. Vous virez de l'argent à quelqu'un qui vend le code, mais vous n'entendez plus jamais parler de lui et vous n'obtenez pas votre code. Vous avez été victime d'une attaque d'ingénierie sociale de type quiproquo.

Comment se protéger contre les attaques d'ingénierie sociale : 15 conseils

- Évitez les liens et les pièces jointes suspects.

Ne cliquez pas sur des liens et n'ouvrez pas de pièces jointes que vous n'attendez pas. Ils pourraient être infectés par des malwares ou vous conduire vers des sites web malveillants.

- Ne partagez pas trop d'informations en ligne.

Les experts en ingénierie sociale savent exactement quoi chercher lorsqu'ils font des recherches sur leurs victimes. La protection de votre confidentialité en ligne est la première étape pour éviter les attaques d'ingénierie sociale. - Soyez prudent avec les amitiés exclusivement en ligne.

Si un ami en ligne vous demande des faveurs et des informations personnelles, mais qu'il refuse de vérifier son identité, soyez prudent. Il pourrait s'agir d'un expert en ingénierie sociale. - Apprenez à repérer les méthodes d'ingénierie sociale.

Rappelez-vous les signes de l'ingénierie sociale et les différentes manières dont les attaques d'ingénierie sociale peuvent vous affecter. - Soyez sceptique.

Si une promesse, une offre ou une affaire semble trop belle pour être vraie, c'est probablement le cas. Les promesses grandioses sont une méthode courante d'ingénierie sociale. - Utilisez l'authentification à deux facteurs (2FA).

L'activation de l'authentification à deux facteurs sur vos comptes en ligne peut aider à protéger vos données en ligne et à les garder hors de portée des experts en ingénierie sociale. - Adoptez une bonne hygiène en matière de mots de passe.

Créez des mots de passe forts et uniques et changez-les périodiquement. N'utilisez jamais deux fois le même mot de passe et n'utilisez pas de phrases courantes ou d'informations personnelles. - Utilisez un gestionnaire de mots de passe.

Envisagez d'utiliser un gestionnaire de mots de passe sécurisé pour créer des mots de passe difficiles à déchiffrer et les conserver tous au même endroit. - Définissez des filtres antispam stricts.

Activez des filtres anti-spam pour les e-mails et les SMS afin d'intercepter les messages de phishing potentiels. Les experts en ingénierie sociale adorent utiliser les messages de spam pour piéger de nombreuses victimes à la fois. - Gardez votre réseau Wi-Fi privé.

N'autorisez pas des inconnus à accéder à votre réseau Wi-Fi. Vous ne savez pas ce qu'ils pourraient faire ni quelles informations ils collectent. - Connectez-vous à un VPN.

Utilisez un VPN (réseau privé virtuel) lorsque vous vous connectez au Wi-Fi, car les données chiffrées sont des données privées et peuvent potentiellement vous sauver d'attaques d'ingénierie sociale. - Surveillez attentivement l'activité de votre compte.

Si vous remarquez des frais inhabituels sur vos comptes, des e-mails étranges envoyés depuis votre adresse ou toute autre activité étrange, changez immédiatement vos mots de passe. - Ne laissez pas vos appareils sans surveillance.

En plus d'éviter le vol, le fait de garder un œil sur votre appareil vous aide à protéger les données privées qui y sont stockées, telles que les identifiants de connexion. Cela aide également à prévenir les violations physiques, comme l'installation d'un enregistreur de frappe à votre insu. - Maintenez vos logiciels à jour.

Utiliser les logiciels les meilleurs et les plus sécurisés du marché ne signifie pas grand-chose si vous ne les maintenez pas à jour pour éviter les vulnérabilités de sécurité que les pirates aiment exploiter. - Utilisez un logiciel de cybersécurité.

Lorsque des attaques d'ingénierie sociale se produisent, un logiciel de cybersécurité peut vous aider à ne pas être victime de cyberattaques.

La manipulation est une tactique méprisable pour arriver à ses fins. Heureusement, les attaques d'ingénierie sociale peuvent être déjouées si vous savez en reconnaître les signes. Mais la connaissance n'est pas le seul moyen de se protéger contre les attaques d'ingénierie sociale. Norton 360 Deluxe est une solution de cybersécurité tout-en-un qui peut aider à protéger vos appareils, vos données et vous-même contre les attaques.

Note éditoriale : Nos articles vous fournissent des informations éducatives. Nos offres peuvent ne pas couvrir ou protéger contre tous les types de crime, de fraude ou de menace sur lesquels nous écrivons. Notre objectif est d'accroître la sensibilisation à la cybersécurité. Veuillez consulter les conditions complètes lors de l'inscription ou de la configuration. N'oubliez pas que personne ne peut empêcher l'usurpation d'identité ou la cybercriminalité, et que LifeLock ne surveille pas toutes les transactions dans toutes les entreprises. Les marques Norton et LifeLock font partie de Gen Digital Inc.

Vour voulez en savoir plus ?

Suivez-nous pour connaître les dernières actualités, astuces et mises à jour.