Qu'est-ce que le phishing ? (hameçonnage) Définition et exemples

Des milliards de liens de phishing sont partagés chaque année. En cliquant, les utilisateurs peuvent déclencher un processus pouvant mener à des infections par des malwares, des vols, voire des usurpations d'identité. Découvrez la définition du phishing, comment identifier une attaque et que faire si vous cliquez sur un lien suspect. Ensuite, renforcez vos défenses en ligne en utilisant une solution de cybersécurité complète.

Il arrive que vous receviez des liens légitimes par SMS ou par e-mail, par exemple lorsque votre commande est prête à être retirée, qu'une facture doit être réglée ou que l'un de vos collègues souhaite partager une pièce jointe. Malheureusement, les liens légitimes peuvent être difficiles à distinguer des liens de phishing dont le but est de voler des informations personnelles ou infecter des appareils.

Quelle est la définition du phishing (hameçonnage) ?

Le phishing, ou hameçonnage, est une cybermenace basée sur l'ingénierie sociale au cours de laquelle des escrocs se font passer pour une source digne de confiance et vous incitent à révéler des données sensibles comme des mots de passe, des numéros de carte de crédit ou des informations d'identification personnelle.

Les attaques de phishing commencent souvent par l'envoi d'un lien ou d'une pièce jointe malveillante par e-mail (certains se font même passer pour des entreprises bien connues comme Norton), via les réseaux sociaux ou par SMS, déclenchant éventuellement le téléchargement d'un malware. Vous pouvez également recevoir un appel de phishing provenant d'un pirate qui prétend offrir un service clientèle ou une assistance technique.

Comment fonctionne le phishing (hameçonnage) ?

Bien que le phishing puisse varier en fonction du type d'escroquerie mise en œuvre, les attaques de phishing se déroulent souvent comme suit :

- Le pirate choisit une cible (il peut s'agir d'une organisation, d'un groupe ou d'un individu) et invente une ruse.

- Ensuite, il choisit une méthode de communication et prend contact.

- Si elle est efficace, la cible va interagir en répondant, en ouvrant le lien de phishing ou en téléchargeant une pièce jointe malveillante.

- Enfin, les pirates collectent des données et les utilisent pour effectuer des achats illégaux ou commettre des actes frauduleux tels qu'une usurpation d'identité.

Qu'est-ce qu'un lien de phishing ?

Un lien de phishing est défini comme étant un faux lien utilisé par les cybercriminels pour vous inciter à compromettre votre confidentialité et votre sécurité. En cliquant sur un lien de phishing, vous risquez d'installer un malware sur votre appareil, ou d'être redirigé vers un site web falsifié sur lequel vous serez invité à saisir des informations sensibles.

Les différentes méthodes de phishing

Les escroqueries par phishing peuvent prendre de nombreuses formes. Chaque type d'attaque dépend en fin de compte de l'auteur du phishing, de la personne qu'il cible, de la plateforme de communication qu'il utilise et de son objectif final.

Voici un aperçu de quelques attaques par phishing principalement basées sur des liens.

Phishing par e-mail

Le phishing par e-mail de base est envoyé par des fraudeurs qui se font passer pour des entreprises légitimes, souvent des banques ou des fournisseurs de cartes de crédit. Dans ces exemples d'e-mails de phishing, vous êtes incité à fournir des informations sensibles en téléchargeant des malwares à votre insu ou en vous dirigeant vers un site web dangereux sur lequel vous saisirez volontairement des informations confidentielles.

Spear phishing

Les e-mails de type spear phishing ciblent une personne, une entreprise ou une organisation spécifique plutôt que de ratisser large. En général, les spear phisheurs investissent beaucoup de temps et d'efforts dans la recherche de leurs cibles et dans la construction d'un personnage crédible. Par exemple, l'attaquant peut prendre l'identité de votre patron et vous inciter à révéler des informations confidentielles dans ce que vous croyez être une conversation interne.

Phishing par clonage

Dans les attaques de phishing par clonage, les escrocs créent une version presque identique d'un e-mail que les victimes ont déjà reçu. L'e-mail cloné est envoyé depuis une adresse qui est presque, mais pas tout à fait, la même que l'adresse e-mail utilisée par l'expéditeur original du message. Le corps de l'e-mail est également identique.

L'attaque de phishing par clonage se distingue par le fait que la pièce jointe ou le lien contenu dans le message a été modifié. Si les victimes cliquent maintenant sur ces liens, elles seront dirigées vers un site web malveillant ou ouvriront une pièce jointe infectée.

Whaling

Les attaques de whaling visent les directeurs généraux, les directeurs des opérations et autres cadres de haut niveau. L'objectif d'une attaque de whaling est de tromper les personnes influentes pour les amener à divulguer des données sensibles de l'entreprise. Ces attaques sont plus élaborées que les attaques générales de phishing et demandent aux escrocs de nombreuses recherches. Elles s'appuient généralement sur des e-mails frauduleux qui semblent provenir de sources fiables au sein de l'entreprise ou d'agences externes légitimes.

Phishing par pop-up

Les escroqueries de phishing par fenêtre publicitaire incitent les internautes à installer divers types de malware sur leurs appareils en faisant usage de tactiques visant à faire peur. Un exemple courant de phishing par fenêtre publicitaire est l'apparition sur l'écran d'un utilisateur d'une fausse alerte de virus l'avertissant que son ordinateur a été infecté et que le seul moyen de supprimer le virus est d'installer un type particulier de logiciel antivirus. Une fois que l'utilisateur a installé ce faux logiciel, celui-ci ne fonctionne pas ou, pire, infecte l'ordinateur avec des malwares.

Quelles sont les techniques utilisées par les phisheurs pour manipuler leurs cibles ?

Pour augmenter leurs chances d'obtenir les informations qu'ils recherchent, les escrocs peuvent utiliser une combinaison de différentes techniques de phishing, notamment :

- Ingénierie sociale : il s'agit d'amener quelqu'un à divulguer des informations sensibles en utilisant des tactiques de persuasion manipulatrices. Par exemple, un escroc peut se faire passer pour un membre de votre famille en danger pour vous inciter à lui envoyer rapidement de l'argent.

- Manipulation des hyperliens : les pirates peuvent utiliser le texte d'une URL authentique pour déguiser un lien vers un site web de phishing. Par exemple, vous pouvez penser que vous naviguez vers la page d'assistance officielle de votre banque, mais après avoir survolé le lien, vous vous apercevez qu'il mène en fait à une autre page.

- Rendu graphique : dans ce cas, le pirate télécharge son e-mail sous forme d'image plutôt que sous forme de texte afin d'éviter que certains textes ne soient analysés par les filtres anti-phishing.

- Redirections de sites : les pirates peuvent également utiliser une page web malveillante comme intermédiaire entre leur e-mail de phishing et un site légitime. Par exemple, si vous suivez ses instructions, vous risquez de vous retrouver sur une page web créée par le pirate pour recueillir vos informations personnelles avant d'être redirigé vers un site web authentique afin de minimiser votre suspicion d'une attaque de phishing.

- Raccourcissement de liens : une autre tactique de phishing très répandue consiste à utiliser des outils de raccourcissement de liens pour dissimuler des liens vers des sites web dangereux.

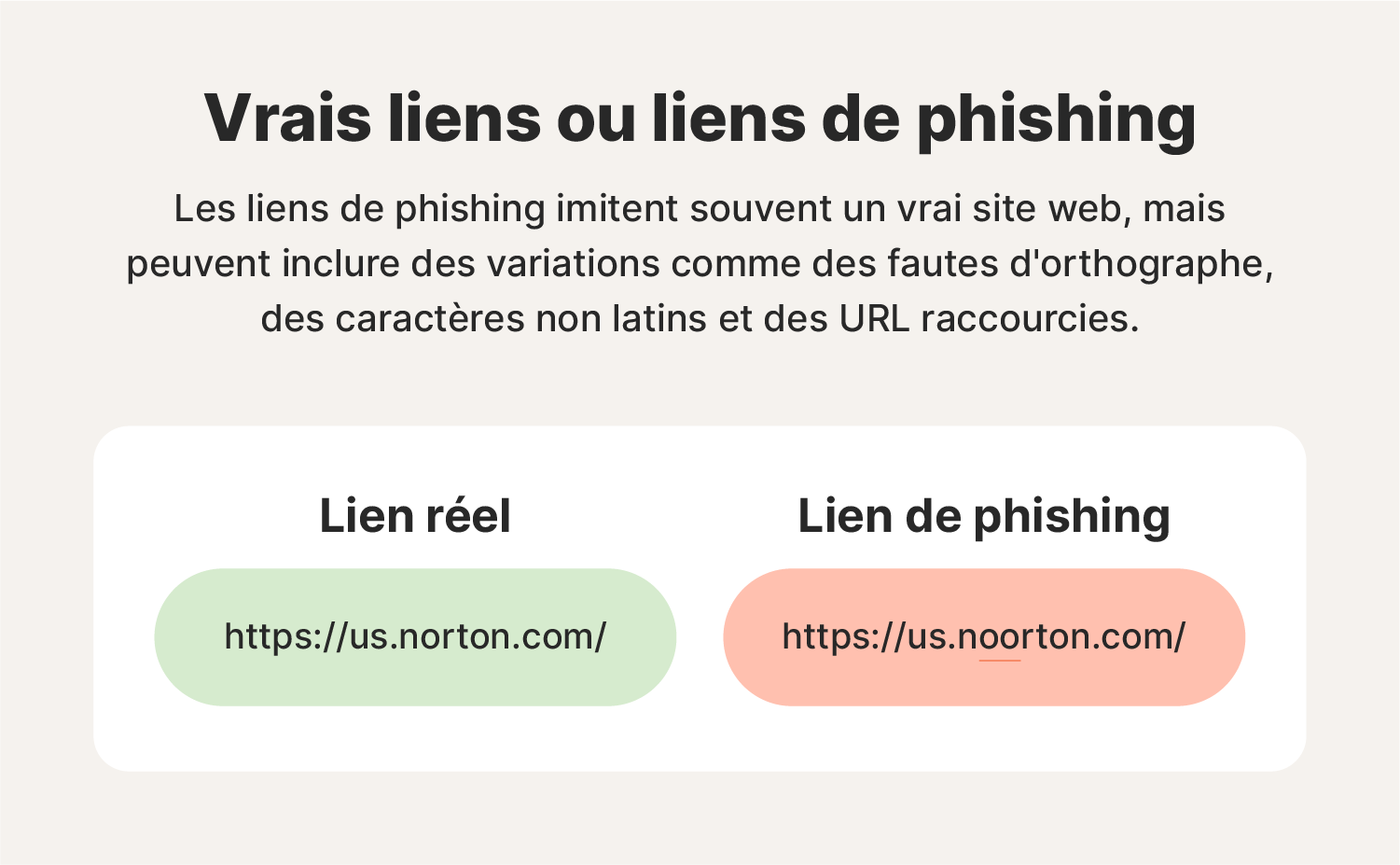

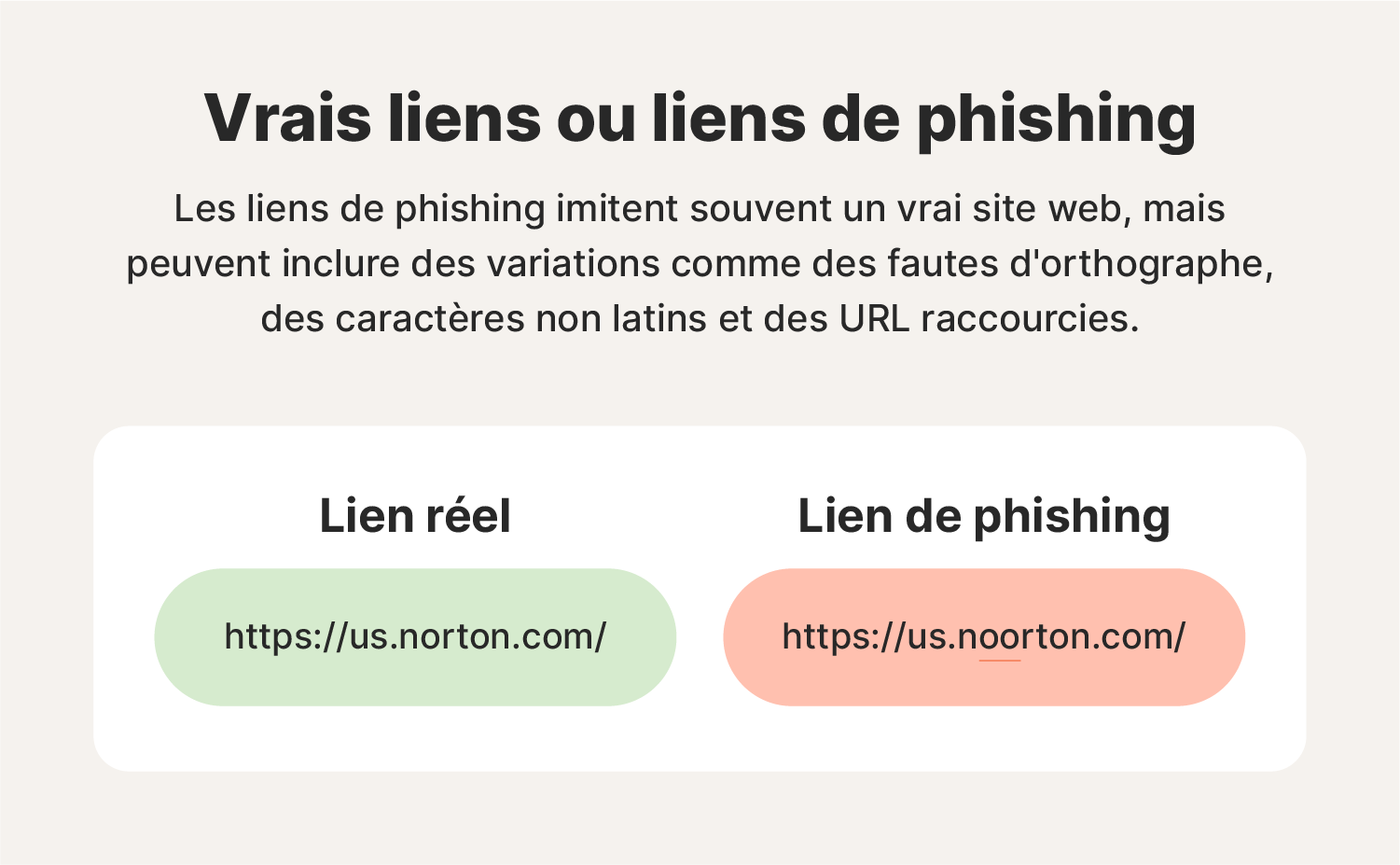

- Typosquatting : en utilisant le typosquatting, le pirate enregistre des domaines très proches d'un domaine authentique dans l'espoir que ses cibles ne s'en apercevront pas. Par exemple, un phisheur se faisant passer pour un représentant du service d'assistance d'Amazon pourrait créer un site de phishing sous l'URL « Amazpn.com »

- Générateurs de voix d'IA : les phisheurs peuvent utiliser des générateurs de voix d'IA pour se faire passer pour des personnalités publiques ou des connaissances afin de vous amener à divulguer des informations sensibles.

- Chatbots : les escrocs peuvent également utiliser des robots de conversation dotés d'IA pour créer des messages de phishing très personnalisés, exempts de fautes d'orthographe et de grammaire souvent associées aux attaques par phishing.

Maintenant que vous comprenez mieux les techniques utilisées par les phisheurs, il est temps d'apprendre les signes d'alerte les plus courants d'une attaque par phishing.

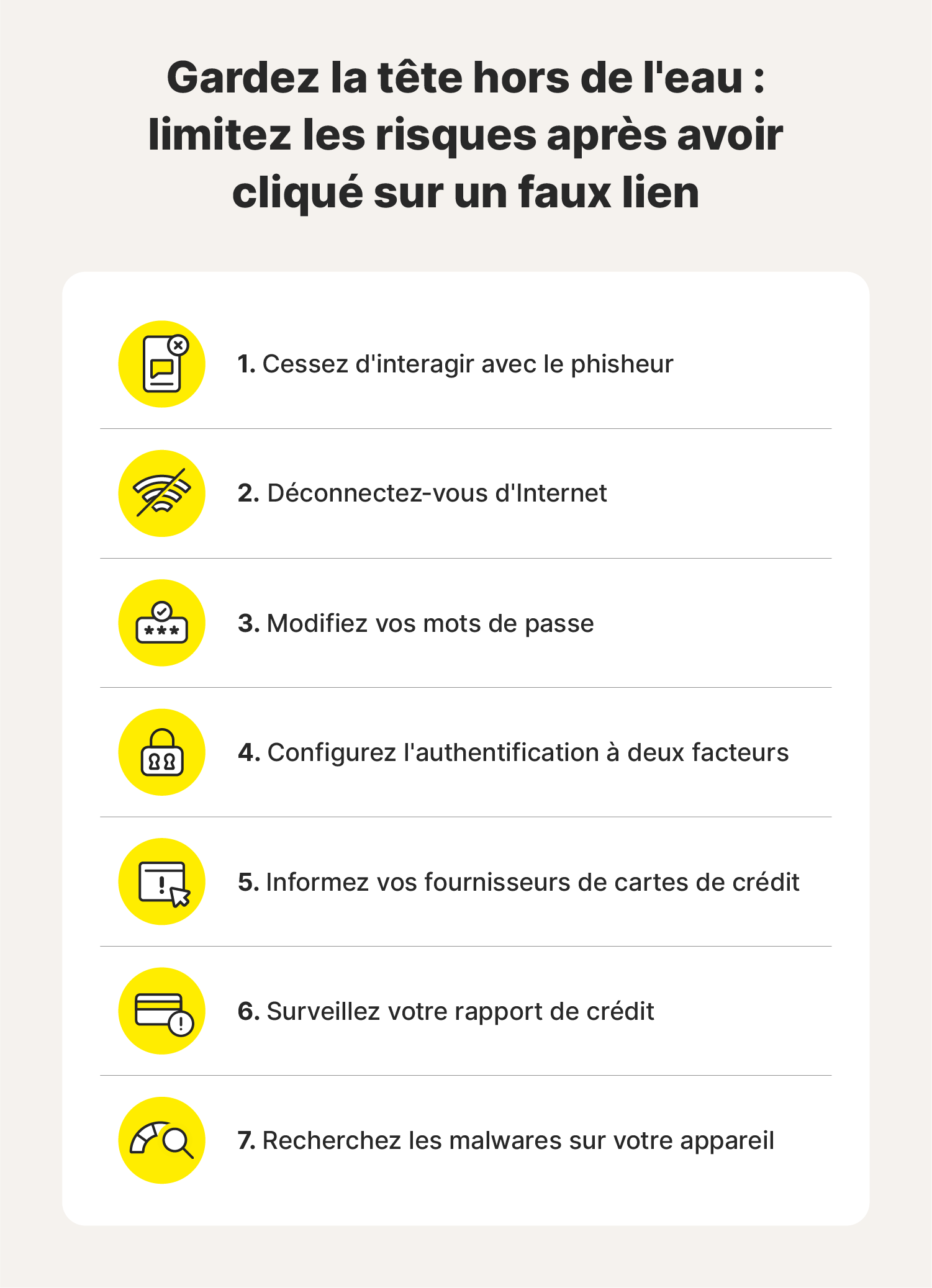

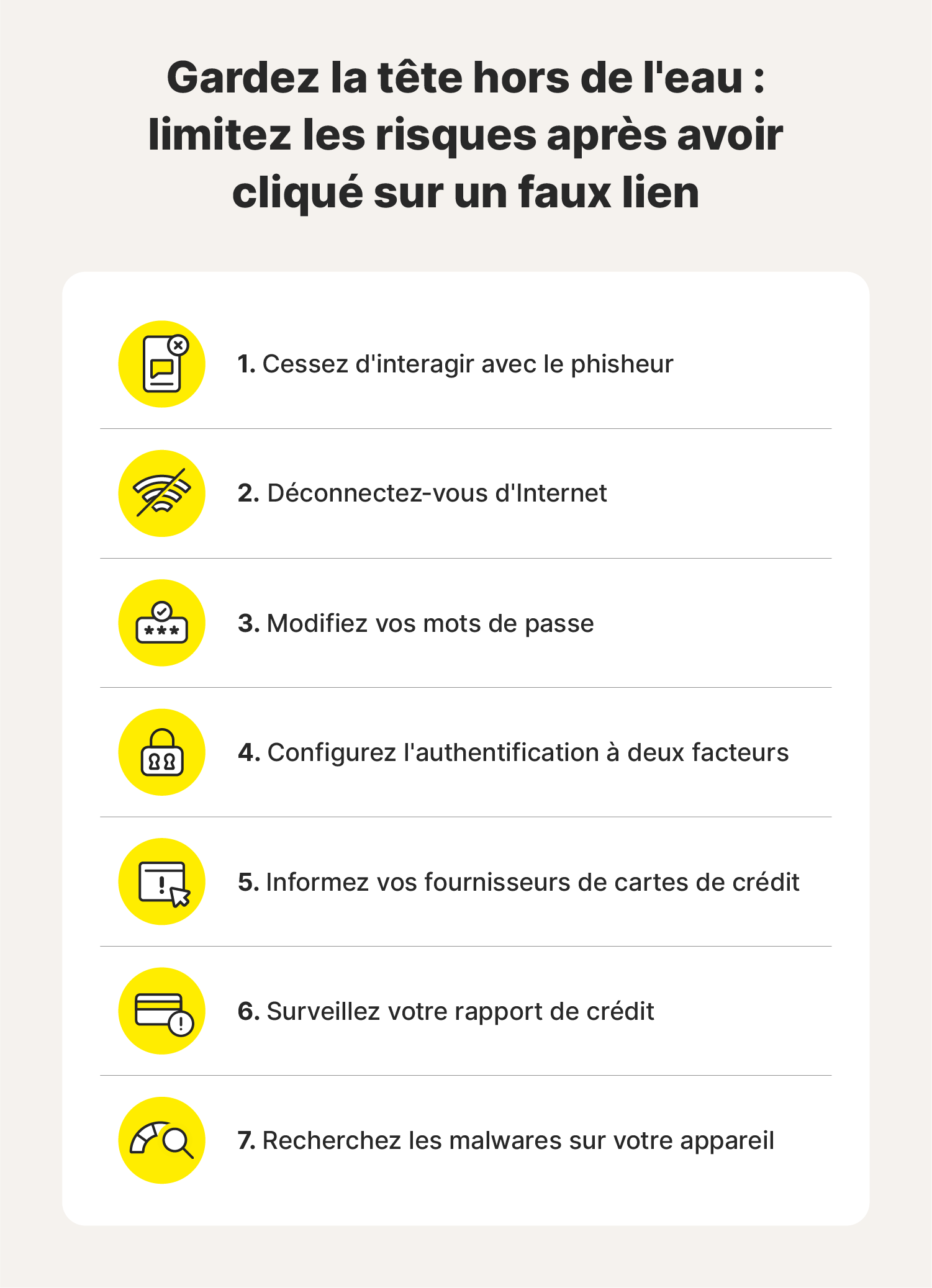

Que faire si vous avez cliqué sur un lien de phishing ?

Si une escroquerie par phishing vous incite à cliquer sur un lien malveillant, il est important d'agir rapidement pour minimiser les dommages. Tout d'abord, cessez toute interaction. Arrêtez de communiquer avec l'attaquant, mettez fin à tout téléchargement actif et fermez le site web usurpé si l'URL vous y a conduit. Ensuite, sécurisez votre appareil et commencez à surveiller votre crédit et vos autres comptes pour détecter les signes de fraude.

Cessez d'interagir

Si vous vous apercevez que vous êtes tombé dans un piège de phishing, arrêtez immédiatement ce que vous êtes en train de faire. En fonction de la situation, il peut s'agir de fermer la fenêtre du site web usurpé ou d'interrompre un téléchargement en cours. Mettre fin à l'interaction après avoir cliqué sur un lien de phishing peut contribuer à protéger vos données en empêchant la transmission d'informations sensibles à l'attaquant.

Déconnectez votre Internet

La déconnexion de votre connexion Internet après avoir cliqué sur un lien de phishing est un autre moyen d'arrêter les transferts de données en cours. Il s'agit d'une bonne option pour arrêter les processus d'arrière-plan et empêcher les malwares de se propager à d'autres appareils sur votre réseau.

Modifiez vos mots de passe

Empêchez tout accès non autorisé à vos comptes en modifiant les identifiants de connexion à vos comptes qui ont pu être compromis lorsque vous avez cliqué sur le lien de phishing. Pour bloquer les pirates informatiques, créez des mots de passe longs et uniques en mélangeant lettres majuscules et minuscules, chiffres et symboles pour une sécurité maximale.

Activez l'authentification à deux facteurs (2FA)

Si vous avez récemment cliqué sur un lien de phishing, pensez à ajouter une couche de protection supplémentaire à vos comptes grâce à l'authentification à deux facteurs. Cela permet de sécuriser vos comptes même si un pirate informatique met la main sur votre mot de passe, car le 2FA demande aux utilisateurs de saisir un code de vérification secondaire envoyé directement à un autre appareil. . Cela permet de sécuriser vos comptes même si un pirate informatique met la main sur votre mot de passe, car le 2FA demande aux utilisateurs de saisir un code de vérification secondaire envoyé directement à un autre appareil.

Contactez vos fournisseurs de cartes de crédit et vérifiez vos relevés

Si vous avez communiqué les informations relatives à votre carte de crédit à un phisheur, contactez l'émetteur de votre carte de crédit. Il peut vous aider à bloquer votre carte de crédit pour empêcher les achats non autorisés et vous aider à passer vos relevés au peigne fin afin d'identifier toute transaction frauduleuse. Il peut même être en mesure de vous rembourser les achats que le phisheur a effectués avec votre carte.

Consultez votre dossier de crédit

Consultez régulièrement votre dossier de crédit pour y déceler des signes d'usurpation d'identité et de fraude financière dans les mois qui suivent le clic sur un lien de phishing. C'est là que vous verrez si quelqu'un demande un prêt ou une ligne de crédit à votre nom.

Signalez l'attaque de phishing

Marquez comme spam ou indésirable tous les messages ou appels de phishing que vous voyez. Ensuite, signalez la tentative de phishing pour aider les groupes de lutte contre la cybercriminalité à suivre les menaces et à limiter les futures attaques par phishing.

Voici comment signaler les messages de phishing :

- Signalez les SMS de phishing en les transférant à SPAM (33700).

- Signalez les e-mails de phishing en les transférant à Signal Spam.

Recherchez les malwares sur votre appareil

Utilisez un logiciel antivirus comme Norton 360 Deluxe pour identifier et bloquer les attaques en ligne et empêcher les pirates de continuer à vous espionner ou à voler vos informations personnelles.

Comment repérer une attaque de phishing avant de cliquer sur un lien ?

De nos jours, les phisheurs sont beaucoup plus habiles pour appâter leurs cibles et les attirer. Néanmoins, il existe plusieurs moyens de repérer une attaque par phishing avant qu'elle ne devienne un problème :

- Offres incroyables : méfiez-vous des e-mails proposant des produits ou des services excessivement bon marché. Si cela semble trop beau pour être vrai, c'est probablement le cas.

- Demandes d'informations personnelles : les institutions légitimes telles que les banques ne demandent jamais les détails d'un compte par e-mails. Ne communiquez donc jamais ces informations de cette manière.

- Fautes d'orthographe et de grammaire : les e-mails qui contiennent des fautes de frappe et des formulations maladroites sont fréquents dans les e-mails et les textos de phishing.

- Salutations génériques : souvent, les pirates ne prennent pas la peine de personnaliser les e-mails, car ils veulent simplement ratisser large et attraper le plus grand nombre de personnes possible. Il se peut donc que vous receviez un e-mail contenant une formule de politesse générique telle que « Bonjour, Monsieur » ou « Cher titulaire du compte ».

- Message à caractère urgent : les pirates créent un sentiment d'urgence pour vous inciter à cliquer sur des liens. Ne cédez pas à la pression. Prenez votre temps pour lire et répondre aux e-mails.

- Expéditeurs inconnus : supprimez les e-mails provenant d'expéditeurs inconnus sans cliquer sur quoi que ce soit. Ceci est particulièrement important si vous ne pouvez pas vérifier leur identité.

- Expéditeurs familiers : même les adresses e-mail apparemment familières peuvent être fausses. Si le ton, le canal de communication ou le contenu ne vous semblent pas corrects, essayez de contacter la personne en utilisant un autre moyen de communication pour confirmer son identité.

- Liens et pièces jointes suspects : avant de cliquer sur un lien ou de télécharger une pièce jointe, survolez le lien et vérifiez que l'URL ne présente pas d'incohérences.

Comment savoir si j'ai cliqué sur un lien de phishing ?

Il se peut que vous ne vous rendiez pas compte immédiatement que vous avez cliqué sur un lien de phishing, car les signaux d'alerte peuvent mettre un certain temps à apparaître.

Vous saurez que vous avez probablement été victime de phishing si vous commencez à remarquer des signes avant-coureurs comme :

- Des redirections suspectes qui vous conduisent vers des sites web grossièrement conçus, avec des fautes d'orthographe et des caractères bizarres dans l'URL.

- Des demandes d'informations personnelles invasives comme un formulaire vous invitant à saisir des informations sensibles telles que votre numéro de sécurité sociale ou des informations sur votre compte.

- Des offres et des messages trop beaux pour être vrais tels que des vacances gratuites ou des offres d'emploi avec des salaires mirobolants pour tenter de vous inciter à interagir avec le pirate.

- Un message imposant une forte pression ou le contenu d'un site web créant un sentiment d'urgence pour vous inciter à cliquer sur un lien sans réfléchir.

Défendez-vous des attaques en ligne avec Norton

Les cybercriminels continuant de faire évoluer leurs attaques de phishing et autres escroqueries, vous avez besoin d'un logiciel de sécurité avancé pour renforcer vos défenses.

Norton 360 Deluxe vous aide à utiliser vos appareils en toute sécurité, grâce à une puissante protection contre les malwares et virus, à des fonctions anti-piratage avancées et même à un bloqueur de faux sites web pour vous aider à déjouer les tentatives de vol de vos données.

FAQ sur le phishing (hameçonnage)

Si vos questions ne s'arrêtent pas à « Qu'est-ce que le phishing ? », nous avons de quoi vous répondre. Lisez cette section FAQ pour en savoir plus sur les escroqueries par phishing.

Qui sont les cibles des attaques de phishing ?

Tout le monde peut être visé par une attaque de phishing. Pour augmenter leurs chances de réussite, les phisheurs ciblent souvent le plus grand nombre possible d'adresses e-mail ou de numéros de téléphone.

L'IA peut-elle être utilisée pour des attaques de phishing ?

Oui, les escrocs peuvent utiliser l'IA pour rendre leurs communications plus crédibles. Par exemple, ils peuvent s'en servir pour générer des conversations réalistes sans fautes d'orthographe et de grammaire afin que leurs messages de phishing paraissent plus légitimes.

Peut-on se faire arnaquer en ouvrant un SMS ?

Non, ouvrir un SMS frauduleux n'est pas risqué en soi. Cependant, si vous cliquez sur les liens contenus dans ces messages ou si vous y répondez, vous risquez d'être exposé à des malwares ou d'être amené à révéler des informations personnelles.

Que faire lorsque vous cliquez sur un lien suspect sur votre téléphone ?

Si vous cliquez sur un lien suspect sur votre téléphone, fermez le site web, arrêtez tout téléchargement actif et déconnectez votre connexion Internet. Utilisez ensuite un logiciel de sécurité pour rechercher des logiciels malveillants sur votre téléphone. Enfin, changez les mots de passe de tous les comptes qui ont pu être affectés.

Note éditoriale : Nos articles vous fournissent des informations éducatives. Nos offres peuvent ne pas couvrir ou protéger contre tous les types de crime, de fraude ou de menace sur lesquels nous écrivons. Notre objectif est d'accroître la sensibilisation à la cybersécurité. Veuillez consulter les conditions complètes lors de l'inscription ou de la configuration. N'oubliez pas que personne ne peut empêcher l'usurpation d'identité ou la cybercriminalité, et que LifeLock ne surveille pas toutes les transactions dans toutes les entreprises. Les marques Norton et LifeLock font partie de Gen Digital Inc.

Vour voulez en savoir plus ?

Suivez-nous pour connaître les dernières actualités, astuces et mises à jour.