Qu'est-ce qu'un pirate informatique et qu'est-ce que le piratage informatique ?

Les pirates informatiques trouvent constamment de nouveaux moyens d'obtenir un accès non autorisé aux appareils et aux systèmes. Ce guide explore la figure du pirate informatique, ses méthodes de piratage, ainsi que les moyens concrets de renforcer sa sécurité numérique pour contrer les intrusions, les escroqueries et les menaces en ligne.

La première utilisation de la définition d'un pirate informatique telle que nous l'utilisons aujourd'hui remonte à 1963. Aujourd'hui, le piratage informatique est devenu une menace beaucoup plus complexe, répandue et dangereuse , qui ne cesse de croître.

Le piratage informatique vous intrigue ? Découvrez ses mécanismes et les stratégies concrètes pour s'en prémunir. Poursuivez votre lecture pour en savoir plus.

Qu'est-ce qu'un pirate informatique ?

Un pirate informatique utilise ses compétences techniques pour repérer et exploiter des vulnérabilités dans des systèmes, réseaux ou logiciels, dans un but éthique ou malveillant.

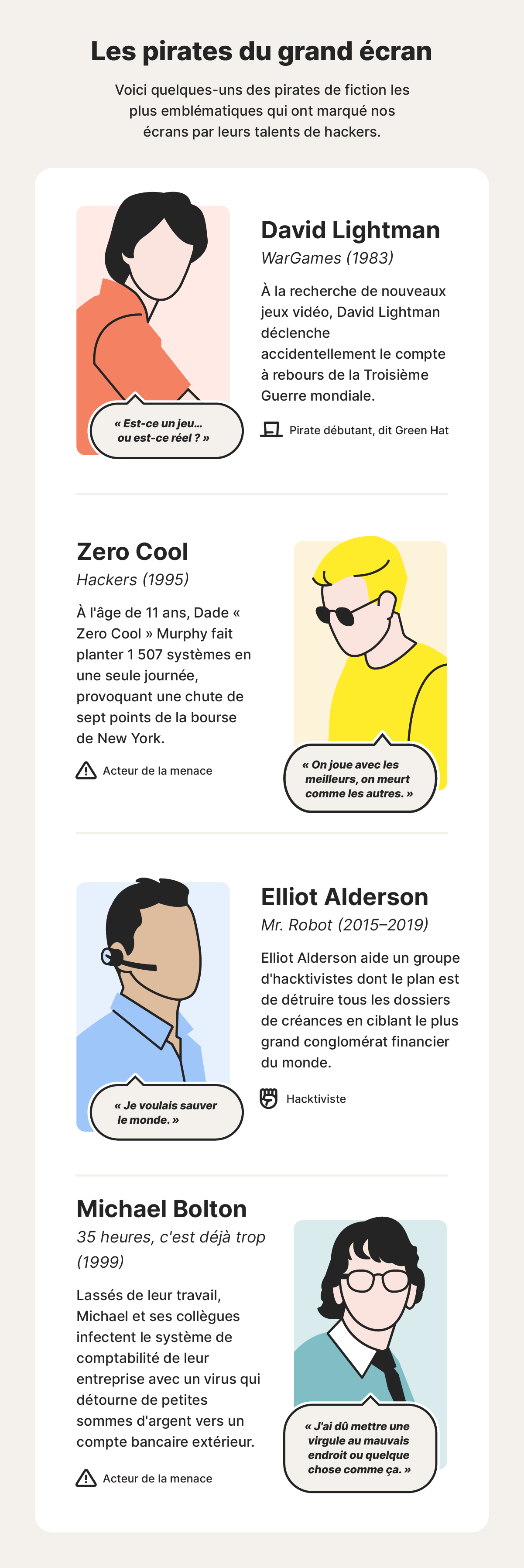

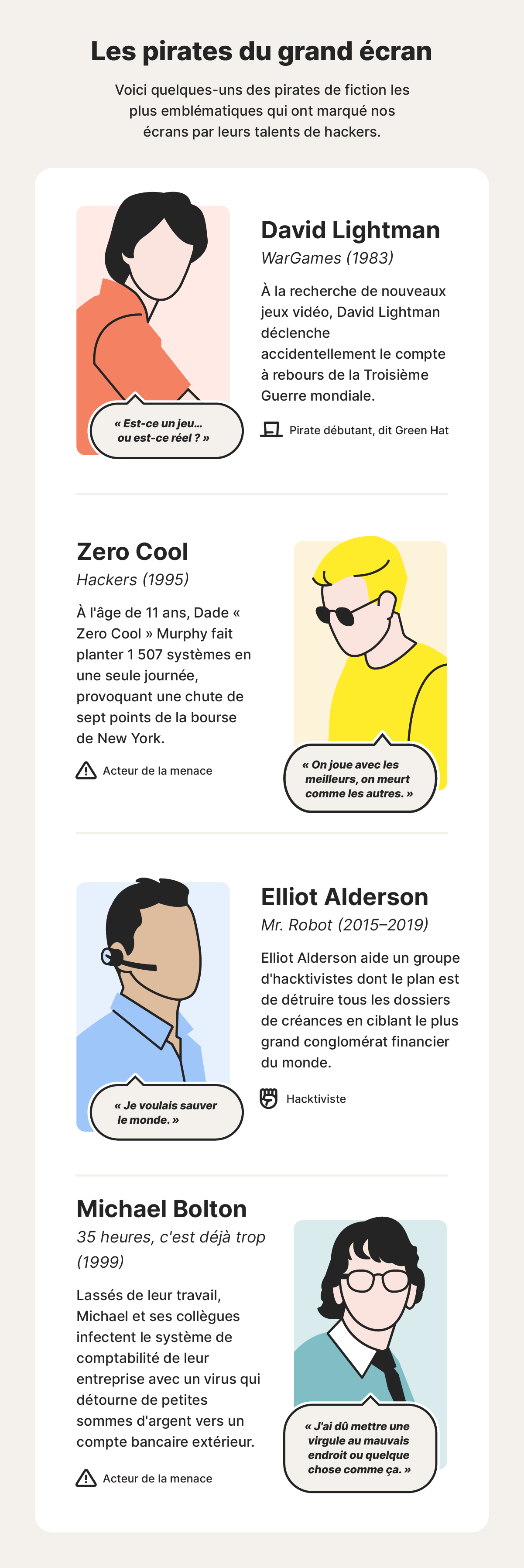

- Démographie : Les premières représentations des pirates informatiques (au cinéma, à la télévision ou en ligne) les décrivent souvent comme des adolescents précoces qui s'introduisent dans les systèmes des grandes organisations pour se faire connaître. Aujourd'hui, les pirates informatiques couvrent un large éventail de profils démographiques.

- Compétences : De nombreux pirates maîtrisent les systèmes informatiques, mais l'essor des attaques par copier-coller, du piratage assisté par l'IA et d'autres avancées a aussi permis à des individus moins qualifiés d'exploiter des vulnérabilités et de mener des attaques dangereuses.

- Motivations : Gagner de l'argent, dénoncer des injustices ou rechercher des sensations fortes : les pirates informatiques agissent rarement sans motivation précise.

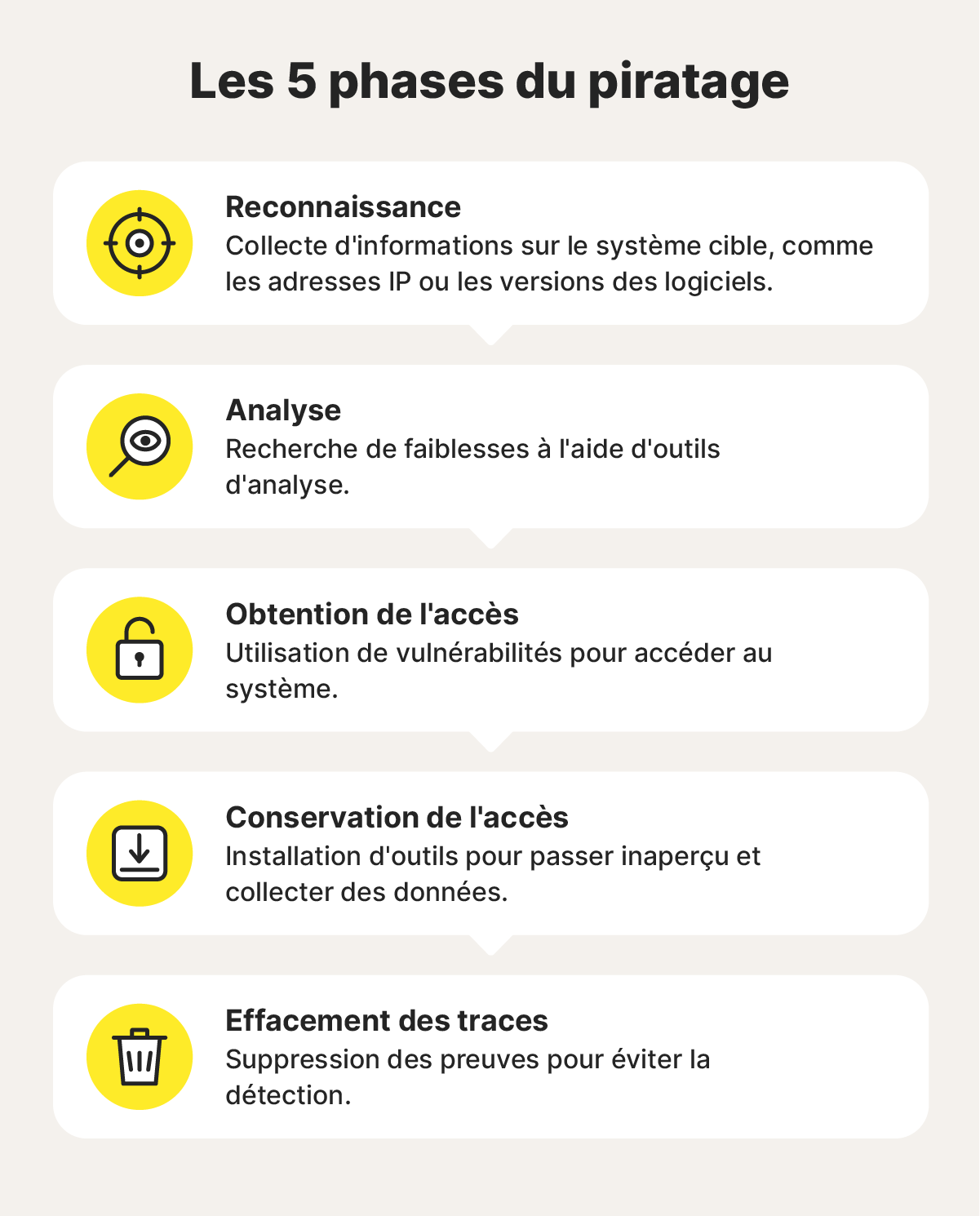

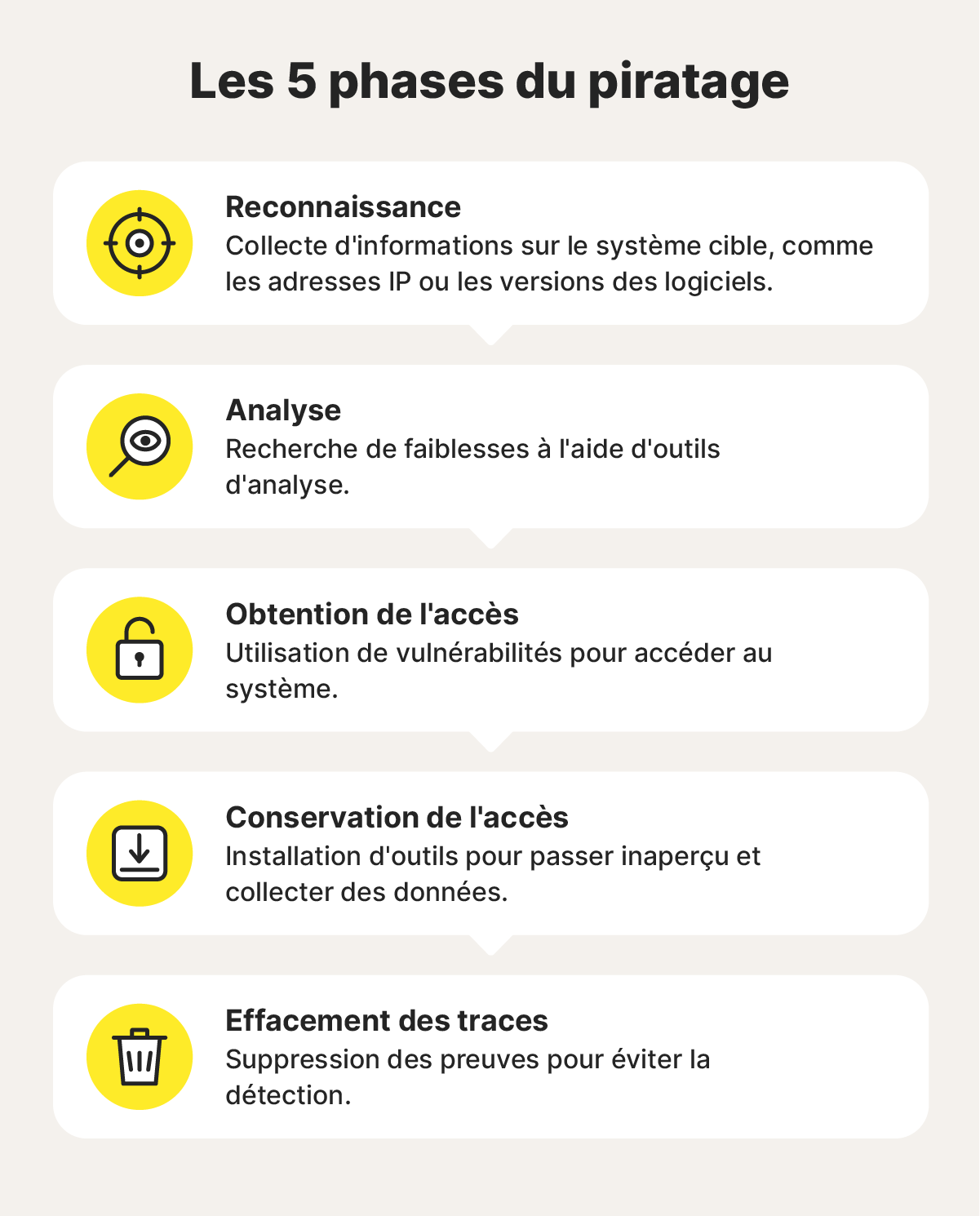

Comment fonctionne le piratage informatique ?

Le piratage consiste à exploiter les vulnérabilités des défenses de cybersécurité pour atteindre des objectifs spécifiques, tels que l'accès non autorisé à des réseaux, des appareils ou des données sensibles. Les pirates informatiques peuvent cibler n'importe quoi, des ordinateurs et des téléphones aux dispositifs IoT et des logiciels spécifiques pour mener à bien leurs attaques.

Tout d'abord, le pirate recueille des informations sur sa cible afin de comprendre le fonctionnement du système. Ensuite, ils recherchent les vulnérabilités qu'ils peuvent exploiter pour obtenir un accès. Une fois qu'ils se sont introduits dans un système, ils peuvent espionner les activités, collecter des données sensibles, injecter des malwares ou poursuivre d'autres objectifs. Ensuite, ils essaieront de dissimuler leurs traces en supprimant les preuves du piratage.

Exploiter les faiblesses sociales

Les pirates peuvent utiliser des techniques d'ingénierie sociale pour exploiter les faiblesses sociales. Par exemple, un pirate informatique peut se faire passer pour un cadre de haut niveau afin d'inciter un autre cadre supérieur à divulguer des informations confidentielles, une tactique connue sous le nom d'attaque de whaling. Ils peuvent également cibler une organisation avec une attaque de phishing pour essayer de tromper un employé de niveau inférieur et l'amener à divulguer des informations d'identification pour l'accès au système.

Exploiter les vulnérabilités techniques

Un pirate informatique peut exploiter une vulnérabilité technique en injectant des malwares dans un appareil ou en repérant des failles de sécurité dans un logiciel pour obtenir un accès non autorisé à des données privées.

Types de pirates informatiques

Certains types de pirates informatiques utilisent leurs compétences à bon escient, tandis que d'autres peuvent adopter une approche plus malveillante. Certains d'entre eux utilisent des compétences techniques avancées pour mener à bien leurs attaques, tandis que d'autres peuvent être de simples novices employant des méthodes relativement simples.

Parmi les types de pirates informatiques les plus courants, on peut citer :

- Acteurs de la menace : Également connus sous le nom de pirates informatiques malveillants, les acteurs de la menace utilisent leurs compétences pour s'introduire dans les systèmes, les réseaux et les appareils avec des intentions malveillantes. Les acteurs de la menace cherchent à gagner de l'argent avec des ransomwares ou à voler des identités. Ils se servent de leurs compétences pour satisfaire leurs intérêts personnels, sans égard pour la loi ni pour les autres.

- Pirates éthiques : Également connus sous le nom de « pirates white hat », les pirates éthiques utilisent leurs compétences en matière de piratage informatique à des fins utiles. Des pirates informatiques identifient les failles de sécurité. Cette détection permet aux experts en cybersécurité de mettre à jour les systèmes et de bloquer les tentatives d'exploitation futures par des pirates informatiques.

- Pirates red hat : Aussi appelés « Pirates justiciers », les « pirates red hat » utilisent leurs compétences pour neutraliser des acteurs malveillants, quitte à enfreindre certaines règles pour y parvenir.

- Pirates gray hat : Ils pénètrent parfois les systèmes sans autorisation, souvent par défi ou par curiosité, sans intention clairement malveillante. Une fois que le pirate a accédé à la cible souhaitée, il peut alerter les propriétaires du système sur les failles de sécurité ou même proposer de les corriger.

- Pirates green hat : Les pirates green hat, ou pirates en herbe, sont les nouveaux venus, avec peu d'expérience en matière de piratage. Souvent novices, les pirates en herbe manipulent les systèmes sans en maîtriser les conséquences, risquant ainsi de provoquer des dégâts involontaires.

- Pirates blue hat : Les pirates blue hat, ou testeurs de vulnérabilités, se rapprochent des pirates éthiques, mais leur rôle consiste à tester des logiciels en amont pour repérer les failles de sécurité avant que l'entreprise ne les adopte. Des acteurs menaçants pourraient attaquer la nouvelle technologie, ce qui pousse les entreprises à l'éviter.

- Script kiddies : Les pirates amateurs sans compétences, connus sous le nom de « script kiddies », utilisent des scripts pré-écrits et des logiciels de piratage informatique pour mener à bien leurs projets de piratage. Contrairement à un pirate en herbe qui tente de pirater par lui-même, les « script kiddies » adoptent une approche plus paresseuse et suivent les traces d'autres pirates informatiques.

- Hacktivistes : Ces types de pirates pratiquent l'hacktivisme, c'est-à-dire qu'ils utilisent leur expertise en matière de piratage informatique pour tenter d'influencer le changement politique. Ils agissent en divulguant des communications privées, des photos ou en braquant les projecteurs sur une cause qu'ils défendent.

Techniques courantes de piratage

Ransomwares soigneusement conçus, SMS de smishing élaborés… les pirates informatiques manient un large éventail de méthodes pour mener leurs attaques. Voici quelques-unes des techniques de piratage les plus courantes à surveiller de près :

Phishing

Les pirates utilisent souvent des attaques de phishing pour vous inciter à cliquer sur un lien malveillant ou à donner des informations personnelles qu'ils peuvent utiliser à leur avantage. Par exemple, certains e-mails se font passer pour des messages envoyés par un représentant du service clientèle ou par un collègue de travail.

Smishing (phishing par SMS)

Le smishing, un hybride de phishing et de SMS, est une attaque de phishing qui cible les individus par le biais de SMS. Comme leurs équivalents par e-mail, les SMS de smishing contiennent souvent des demandes d'informations personnelles et des liens suspects qui mènent à des sites web malveillants.

Malwares

Les pirates utilisent des malwares pour voler des informations ou endommager et perturber des appareils et des systèmes. Les variantes sont nombreuses, allant des spywares aux botnets.

Ransomware

Comme son nom l'indique, cette forme de malware infecte les appareils, chiffre les données du système ou de l'utilisateur et demande une rançon pour les débloquer. Un exemple notoire est CryptoLocker, qui a attiré l'attention du monde entier après avoir chiffré les fichiers d'utilisateurs innocents pour les effrayer et leur demander de payer une rançon.

Chevaux de Troie

Les chevaux de Troie se déguisent en applications ou fichiers légitimes pour inciter les utilisateurs à les télécharger volontairement, tout en dissimulant leur nature malveillante. Une fois installées, les applications de type cheval de Troie compromettent l'appareil et mettent en péril la confidentialité de l'utilisateur.

Attaques par force brute

On parle d'attaque par force brute lorsqu'un pirate informatique procède par essais et erreurs pour tenter d'obtenir un accès non autorisé à des systèmes informatiques ou à des comptes en ligne. Par exemple, un pirate pourrait automatiser le test de millions d'identifiants de connexion dans l'espoir d'accéder au compte privé d'une personne.

Attaques par déni de service distribué (DDoS)

Une attaque DDoS survient lorsqu'un pirate informatique tente de faire tomber un site web en l'inondant d'un volume massif de trafic. Pour ce faire, ils utilisent une armée d'ordinateurs contrôlés à distance, appelés botnets (réseaux de machines zombies).

Usurpation du système de noms de domaine (DNS)

L'usurpation DNS redirige le trafic Internet depuis sa destination légitime vers un site web malveillant, manipulé par des pirates. Une fois que les utilisateurs sont redirigés vers le site dangereux, le pirate peut essayer d'installer des vers ou d'autres types de malwares sur les visiteurs qui ne se doutent de rien.

L'usurpation de site web

Aussi appelée usurpation de domaine, l'usurpation de site web consiste à créer des copies frauduleuses de sites légitimes afin de tromper les utilisateurs. Une fois que vous visitez un site usurpé, il peut infecter votre appareil avec des malwares ou voler vos informations de carte de crédit ou vos identifiants de connexion.

Injection de commandes SQL

L'injection SQL consiste à insérer du code malveillant dans des champs de saisie pour manipuler les requêtes d'une base de données et en compromettre le fonctionnement. Cela leur permet d'accéder en arrière-plan à des bases de données d'informations privées, telles que les données des utilisateurs et les identifiants de connexion.

Enregistreurs de frappe

Un enregistreur de frappe, matériel ou logiciel, enregistre chaque frappe clavier pour permettre aux pirates de surveiller discrètement l'activité d'un utilisateur. En surveillant tout ce que vous tapez, des mots de passe aux numéros de compte, ils peuvent être en mesure d'obtenir suffisamment d'informations pour voler votre identité.

Quels appareils présentent les plus grandes failles face au piratage ?

Les pirates peuvent utiliser leurs compétences pour cibler un large éventail d'appareils. Cependant, certaines formes de matériel, comme les smartphones et les appareils IoT, sont plus vulnérables que d'autres en raison de leur architecture système et de leurs cas d'utilisation typiques. Voici un aperçu des principaux types d'appareils ciblés par les pirates :

Smartphones

Les pirates ciblent souvent les smartphones car ils contiennent des informations personnelles précieuses, telles que les numéros de carte de crédit, les identifiants de connexion et les codes d'authentification à deux facteurs (2FA). Les utilisateurs se servent souvent de leurs smartphones sur des réseaux non sécurisés comme le Wi-Fi public, ce qui accroît leur vulnérabilité.

Apple surveille de près les applications tierces de l'App Store et maintient un système iOS fermé, des choix qui renforcent la sécurité de l'iPhone et poussent souvent à le considérer comme plus sûr qu'Android. Cependant, des pirates peuvent toujours s'attaquer aux iPhone, ce qui expose aussi les utilisateurs d'iOS. Peu importe le modèle de téléphone, des mesures de sécurité solides restent indispensables pour contrer les intrusions de pirates informatiques.

Ordinateurs portables et de bureau

Les ordinateurs portables et de bureau contiennent souvent d'importantes données personnelles et professionnelles sensibles et servent à accéder à des systèmes critiques, ce qui en fait des cibles privilégiées pour les pirates informatiques.

Les Macs restent vulnérables aux malwares et aux techniques de piratage, mais les pirates ciblent plus souvent les ordinateurs Windows, largement majoritaires avec 72 % de part de marché des systèmes d'exploitation pour ordinateurs de bureau en 2024. Cette popularité attire davantage l'attention des pirates informatiques, qui conçoivent un plus grand nombre de virus ciblant les utilisateurs de Windows.

Appareils de l'Internet des Objets (IoT)

Les appareils connectée, tel que les capteurs, les appareils électroménagers, les voitures et les équipements médicaux (autant d'appareils IoT souvent peu sécurisés) attirent les pirates informatiques, qui les utilisent comme portes d'entrée vers des réseaux plus vastes. De nombreux appareils IoT collectent et stockent également des données sensibles, notamment la localisation, les coordonnées et les détails financiers.

Dans un cas, un pirate informatique a piraté la caméra Ring d'une famille, l'a espionnée et lui a demandé de l'argent. Plus récemment, un pirate adolescent a exploité une faille dans une application tierce pour pirater des véhicules Tesla, déverrouiller les portes, allumer les phares et diffuser de la musique à plein volume.

Routeurs

Les pirates ciblent les routeurs et modems Wi-Fi, car ces appareils servent de passerelles vers tous les dispositifs connectés, mais manquent souvent des protections de sécurité présentes sur les ordinateurs ou les téléphones. Les routeurs infectés génèrent à eux seuls 75 % des attaques visant les objets connectés, d'après les statistiques de cybersécurité.

Quels dégâts les pirates informatiques peuvent-ils causer ?

Les pirates informatiques peuvent causer de graves dommages et perturbations, qu'il s'agisse de vider votre compte bancaire, de nuire à votre crédit, de voler des informations personnelles ou de porter atteinte à votre confidentialité. On imagine souvent que les pirates informatiques visent uniquement de grandes cibles, mais cette idée ne reflète pas toujours la réalité.

Les pirates informatiques peuvent avoir un impact sur vous personnellement :

- Bloquer définitivement votre appareil : Les pirates informatiques peuvent désactiver votre appareil de façon permanente pour perturber les opérations ou dans le cadre d'une rançon ou d'une tactique de vengeance.

- Assécher vos finances : Les pirates informatiques peuvent voler de l'argent sur vos comptes bancaires et débiter frauduleusement vos cartes de crédit.

- Voler votre identité : En accédant à vos informations personnelles, telles que votre nom, votre adresse et votre numéro de sécurité sociale, les pirates peuvent être en mesure de commettre une usurpation d'identité.

- Vente de vos informations : Au lieu de conserver vos informations personnelles pour leur propre usage, certains pirates les vendent à d'autres acteurs malveillants sur le Dark Web.

- Plomber votre cote de crédit : Les pirates informatiques peuvent ouvrir des comptes de crédit à votre nom, accumuler des dettes et causer des dommages importants à votre crédit, ce qui peut prendre des années à réparer.

- Violer votre confidentialité : Les pirates peuvent accéder à votre historique de navigation, surveiller votre webcam et voler vos données financières.

Comment se protéger des pirates informatiques

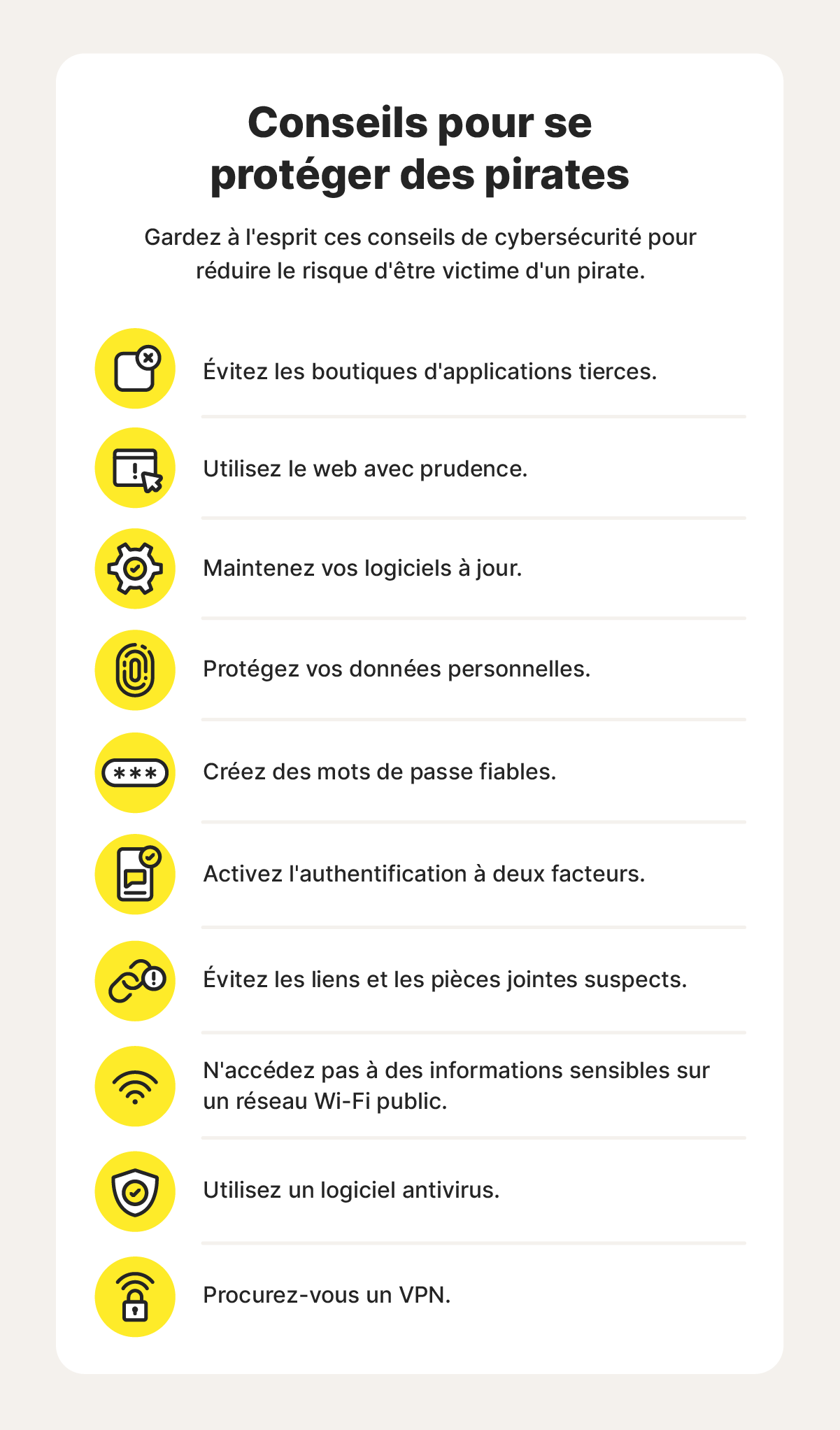

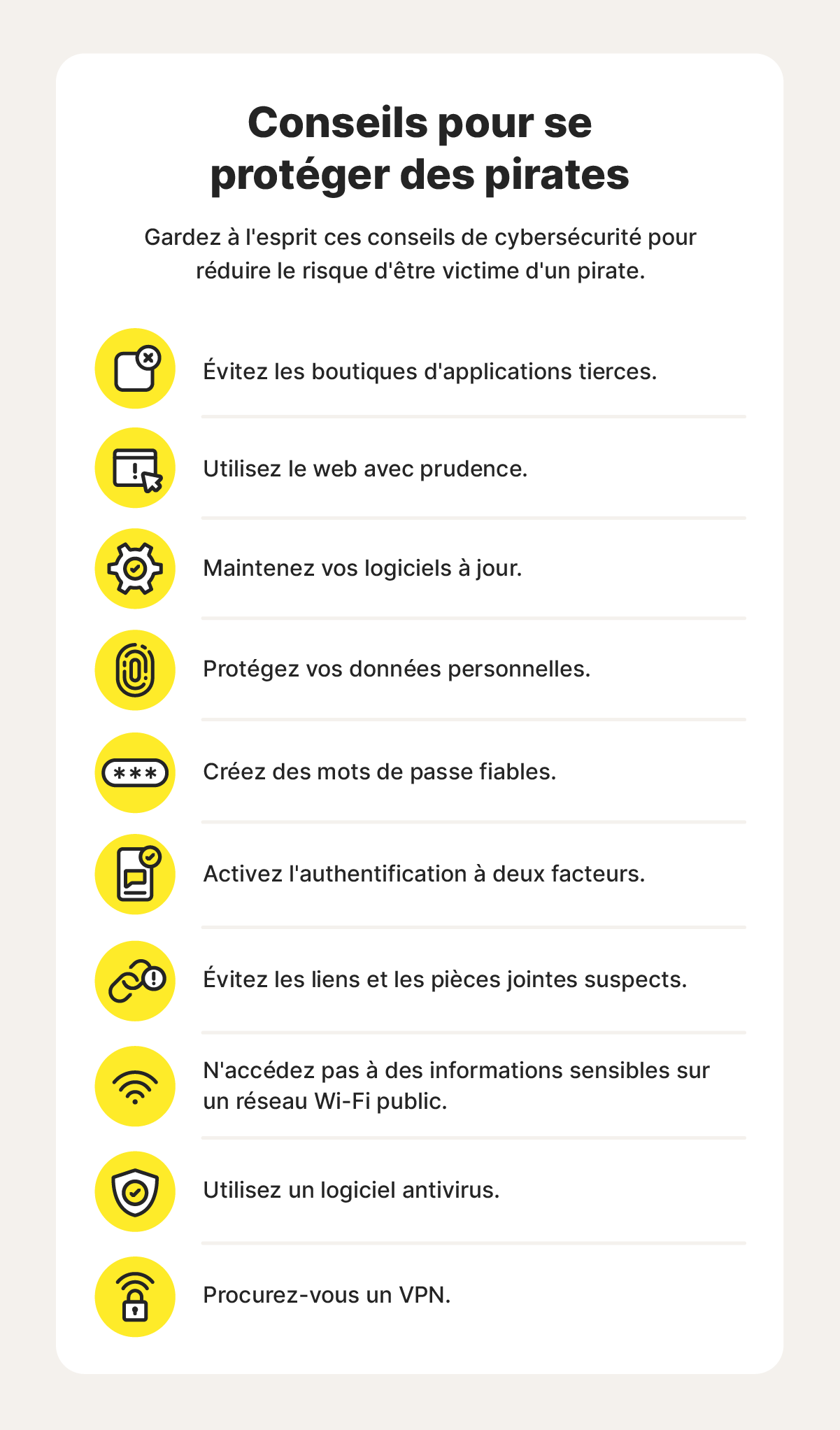

Pour se protéger des pirates informatiques, il faut combiner sensibilisation, mesures proactives et bonnes pratiques. L'adoption de mots de passe forts et uniques, l'activation de l'authentification à deux facteurs, la mise à jour régulière des logiciels et l'utilisation de solutions de sécurité fiables réduisent fortement le risque de cyberattaques.

Pour vous protéger, suivez les conseils suivants :

Évitez les boutiques d'applications tierces

Chaque fois que vous téléchargez de nouvelles applications pour votre appareil, tenez-vous en aux magasins d'applications et aux sites web de confiance, car les magasins d'applications tiers peuvent être truffés de malwares déguisés.

Utilisez le web avec prudence

De la simple navigation aux achats en ligne, faites toujours preuve de bon sens et de prudence lorsque vous utilisez Internet. En restant vigilant et en réfléchissant avant de cliquer, vous pouvez réduire le risque de vous faire piéger par des méthodes de piratage telles que les e-mails de phishing ou les sites web falsifiés.

Mettez à jour vos logiciels régulièrement

Les acteurs de la menace tirent fréquemment parti des failles présentes dans les logiciels obsolètes. D'où l'importance de garder le système d'exploitation, les applications et les autres logiciels à jour. Vous êtes ainsi assuré de recevoir les dernières mises à jour conçues pour vous protéger contre les pirates informatiques.

Protégez vos informations personnelles

Avant de partager des informations sensibles en ligne, mieux vaut y réfléchir à deux fois et réduire autant que possible son empreinte numérique. Accordez la priorité à la protection de vos données personnelles afin de réduire le risque que vos informations privées ne tombent entre les mains d'un pirate informatique.

Créez des mots de passe fiables

Veillez à créer un mot de passe sécurisé pour chacun de vos appareils et comptes. La protection en couches renforce la sécurité globale, et un mot de passe fort peut suffire à bloquer l'accès d'un pirate aux données sensibles.

Activez l'authentification à deux facteurs (2FA)

L'activation de l'authentification à deux facteurs (2FA), telle que la biométrie ou les codes SMS, ajoute une couche supplémentaire de protection contre les pirates informatiques. Même si un pirate informatique obtient vos identifiants de connexion, il ne pourra pas accéder à votre compte sans le deuxième facteur d'authentification.

Éviter les liens et les pièces jointes suspects

Les cybercriminels utilisent souvent des liens malveillants pour diffuser des malwares ou lancer des escroqueries de phishing. Les cybercriminels utilisent souvent des liens malveillants pour diffuser des logiciels malveillants ou lancer des escroqueries de phishing.

N'accédez pas à des informations sensibles sur un réseau Wi-Fi public

Bien que pratique, l'utilisation du Wi-Fi public est également risquée. Ces réseaux sont souvent non sécurisés, ce qui permet aux pirates informatiques présents sur le même réseau de surveiller ou d'intercepter vos activités en ligne. Pour rester en sécurité, évitez d'accéder à des informations sensibles ou de vous connecter à des comptes importants lorsque vous êtes connecté à un réseau Wi-Fi public.

Utilisez un logiciel antivirus

Un logiciel antivirus constitue le moyen le plus efficace pour détecter et bloquer les malwares, les tentatives de piratage et autres menaces : il analyse en continu les fichiers, les e-mails et les sites web, identifie les risques potentiels et vous alerte avant toute compromission.

Optez pour un VPN

Un VPN utilise un chiffrement puissant pour brouiller vos données Internet, les rendant illisibles pour les pirates qui pourraient tenter de les intercepter et de lancer une attaque de type « Man-in-the-middle ». Il masque également votre adresse IP, ce qui peut empêcher les pirates de vous identifier comme une victime potentielle.

Gardez une longueur d'avance sur les pirates informatiques

Toujours en quête de failles, les pirates informatiques guettent la moindre faiblesse, mais une protection adaptée permet de garder l'avantage.

Avec Norton 360 Deluxe, vous bénéficiez de défenses puissantes qui permettent d'arrêter les pirates, d'empêcher les prises de contrôle de comptes et de bloquer les malwares en temps réel. De plus, il comprend un VPN intégré pour que votre adresse IP reste privée et que vos données Internet soient sécurisées. N'attendez pas qu'il soit trop tard, sécurisez votre vie numérique dès aujourd'hui.

FAQ

Qu'est-ce que le piratage éthique ?

On parle de piratage éthique lorsqu'un pirate est autorisé à tenter d'accéder à un appareil, un réseau ou une application. Cette pratique aide les entreprises à repérer et corriger les failles de sécurité que des pirates informatiques malveillants pourraient exploiter.

Que révèle une adresse IP à un pirate informatique, et jusqu'où peut-il aller avec ces informations ?

Les pirates informatiques peuvent utiliser votre adresse IP comme point de départ pour recueillir davantage d'informations sur vous ou votre appareil. Ils peuvent ainsi lancer des attaques DDoS, vous cibler avec des liens de phishing ou tenter d'exploiter les vulnérabilités de votre réseau ou de votre appareil.

Un VPN empêche-t-il le piratage ?

Les VPN chiffrent votre connexion Internet et masquent votre adresse IP, ce qui rend plus difficile pour les pirates d'intercepter vos données ou de vous localiser en ligne. Contrairement aux logiciels antivirus, les VPN ne protègent pas directement l'appareil contre le piratage. Pour une sécurité complète, il reste essentiel de les associer à d'autres outils de protection.

Pourquoi les pirates informatiques piratent-ils ?

Les pirates informatiques agissent pour des raisons variées : enrichissement personnel, revendications politiques, règlements de comptes ou simple goût du chaos. Certains piratent pour perturber les services, voler des données sensibles ou semer le chaos. D'autres testent leurs compétences ou exposent les failles des systèmes pour encourager le changement ou sensibiliser.

Note éditoriale : Nos articles vous fournissent des informations éducatives. Nos offres peuvent ne pas couvrir ou protéger contre tous les types de crime, de fraude ou de menace sur lesquels nous écrivons. Notre objectif est d'accroître la sensibilisation à la cybersécurité. Veuillez consulter les conditions complètes lors de l'inscription ou de la configuration. N'oubliez pas que personne ne peut empêcher l'usurpation d'identité ou la cybercriminalité, et que LifeLock ne surveille pas toutes les transactions dans toutes les entreprises. Les marques Norton et LifeLock font partie de Gen Digital Inc.

Vour voulez en savoir plus ?

Suivez-nous pour connaître les dernières actualités, astuces et mises à jour.