Chevaux de Troie : Définition et comment les éliminer

Les virus de type cheval de Troie se déguisent en fichiers inoffensifs pour vous inciter à les installer, donnant ainsi aux pirates l'accès à votre système. Apprenez-en plus sur les chevaux de Troie, comment les repérer et les supprimer, et comment un logiciel antimalware peut vous protéger contre eux et d'autres escroqueries en ligne.

Un virus de type cheval de Troie est comme un loup déguisé en agneau, ou, comme dans la légende homérique dont il tire son nom, des menaces offensives se cachant dans un immense cheval de bois. Les chevaux de Troie se font passer pour des fichiers légitimes pour s'introduire sur l'appareil d'une victime peu méfiante. Apprenez-en plus sur ce que font les chevaux de Troie, les différents types, et comment vous pouvez vous protéger contre ces virus dangereux.

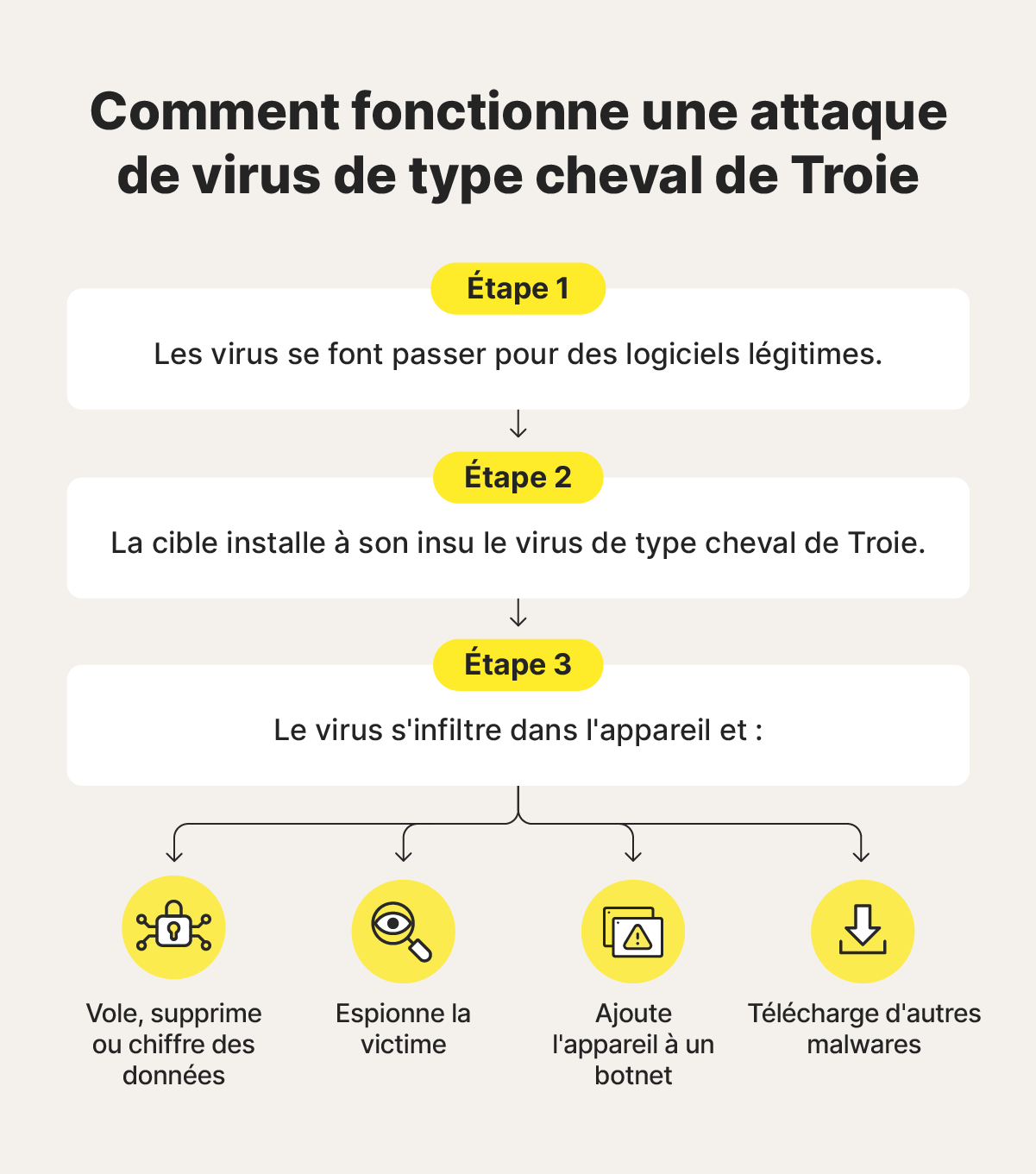

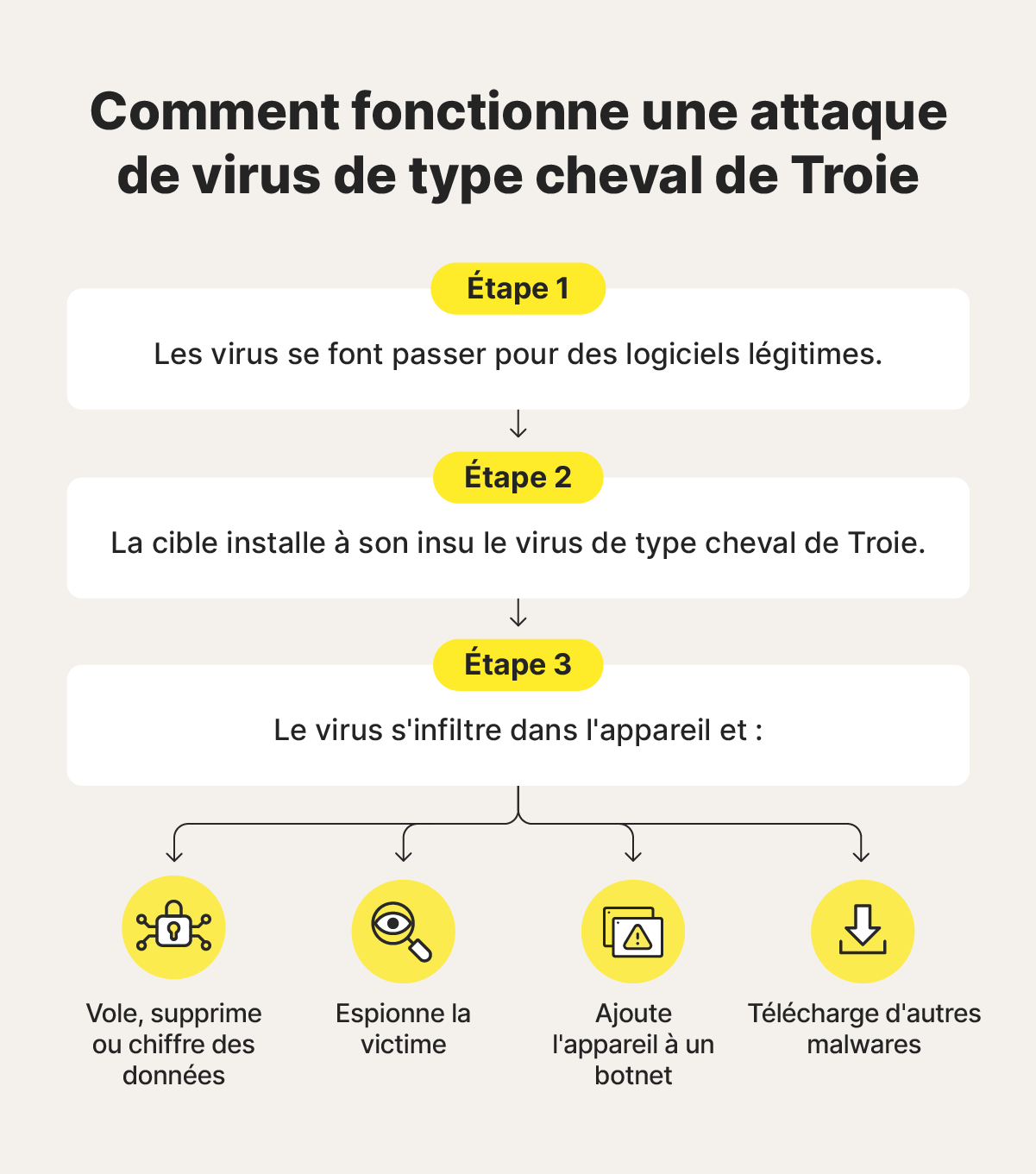

Qu'est-ce qu'un virus de type cheval de Troie ?

La définition d'un cheval de Troie informatique est un type de malware qui se cache dans un fichier ou un programme légitime pour accéder à votre appareil. Les chevaux de Troie sont souvent cachés dans des téléchargements d'applications, des mises à jour de logiciels ou des pièces jointes à des e-mails d'apparence normale.

Contrairement aux virus informatiques traditionnels, les chevaux de Troie ne peuvent pas s'auto-répliquer, ce qui signifie qu'ils ne peuvent pas se copier et se propager automatiquement à d'autres fichiers ou appareils. Au lieu de cela, l'utilisateur doit tomber dans le piège et installer (sans le savoir) le virus, généralement en cliquant sur un lien infecté ou en téléchargeant un fichier nuisible.

Après l'installation, les chevaux de Troie peuvent espionner les victimes, voler ou détruire des données, et provoquer des dégâts à l'échelle du système. Cela permet aux attaquants de commettre des fraudes financières, des usurpations d'identité et d'autres crimes.

Que fait un virus de type cheval de Troie ?

Les virus de type cheval de Troie peuvent mener diverses activités malveillantes sur différents systèmes d'exploitation, notamment Android, iOS, Linux, macOS et Windows, bien que leur exécution et leur impact varient d'une plateforme à l'autre. Les virus peuvent voler, manipuler ou supprimer des données, installer d'autres malwares, créer des portes dérobées pour un accès à distance et espionner.

Voici un aperçu plus détaillé de certaines actions courantes effectuées par les chevaux de Troie :

- Manipulation de données : Les chevaux de Troie peuvent voler des données sensibles sur votre ordinateur, telles que des identifiants de connexion, des informations de carte de crédit et des fichiers personnels. Ils sont aussi potentiellement en mesure de chiffrer des données pour extorquer une rançon.

- Destruction de données : Certains chevaux de Troie sont programmés pour supprimer des fichiers, corrompre des données ou même reformater des disques durs entiers.

- Recrutement de botnets : Certains chevaux de Troie sont conçus pour transformer les ordinateurs infectés en partie d'un botnet, un réseau d'appareils compromis que les cybercriminels peuvent contrôler à distance.

- Espionnage : Les chevaux de Troie peuvent être utilisés pour surveiller les activités d'un utilisateur, prendre des captures d'écran et enregistrer les frappes au clavier pour recueillir secrètement des informations sensibles.

- Installation de malwares : Les chevaux de Troie peuvent installer des malwares supplémentaires, permettant aux attaquants d'étendre leur contrôle, d'élever leurs privilèges ou de mener d'autres activités malveillantes.

Histoire des virus de type cheval de Troie

Le concept de virus cheval de Troie est basé sur la légende du cheval de Troie, l'histoire de soldats grecs se cachant dans un grand cheval de bois. Les Grecs ont offert le cheval aux Troyens comme un prétendu cadeau et, une fois à l'intérieur des murs de la ville, les soldats dissimulés en sortirent et tendirent une embuscade aux citoyens qui ne se doutaient de rien.

Voici une chronologie de l'évolution des malware de type cheval de Troie depuis leur création jusqu'à nos jours :

- Années 1970 : Une première version, relativement inoffensive, d'un cheval de Troie est apparue sous la forme d'un jeu de devinettes nommé ANIMAL. Pour les utilisateurs, il se présentait comme un jeu de devinettes en 20 questions. En coulisses, le jeu se propageait dans les répertoires partagés et sur des réseaux entiers.

- Années 1980 : Les chevaux de Troie sont devenus une menace lorsque le cheval de Troie SIDA a été copié sur 20 000 disquettes et envoyé par la poste aux participants d'une convention de l'Organisation mondiale de la santé. Il est resté dormant jusqu'à ce que les ordinateurs des victimes aient été redémarrés 90 fois, moment auquel il a chiffré leurs fichiers et exigé une rançon pour leur libération.

- Années 1990 : Avec l'essor de l'utilisation d'Internet, les chevaux de Troie ont commencé à infecter les pièces jointes des e-mails, ciblant plus de personnes plus rapidement.

- Années 2000 : L'essor des botnets a permis aux attaquants de contrôler à distance des réseaux d'ordinateurs infectés par des chevaux de Troie, les utilisant pour du spam, des attaques par déni de service distribué (DDoS) et le vol de données.

- Aujourd'hui : D'innombrables types de virus de type cheval de Troie circulent actuellement ; les cybercriminels les développent et les adaptent continuellement pour atteindre leurs objectifs.

Types de chevaux de Troie

Il existe plusieurs types de chevaux de Troie utilisés aujourd'hui, avec certaines similitudes entre plusieurs d'entre eux. Certains donnent aux attaquants un accès à distance aux appareils, tandis que d'autres téléchargent des malwares supplémentaires ou volent des données.

Voici quelques types courants de malwares de type cheval de Troie et ce qu'ils font :

- Cheval de Troie de porte dérobée : Ces chevaux de Troie créent une « porte dérobée » sur l'ordinateur de la victime, accordant aux attaquants un accès non autorisé. Cette porte dérobée leur permet de contrôler le système, de voler des données et d'introduire d'autres malware.

- Cheval de Troie de rootkit : Un cheval de Troie de rootkit s'intègre profondément dans un système d'exploitation, ce qui le rend difficile à détecter. Il permet aux attaquants un contrôle persistant et souvent complet de l'appareil compromis.

- Cheval de Troie de SMS : Un cheval de Troie de SMS est un type de malware qui envoie ou intercepte des SMS sur un appareil mobile infecté, souvent afin d'abonner les victimes à des services premium ou d'intercepter des codes d'authentification à deux facteurs.

- Cheval de Troie de rançon : Un cheval de Troie de rançon, ou ransomware, chiffre les fichiers sur l'ordinateur d'une victime et exige le paiement d'une rançon, généralement en cryptomonnaie, en échange de la clé de déchiffrement.

- Cheval de Troie bancaire : Un cheval de Troie bancaire cible les identifiants bancaires en ligne et les informations financières en capturant les frappes au clavier, les données de formulaire ou le contenu de sites web, pour permettre aux attaquants de voler de l'argent directement sur le compte de la victime.

- Cheval de Troie de recherche d'adresse e-mail : Un cheval de Troie de recherche d'adresse e-mail récolte les adresses e-mail stockées sur votre appareil pour des attaques de spam et de phishing.

- Cheval de Troie de téléchargement : Le but principal d'un cheval de Troie de téléchargement est de télécharger du contenu supplémentaire, comme d'autres malwares, sur l'ordinateur infecté.

- Cheval de Troie de vol d'informations : Comme son nom l'indique, ce type de cheval de Troie vole des données sensibles de l'ordinateur de la victime, comme des mots de passe, des informations de carte de crédit ou des fichiers personnels.

- Cheval de Troie d'accès à distance : Un RAT (Remote Access Trojan ou cheval de Troie d'accès à distance) donne à l'attaquant un contrôle total sur l'ordinateur de la victime, le transformant en un outil que les cybercriminels peuvent exploiter.

- Cheval de Troie d'attaque par déni de service distribué : Ces chevaux de Troie lancent des attaques DDoS, inondant un réseau de trafic pour le submerger et le faire tomber en panne.

- Cheval de Troie espion : Un cheval de Troie espion surveille secrètement l'activité de l'utilisateur, comme les frappes au clavier, l'historique de navigation et les captures d'écran, et transmet ces informations aux attaquants, permettant l'usurpation d'identité, la surveillance et le vol de données sensibles.

Exemples de virus de type cheval de Troie

Les virus informatiques de type cheval de Troie modernes se présentent sous diverses formes avec différents objectifs et différentes capacités. Voici quelques exemples de malwares de type cheval de Troie bien connus et des détails sur leur utilisation par les criminels :

- Cheval de Troie Rakhni : Rakhni est un cheval de Troie connu pour agir à la fois comme un voleur de données et un ransomware, permettant aux attaquants non seulement d'exfiltrer des informations sensibles, mais aussi de chiffrer des fichiers et d'exiger une rançon. Si aucun fichier lié au Bitcoin n'est trouvé sur l'appareil infecté, il peut à la place installer un logiciel de minage de cryptomonnaies.

- Tiny Banker : Tiny Banker, également connu sous le nom de Tinba, est un cheval de Troie léger spécialement conçu pour voler des identifiants bancaires en ligne et d'autres données bancaires sensibles par le biais de formulaires malveillants et de fenêtres pop-up.

- Zeus : Le cheval de Troie Zeus orchestre des attaques sophistiquées pour acquérir des identifiants bancaires et extraire des données financières sensibles. Sa précision en a fait un choix populaire pour les cybercriminels, et depuis son apogée au début des années 2010, il a laissé derrière lui nombre de systèmes financiers compromis.

- Emotet : Emotet était à l'origine un cheval de Troie bancaire, mais il a rapidement été adapté pour faciliter l'exécution de différents types de cyberattaques. Il est en mesure de propager divers types de malwares, y compris des ransomwares, et il est très imprévisible et difficile à détecter.

- Crocodilus : Le cheval de Troie Crocodilus est une menace nouvelle et sophistiquée qui cible les banques et les portefeuilles de cryptomonnaies pour compromettre les identifiants.

- Petya : Il s'agit d'une famille de malwares de chiffrement qui cible explicitement les systèmes Microsoft Windows en infectant le secteur de démarrage principal. Ce mouvement entraîne le lancement d'un processus qui chiffre la table du système de fichiers du disque dur, empêchant ainsi le démarrage de Windows.

- DarkComet : Autrefois un outil légitime de gestion d'ordinateurs à distance, DarkComet a été détourné par les pirates et est devenu un RAT (cheval de Troie d'accès à distance). Cet outil permet aux cybercriminels de voler des données sensibles et de l'argent en obtenant secrètement un accès non autorisé et en contrôlant les ordinateurs à l'insu de l'utilisateur.

- CryptoLocker : En tant que type de ransomware, CryptoLocker chiffre les fichiers sur l'ordinateur d'une victime jusqu'au paiement d'une rançon. Il s'agit de l'une des premières souches de ransomware à exiger des paiements de rançon en Bitcoin.

Comment détecter un virus de type cheval de Troie

Comme les virus de type cheval de Troie se déguisent, ils peuvent être difficiles à repérer au premier coup d'œil. Pour détecter un virus, vous devez effectuer une analyse complète du système avec un logiciel antivirus, surtout si vous remarquez des signes avant-coureurs d'un virus, comme :

- Performances médiocres de l'ordinateur : Votre ordinateur fonctionne plus lentement que d'habitude, les applications mettent plus de temps à se charger ou le système se bloque de manière inattendue.

- Données lentes : La vitesse Internet ralentit ou vous remarquez une activité réseau excessive, même lorsque vous n'utilisez pas activement Internet.

- Fenêtres publicitaires : Vous constatez une augmentation soudaine du nombre de fenêtres publicitaires intrusives et persistantes, même lorsque vous ne naviguez pas sur Internet.

- Changements des paramètres système : Vous pourriez observer des changements que vous n'avez pas effectués dans votre fond d'écran, votre page d'accueil de navigateur, votre moteur de recherche par défaut ou d'autres paramètres système.

- Problèmes d'application : Les applications commencent à se comporter de manière erratique, à se bloquer fréquemment ou à afficher des messages d'erreur inhabituels.

- Redirections vers des sites web malveillants : Votre navigateur web vous redirige de manière inattendue vers des sites web inconnus ou suspects lorsque vous essayez d'accéder à des pages légitimes.

- Icônes inconnues dans votre barre des tâches : Vous constatez de nouvelles icônes inconnues dans votre zone de notification ou votre barre des tâches.

- Fichiers manquants ou chiffrés : Certains de vos fichiers disparaissent ou sont remplacés par des fichiers que vous ne pouvez pas ouvrir.

Comment se débarrasser d'un virus de type cheval de Troie

Si vous pensez que votre ordinateur est infecté par un virus de type cheval de Troie, débarrassez-vous-en immédiatement. Pour ce faire, vous devez empêcher le malware de communiquer avec les attaquants, supprimer les fichiers infectés et prendre des mesures pour vous protéger contre de futures attaques. Voici comment procéder :

- Déconnectez votre ordinateur d'Internet : En étant hors ligne, vous empêcherez le malware de communiquer avec ses serveurs de commande et de contrôle, ce qui limite les dégâts.

- Redémarrez en mode sans échec : Le redémarrage de votre ordinateur en mode sans échec signifie que seuls les programmes, pilotes et applications de base nécessaires sont exécutés. Cela réduit la surface d'attaque de toute infection et limite le nombre de fichiers et de programmes que vous devez analyser avec un outil antivirus.

- Installez un outil antivirus réputé : Un outil antivirus de confiance, comme Norton AntiVirus Plus, peut aider à identifier, mettre en quarantaine et supprimer le cheval de Troie. Exécutez une analyse antimalware complète du système et suivez les instructions pour supprimer toutes les menaces.

- Prenez des mesures préventives : Une fois que vous vous êtes débarrassé du malware de type cheval de Troie, maintenez vos logiciels à jour pour vous protéger contre de futures infections par des malwares. Utilisez également un pare-feu pour surveiller et bloquer l'activité réseau suspecte. Si vous utilisez Norton AntiVirus Plus, son Pare-feu intelligent intégré peut vous y aider.

Offrez à vos appareils la protection puissante qu'ils méritent

Les chevaux de Troie, les virus et autres malwares n'ont pas disparu, ils constituent toujours une menace bien réelle et persistante. Pour cette raison, adopter une approche proactive en matière de sécurité en ligne est plus important que jamais.

Norton AntiVirus Plus offre plusieurs niveaux de sécurité, notamment une protection intégrée contre le piratage, un pare-feu et une surveillance en temps réel des escroqueries et des virus pour renforcer la protection de vos appareils et vos informations personnelles.

Note éditoriale : Nos articles vous fournissent des informations éducatives. Nos offres peuvent ne pas couvrir ou protéger contre tous les types de crime, de fraude ou de menace sur lesquels nous écrivons. Notre objectif est d'accroître la sensibilisation à la cybersécurité. Veuillez consulter les conditions complètes lors de l'inscription ou de la configuration. N'oubliez pas que personne ne peut empêcher l'usurpation d'identité ou la cybercriminalité, et que LifeLock ne surveille pas toutes les transactions dans toutes les entreprises. Les marques Norton et LifeLock font partie de Gen Digital Inc.

Vour voulez en savoir plus ?

Suivez-nous pour connaître les dernières actualités, astuces et mises à jour.