Catégories de malwares : exemples et conseils de protection

Qu'il s'agisse de malwares paralysants capables de détourner votre appareil ou de programmes furtifs qui volent vos données personnelles, les risques que posent les différents types de malwares sont réels, et de plus en plus nombreux. Dans ce guide, nous vous présentons des exemples de malwares, des conseils de sécurité et la manière dont Norton 360 Deluxe peut vous aider à vous défendre contre les malwares et à protéger votre vie numérique.

Un malware est un programme, un code ou un fichier conçu pour perturber, endommager ou voler des données. De nombreuses attaques de malware accompagnent des escroqueries qui visent à voler de l'argent, à s'emparer de données personnelles ou à rançonner des informations. D'autres attaques de malwares conduisent à un accès non autorisé au réseau ou provoquent d'importantes perturbations du système.

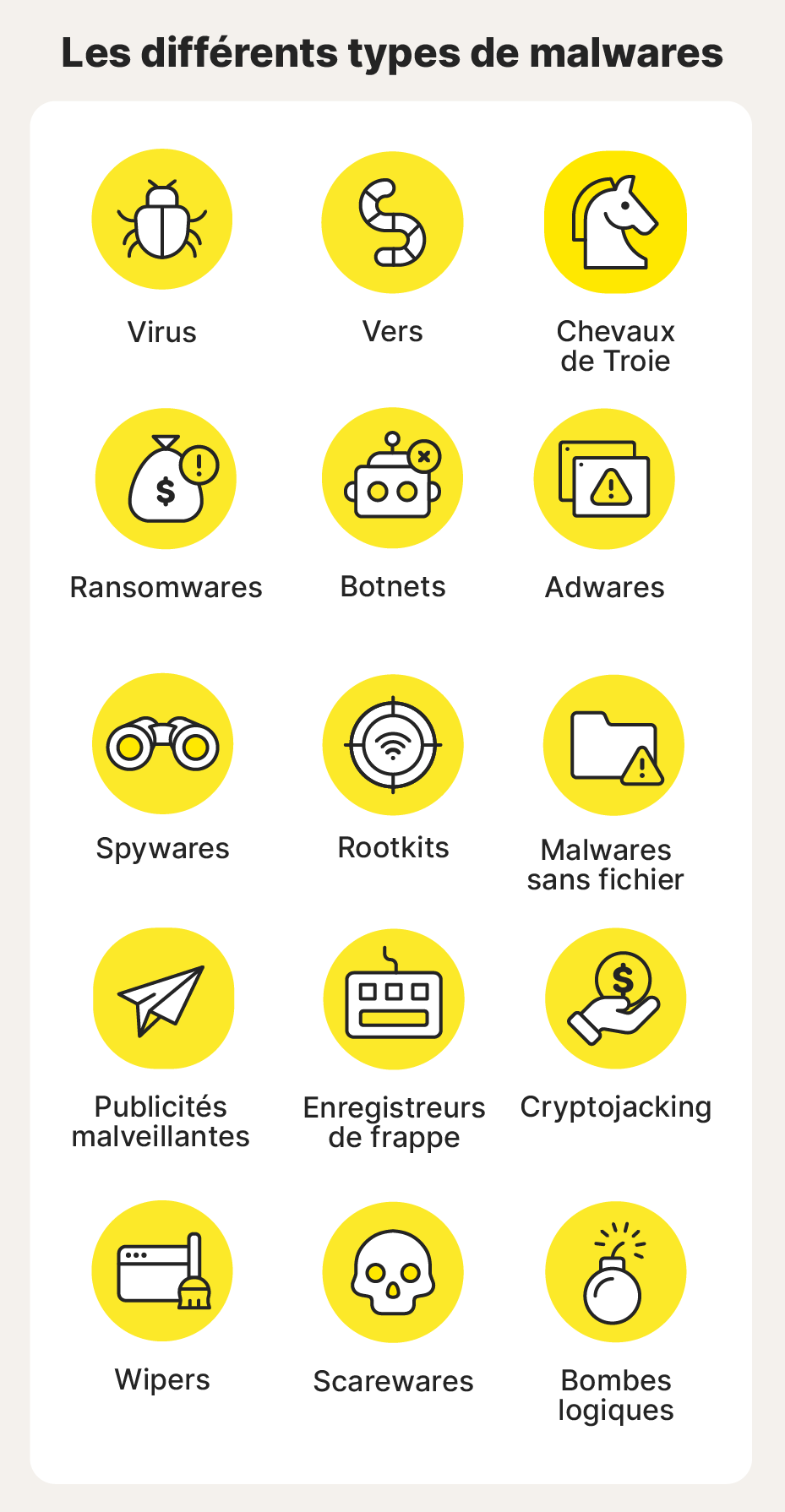

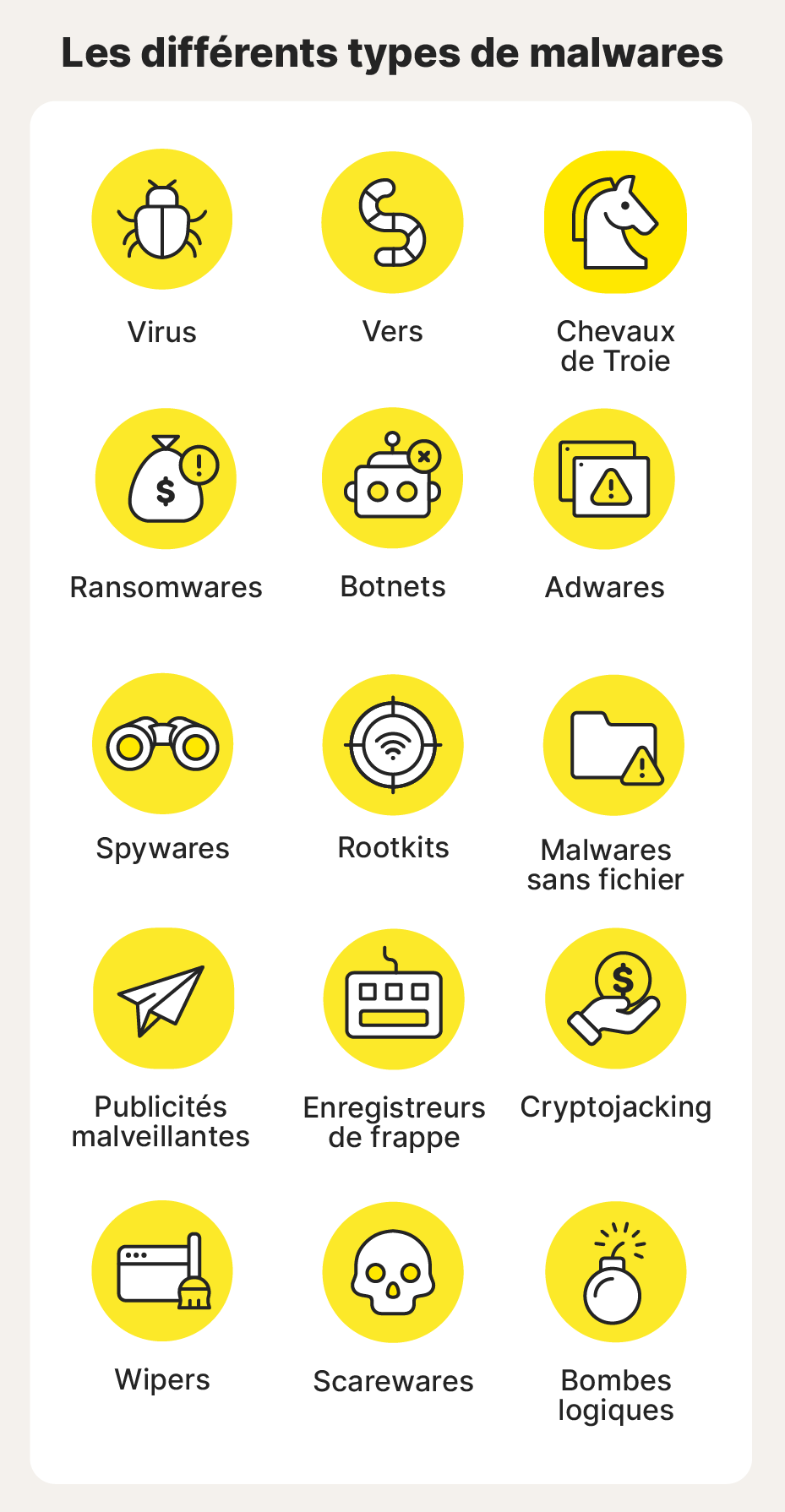

Les malwares se présentent sous de nombreuses formes, et il est important de connaître les différents types et la manière dont ils peuvent vous affecter. Vous trouverez ci-dessous les noms des différents malwares, leur mode de fonctionnement, différents exemples réels de malwares et ce que vous pouvez faire pour vous protéger.

Types de malwares |

Effets du type de malware |

Se répliquent et infectent d'autres fichiers |

|

Se diffusent indépendamment par le biais de réseaux |

|

Se déguisent en logiciels authentiques |

|

Chiffrent les fichiers et exigent le paiement d'une rançon |

|

Créent des réseaux d'ordinateurs infectés |

|

Affichent des publicités non désirées |

|

Surveillent secrètement l'activité des utilisateurs |

|

Dissimulent les activités malveillantes pour éviter qu'elles ne soient détectées |

|

Fonctionnent en mémoire sans laisser de trace |

|

Diffusent des malwares par le biais de fausses publicités |

|

Enregistrent les frappes au clavier pour voler des informations |

|

Volent de la puissance de calcul pour le minage de cryptomonnaies |

|

Détruisent définitivement les données |

|

Créent de fausses alertes de sécurité |

|

Déclenchent des dommages en fonction de règles prédéfinies |

1. Virus

Un virus est un code malveillant intégré à une application et qui s'active lorsque vous ouvrez l'application. Il porte le nom de son homologue biologique, car les virus ont besoin d'un hôte (l'application) pour survivre et se propager.

Les virus informatiques peuvent :

- Se reproduire en modifiant le code de vos applications

- Rester en sommeil jusqu'à ce que vous utilisiez des programmes infectés

- Changer de forme pour échapper à la détection antivirus

- Lancer des attaques DDoS pour ralentir ou bloquer vos appareils

- Exploiter les vulnérabilités du système pour se propager

Bien que de nombreuses personnes utilisent souvent le terme « virus » de manière interchangeable avec le terme malware, les virus sont uniques dans la manière dont ils s'activent et se propagent. Ainsi, bien que tous les virus soient une forme de malware, tous les types de malwares ne sont pas des virus.

Très répandus dans les premiers temps d'Internet, les vrais virus sont une forme de plus en plus rare de malware ; ils ont été largement remplacés par des souches de malware plus récentes et plus sophistiquées.

2. Vers

Un ver est un programme malveillant autoreproducteur qui se propage sur les réseaux sans avoir besoin d'une application hôte, en exploitant les vulnérabilités pour passer d'un appareil à l'autre. Sa nature autonome et sa propagation rapide la rendent particulièrement dangereuse.

Les vers peuvent :

- Se répliquer sans application hôte

- S'activer sans interaction de l'utilisateur

- Passer d'un appareil à l'autre à travers les réseaux

- Ralentir les performances de l'ordinateur et du réseau

- Corrompre des fichiers et créer des portes dérobées

- Installer d'autres types de malware

Les vers ont mérité leur nom parce qu'ils « se faufilent » dans les réseaux en exploitant les vulnérabilités des systèmes, comme les systèmes d'exploitation ou autres logiciels obsolètes. Cela en fait une forme de cyberattaque particulièrement agile et efficace.

3. Chevaux de Troie

Les chevaux de Troie sont une catégorie de malwares qui se font passer pour des programmes ou des fichiers authentiques afin de tromper les utilisateurs pour qu'ils les téléchargent et les ouvrent. Contrairement aux virus ou aux vers, les chevaux de Troie ne se reproduisent pas d'eux-mêmes. Ils s'appuient plutôt sur l'ingénierie sociale pour tromper les victimes.

Les chevaux de Troie peuvent :

- Faire des captures d'écran de votre ordinateur

- Envoyer des messages par l'intermédiaire de vos applications

- Désactiver le logiciel antivirus de votre ordinateur

- Installer d'autres sortes de malware

Le malware de type cheval de Troie tire son nom du mythe du cheval de Troie de la Grèce antique. Comme son homonyme, le contenu des chevaux de Troie peut être extrêmement dangereux : une fois activés, ils peuvent voler des données, endommager des systèmes ou créer des portes dérobées pour les pirates.

4. Ransomwares

Un ransomware chiffre les données d'une victime ou verrouille son appareil, exigeant un paiement pour lui rendre l'accès ou déchiffrer les données. Mais même après paiement, il n'y a aucune garantie de récupération, ce qui en fait une menace très imprévisible et dangereuse.

Les ransomwares peuvent :

- Bloquer totalement l'accès des utilisateurs à leur appareil

- Chiffrer les données, les rendant inaccessibles

- Voler et divulguer les données

- Perturber le fonctionnement du système

Les attaques de ransomware peuvent être catastrophiques pour les entreprises comme pour les particuliers, car elles entraînent souvent des pertes financières importantes et des interruptions de service durables. Certaines variantes de ransomware menacent également de diffuser les données sensibles volées sur le Dark Web, ajoutant un niveau supplémentaire d'extorsion.

5. Botnets

Les botnets (ou bots) sont des réseaux d'ordinateurs infectés que les pirates contrôlent à distance. Contrairement à d'autres types de malwares, les botnets prennent le contrôle de votre appareil et de plusieurs autres appareils, qu'ils utilisent pour inonder les serveurs de trafic, miner de la cryptomonnaie ou envoyer du spam. Ils ont souvent pour effet de faire bloquer ou signaler votre adresse IP , vous empêchant ainsi de consulter certains sites web.

Les réseaux de bots peuvent :

- Lancer des attaques de phishing

- Rechercher des données sensibles dans les appareils

- Réaliser des attaques DDoS

- Mener des activités malveillantes sous couvert de votre adresse IP

Les botnets peuvent fonctionner discrètement en arrière-plan tout en utilisant les ressources de votre ordinateur pour des activités criminelles. Si votre ordinateur est anormalement lent, consultez le gestionnaire des tâches de votre appareil pour vérifier si des programmes inconnus s'exécutent en arrière-plan.

6. Adwares

Un adware, ou logiciel publicitaire, affiche des publicités indésirables tout en suivant votre activité de navigation. Si certains adwares sont utilisés à des fins commerciales légitimes, les versions malveillantes peuvent être des plateformes de malvertising ou de scareware. Ils peuvent également faciliter l'usurpation d'identité.

Les adwares peuvent :

- Afficher des publicités et des fenêtres contextuelles indésirables

- Perturber l'expérience de navigation normale

- Suivre et partager vos informations avec des tiers

- Vous diriger vers des sites web malveillants par le biais de publicités trompeuses

7. Spywares

Les spywares sont des logiciels malveillants qui s'infiltrent secrètement dans votre appareil pour surveiller votre activité sur Internet, récupérer vos identifiants de connexion et collecter des informations sensibles. Ils sont particulièrement dangereux parce qu'ils peuvent passer inaperçus pendant longtemps, ce qui peut conduire à une usurpation d'identité.

Les spyware peuvent :

- Collecter des données personnelles sans consentement

- Suivre votre activité en temps réel

- Fonctionner furtivement en arrière-plan

- Partager vos données privées avec des criminels

- Ralentir votre appareil

Contrairement à certaines formes de malwares, tels que les vers, qui fonctionnent de manière très spécifique, les spywares constituent une vaste catégorie de malwares qui se rapportent à ce qu'ils font, et non à la manière dont ils le font. Le plus souvent déployés par le biais de chevaux de Troie, les spywares peuvent également se propager par le biais de vers ou de rootkits.

8. Rootkits

Les rootkits sont des malwares sophistiqués qui s'infiltrent dans les appareils au niveau du système d'exploitation, donnant aux cybercriminels le contrôle total et à distance de votre ordinateur ou de votre téléphone. En exploitant les privilèges au niveau du système pour désactiver les logiciels de sécurité, les rootkits peuvent rester cachés très longtemps.

Les rootkits peuvent :

- Prendre le contrôle à distance des appareils infectés

- Permettre aux cybercriminels d'accéder à l'administration

- Espionner l'activité des utilisateurs

- Désactiver un logiciel de sécurité

- Masquer la présence d'autres malwares

La furtivité des rootkits les rend particulièrement dangereux, car ils peuvent être utilisés pour installer d'autres malwares, voler des données sensibles ou surveiller l'activité de l'utilisateur sans être détectés, compromettant souvent un appareil bien avant que la victime ne s'aperçoive de quoi que ce soit.

9. Malwares sans fichier

Les malwares sans fichier opèrent sans laisser de fichiers habituels sur un système. Ils exploitent plutôt des outils authentiques, tels que la mémoire du système ou les processus intégrés, pour exécuter des codes malveillants. Cela les rend plus difficile à détecter, car ils peuvent éviter certaines analyses antivirus conventionnelles et ne laissent que peu de traces sur les appareils infectés.

Les malwares sans fichier peuvent :

- Exécuter des attaques sans utiliser de fichiers malveillants

- S'immiscer dans les processus système normaux

- Contourner certains types de logiciels antivirus traditionnels

- Utiliser des outils de confiance du système

La nature insaisissable des malwares sans fichier leur permet de survivre beaucoup plus longtemps que les malwares traditionnels. Et même s'il se supprime après un redémarrage, il peut utiliser des outils système tels que PowerShell pour se propager entre les ordinateurs.

10. Publicités malveillantes

Les publicités malveillantes, ou malvertising , diffusent des codes malveillants par le biais de publicités trompeuses contenant des menaces cachées telles que des images, des cookies ou des scripts infectés. Ces publicités peuvent compromettre votre appareil lorsqu'elles sont cliquées ou simplement visionnées. La publicité malveillante peut apparaître aussi bien sur des sites honnêtes que sur des sites malveillants.

Les publicités malveillantes peuvent :

- Voler les numéros de cartes de crédit

- Installer automatiquement des malwares par le biais de téléchargements non sollicités

- Porter atteinte à la réputation d'entreprises honnêtes

- Infecter les appareils par le biais de sites web de confiance.

Le malvertising est difficile à prévenir, car il exploite souvent des réseaux publicitaires de confiance pour diffuser des malwares, de sorte que les propriétaires de sites et les utilisateurs risquent d'être pris au dépourvu.

11. Enregistreurs de frappe

Les enregistreurs de frappe sont un type spécifique de spyware qui enregistre tout ce que vous tapez sur votre appareil. Ils peuvent également effectuer des captures d'écran ou surveiller d'autres activités du système. Ils sont souvent utilisés par les cybercriminels pour voler des données sensibles telles que des mots de passe, des numéros de carte de crédit ou le contenu de messages privés.

Les enregistreurs de frappe peuvent :

- S'attacher à un micrologiciel tel que le BIOS de votre ordinateur

- Être implantés par des chevaux de Troie ou des malwares sans fichier

- Enregistrer des informations personnelles sensibles

- Effectuer des captures d'écran et surveiller l'activité du système

De nombreux enregistreurs de frappe récents peuvent également capturer le contenu du presse-papiers, enregistrer le son et déchiffrer les signaux de la webcam, ce qui en fait de puissants outils de surveillance globale et de vol de données.

12. Cryptojackers

Les malwares de cryptojacking détournent les ressources d'un ordinateur pour extraire des cryptomonnaies pour le compte de cybercriminels. Contrairement à d'autres malwares qui peuvent détruire un système ou voler des données, les cryptojackers cherchent à tirer profit de l'exploitation des ressources informatiques d'autrui.

Les cryptojackers peuvent :

- Siphonner la puissance de traitement des ordinateurs

- Augmenter la consommation d'électricité

- Ralentir les périphériques hôtes

- Provoquer une surchauffe des appareils hôtes

Si le cryptojacking peut sembler moins dangereux que le vol de données ou les ransomwares, son impact peut être important. La pression constante exercée sur un appareil peut entraîner un ralentissement des performances, une surchauffe et une augmentation de la consommation d'énergie, ce qui se traduit par des factures d'électricité plus élevées.

13. Wipers

Les wipers suppriment définitivement les données des appareils infectés. Contrairement aux ransomwares, qui prennent les données en otage, les wipers les suppriment purement et simplement. Ils peuvent rendre les appareils inopérants en ciblant les systèmes critiques de démarrage.

Les malwares de type wiper peuvent :

- Effacer définitivement des données qui ne pourront plus être récupérées

- Cibler et détruire les systèmes de démarrage

- Rendre les appareils complètement inutilisables

- Servir d'outil de cyberguerre

Les wipers peuvent également voler des données avant de les retirer d'un système ; ils sont souvent utilisés dans le cadre d'attaques ciblées par des cybercriminels ou des agents d'État pour paralyser des systèmes, perturber des opérations ou détruire des données sensibles, en ne laissant que peu ou pas de traces.

14. Scarewares

Les scarewares sont conçus pour tromper les utilisateurs en leur faisant croire que leur appareil est infecté par des virus ou des menaces. Ils affichent généralement de fausses alertes de sécurité ou de fausses analyses du système, incitant les utilisateurs à acheter des logiciels ou des services inutiles. Ces tactiques exploitent la peur et l'urgence, entraînant souvent des pertes financières ou compromettant davantage la sécurité.

Les scareware peuvent :

- Afficher de faux avertissements de virus et de fausses alertes de sécurité

- Inciter les utilisateurs à télécharger des malwares

- Diriger les cibles vers de faux sites de phishing

- Lancer des escroqueries à l'assistance technique

- Générer des messages contextuels persistants

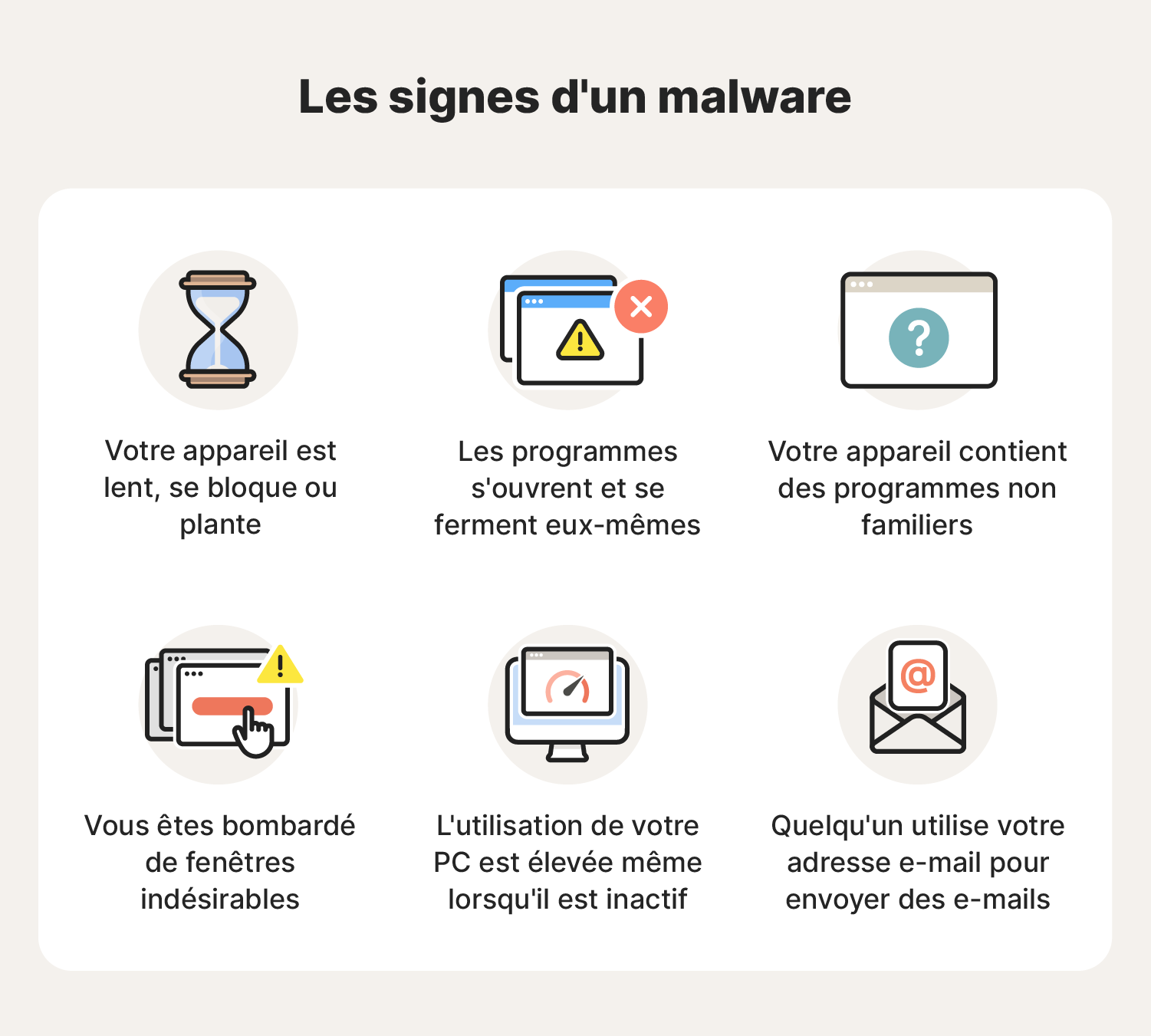

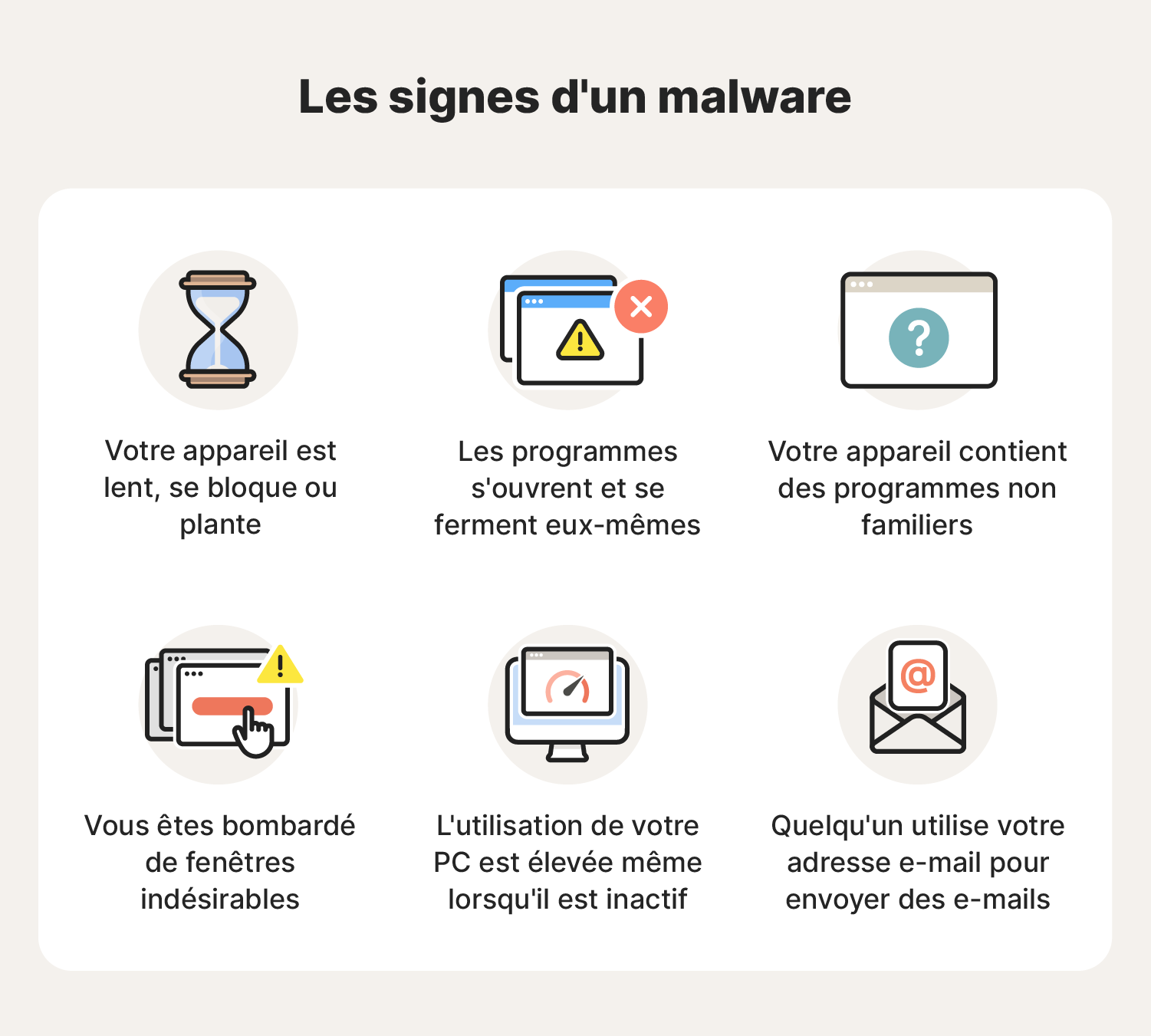

Les indicateurs de la présence de malwares comprennent des alertes pop-up inattendues, des messages d'urgence affirmant que votre appareil est infecté, et des demandes de téléchargement ou d'achat de logiciels de sécurité provenant de sources non fiables.

15. Bombes logiques

Les bombes logiques restent en sommeil jusqu'à ce que l'utilisateur remplisse des conditions de déclenchement spécifiques. Contrairement à d'autres malwares qui s'activent immédiatement, les bombes logiques attendent des circonstances particulières pour s'activer, telles qu'une date, une heure ou une action spécifique de l'utilisateur.

Les bombes logiques peuvent :

- Supprimer des fichiers importants de votre appareil

- Corrompre les données et faire planter le système

- Divulguer des informations sensibles

- Provoquer des ralentissements et des pannes de système

Les bombes logiques tirent leur nom de la façon dont leur code « explose » après avoir rempli certaines conditions. Contrairement à d'autres formes de malwares, elles ne se reproduisent pas ou ne se propagent pas d'elles-mêmes. Elles sont généralement conçues pour des attaques ciblées, ce qui les rend plus difficiles à détecter tant que les dégâts ne sont pas visibles.

Comment les malwares sont-ils injectés ou déployés ?

Les malwares peuvent être injectés ou déployés par le biais de différentes méthodes, notamment les e-mails de phishing, les téléchargements sur des sites web malveillants, les clés USB infectées et les vulnérabilités logicielles. Mais l'e-mail est de loin le vecteur d'attaque le plus courant, avec 88 % des attaques de malwares en 2023.

Voici une présentation plus détaillée des techniques spécifiques utilisées par les cybercriminels pour diffuser des malwares :

- Vulnérabilités de sécurité : lorsque des vulnérabilités dans les appareils et les logiciels sont découvertes, les pirates peuvent en profiter pour lancer ce que l'on appelle un exploit Zero Day.

- Kits d'exploit : les cybercriminels peuvent utiliser des kits d'exploit spécialement conçus pour rechercher les vulnérabilités des appareils et injecter des malwares à travers les failles de l'infrastructure de sécurité.

- Attaques de type Man-in-the-middle : des malwares peuvent être injectés dans des données Internet interceptées lors d'une attaque de type Man-in-the-middle.

- Les téléchargement non sollicité : lorsque les utilisateurs consultent un site web malveillant, les téléchargements non sollicités leur envoient automatiquement un fichier à leur insu, en exploitant les vulnérabilités du navigateur de l'utilisateur.

- Ingénierie sociale : les cybercriminels peuvent manipuler les gens pour qu'ils cliquent sur des liens malveillants, téléchargent des pièces jointes nuisibles ou partagent des informations sensibles. Il peut s'agir de phishing par e-mail, vishing (phishing par appel téléphonique) ou smishing (phishing par SMS).

- USB et périphériques externes : les malwares sont diffusés par le biais de clés USB infectées ou d'autres périphériques externes branchés sur un ordinateur.

- Logiciel transformé en cheval de Troie : les malwares sont cachés dans des logiciels apparemment authentiques qui s'installent en même temps que le programme.

- Infiltration de réseau : les pirates pénètrent dans un réseau pour y implanter des malwares, souvent à l'aide d'attaques par force brute ou d'identifiants de connexion volés.

Comment se protéger des malwares

Vous pouvez réduire considérablement votre exposition aux malwares en adoptant des mesures proactives telles que l'utilisation d'un logiciel antivirus fiable, la mise à jour des systèmes, l'adoption d'habitudes de navigation sûres et en évitant les liens ou les téléchargements suspects.

- Mettre à jour les logiciels : mettez régulièrement à jour vos logiciels et votre système d'exploitation pour corriger les vulnérabilités que les malwares pourraient exploiter.

- Éviter les liens et les pièces jointes suspects : ne cliquez jamais sur des liens ou ne téléchargez pas de pièces jointes provenant d'e-mails, de messages ou de sites web inconnus, car ils peuvent contenir des malwares.

- Adapter les filtres antispam : configurez vos filtres antispam de manière à ce que vous soyez moins enclin à cliquer sur un e-mail, une pièce jointe ou un lien malveillant.

- Naviguer en toute sécurité : cliquez sur des sites web sûrs et bien connus et soyez prudent lorsque vous cliquez sur des publicités ou des fenêtres contextuelles qui pourraient mener à des sites malveillants.

- Sauvegarder vos données : sauvegardez régulièrement vos fichiers importants pour limiter les pertes en cas d'infection par un wiper ou un ransomware.

- Limiter les privilèges de l'administrateur : restreignez l'accès de l'administrateur pour réduire les dommages potentiels que les malwares peuvent causer sur votre appareil ou votre réseau.

- Éviter les boutiques d'applications tierces : installez les logiciels et les applications uniquement à partir de fournisseurs officiels ou de plateformes vérifiées afin de réduire le risque de téléchargement de chevaux de Troie.

- Activer un pare-feu : utilisez un pare-feu pour surveiller le trafic réseau entrant et sortant et bloquer les accès non autorisés.

- Installer un logiciel de sécurité fiable : utilisez un antivirus pour contribuer à détecter et bloquer les menaces avant qu'elles ne nuisent à votre appareil.

Protégez-vous des différents types de malwares

Avec autant de types de malwares différents, vous avez besoin d'une protection à 360 degrés.

Des virus et ransomwares aux spywares et cryptojackers, Norton 360 Deluxe propose une protection complète contre les malwares. Avec une puissante détection des menaces en temps réel, une protection par pare-feu intelligent et 50 Go de stockage de sauvegarde sur le cloud, Norton 360 Deluxe renforce votre protection contre tous les risques.

FAQ

Quels sont les malwares les plus difficiles à détecter ?

Le type de malware le plus difficile à détecter est souvent le malware sans fichier, car il ne laisse pas de traces sur le disque dur et peut échapper aux techniques traditionnelles de détection basées sur les fichiers. C'est pourquoi il est important d'utiliser un antivirus de pointe comme Norton 360 Deluxe, qui utilise des techniques heuristiques de détection du comportement pour identifier les menaces.

Comment les malwares se propagent-ils ?

Les malwares se propagent par le biais de pièces jointes infectées, de sites web malveillants, de vulnérabilités logicielles, de réseaux compromis ou de supports amovibles. Ils peuvent également se propager par le biais d'attaques de phishing, d'ingénierie sociale ou de plateformes de partage de fichiers. Une fois exécutés, les malwares peuvent se propager de manière indépendante à d'autres appareils et systèmes.

Les malwares peuvent-ils endommager votre matériel informatique ?

Si les malwares ciblent généralement les logiciels et les données, certains types, comme les mineurs de cryptomonnaie ou les attaques du micrologiciel, peuvent indirectement endommager le matériel en provoquant une surchauffe du processeur ou de la carte graphique, ou une usure physique due à un traitement intensif.

Puis-je être victime de malwares à partir d'un réseau Wi-Fi public ?

Oui, les réseaux Wi-Fi publics peuvent être exploités pour effectuer des attaques de type « Man-in-the-middle » au cours desquelles les pirates interceptent les données en transit et injectent un code malveillant dans les paquets de données. L'utilisation d'un VPN pour chiffrer les données que vous envoyez et recevez contribue à se prémunir contre ce risque.

Quelles sont les deux catégories de malwares ?

Il existe de nombreux types de malwares, notamment les virus, les chevaux de Troie, les ransomwares, les botnets et les enregistreurs de frappe. Certains de ces types de malwares peuvent même devenir hybrides, de sorte que les malwares peuvent appartenir à plusieurs catégories. Et le nombre de types ne cesse de croître au fur et à mesure de l'apparition de nouvelles menaces.

Note éditoriale : Nos articles vous fournissent des informations éducatives. Nos offres peuvent ne pas couvrir ou protéger contre tous les types de crime, de fraude ou de menace sur lesquels nous écrivons. Notre objectif est d'accroître la sensibilisation à la cybersécurité. Veuillez consulter les conditions complètes lors de l'inscription ou de la configuration. N'oubliez pas que personne ne peut empêcher l'usurpation d'identité ou la cybercriminalité, et que LifeLock ne surveille pas toutes les transactions dans toutes les entreprises. Les marques Norton et LifeLock font partie de Gen Digital Inc.

- 1. Virus

- 2. Vers

- 3. Chevaux de Troie

- 4. Ransomwares

- 5. Botnets

- 6. Adwares

- 7. Spywares

- 8. Rootkits

- 9. Malwares sans fichier

- 10. Publicités malveillantes

- 11. Enregistreurs de frappe

- 12. Cryptojackers

- 13. Wipers

- 14. Scarewares

- 15. Bombes logiques

- Comment les malwares sont-ils injectés ou déployés ?

- Comment se protéger des malwares

- Protégez-vous des différents types de malwares

- FAQ

Vour voulez en savoir plus ?

Suivez-nous pour connaître les dernières actualités, astuces et mises à jour.