Malware : qu'est-ce que c'est, comment ça marche et comment s'en débarrasser

Les malwares sont des logiciels malveillants conçus pour infiltrer ou endommager des ordinateurs, des réseaux et d'autres systèmes. Découvrez la définition du malware, le fonctionnement de cette menace en constante évolution et la manière dont vous pouvez utiliser Norton 360 pour identifier et supprimer les malwares, et prévenir les infections futures.

Depuis les années 1980, les chercheurs en sécurité ont identifié plus d'un milliard de programmes malveillants et d'applications potentiellement indésirables. Cela fait beaucoup de logiciels dangereux et souligne l'importance de la cybersécurité. Découvrez le fonctionnement des malwares, les différentes catégories de malwares et les conseils de prévention des attaques de malwares qui peuvent contribuer à sécuriser vos données personnelles et vos appareils.

Qu'est-ce qu'un malware ?

La définition d'un malware est un logiciel malveillant conçu pour infiltrer, perturber ou endommager un ordinateur ou un réseau, généralement à l'insu du propriétaire. Les cybercriminels ou d'autres acteurs malveillants utilisent des malwares pour détourner un appareil et endommager ou espionner ses systèmes. Vos données peuvent ainsi être surveillées, corrompues, volées ou supprimées.

Exemples de types de malwares courants

Il existe de nombreux types de malwares qui se cachent en ligne, des virus informatiques traditionnels aux vers plus sophistiqués, en passant par les chevaux de Troie et les malwares sans fichier. Voici quelques exemples des types de malwares les plus courants qui se promènent dans la nature :

- Virus : dangereux morceaux de code conçus pour se propager d'un ordinateur à un autre, endommageant des fichiers ou volant des données au passage, les virus sont souvent déclenchés par l'ouverture d'un lien infecté ou l'installation d'un logiciel malveillant.

- Vers : cette forme de malware auto-reproducteur se propage de manière indépendante sur les appareils et les réseaux. Contrairement aux virus, les vers n'ont pas besoin de s'attacher à un programme hôte pour se propager.

- Rootkits : un rootkit est un exemple de malware furtif qui accorde aux cybercriminels un accès à distance à votre appareil, ce qui leur permet de manipuler votre système, de dissimuler des activités malveillantes et d'accéder à vos données personnelles.

- Spyware : ce type de malware, également appelé logiciel espion, suit et enregistre secrètement votre activité pour en savoir plus sur vous. Par exemple, un spyware peut permettre à des pirates d'accéder à vos comptes bancaires ou à d'autres données personnelles sensibles.

- Adware : un malware qui affiche des publicités indésirables est appelé adware. Il peut également collecter des données sur vos habitudes de navigation pour vous proposer des publicités ciblées ou les vendre à des tiers.

- Ransomware : ce type de malware peut verrouiller, chiffrer, et prendre en otage vos données. En utilisant un ransomware, les cyberescrocs peuvent menacer de détruire vos fichiers personnels à moins que vous ne leur versiez de l'argent.

- Malware sans fichier : en utilisant des outils et des processus système authentiques, les malwares sans fichier exécutent des attaques sans laisser de fichiers traditionnels, ce qui les rend plus difficiles à détecter.

- Chevaux de Troie : déguisés en programme ou application authentique, les chevaux de Troie peuvent espionner les victimes, voler des données ou infecter d'autres programmes.

- Scareware : les malwares conçus pour vous effrayer avec de faux avertissements et vous inciter à télécharger de faux logiciels de sécurité ou à partager des informations personnelles sont connus sous le nom de scareware.

- Les enregistreurs de frappe : en suivant secrètement tout ce que vous tapez sur votre clavier, les enregistreurs de frappe peuvent recueillir des informations sensibles telles que les mots de passe et les informations sur les comptes bancaires.

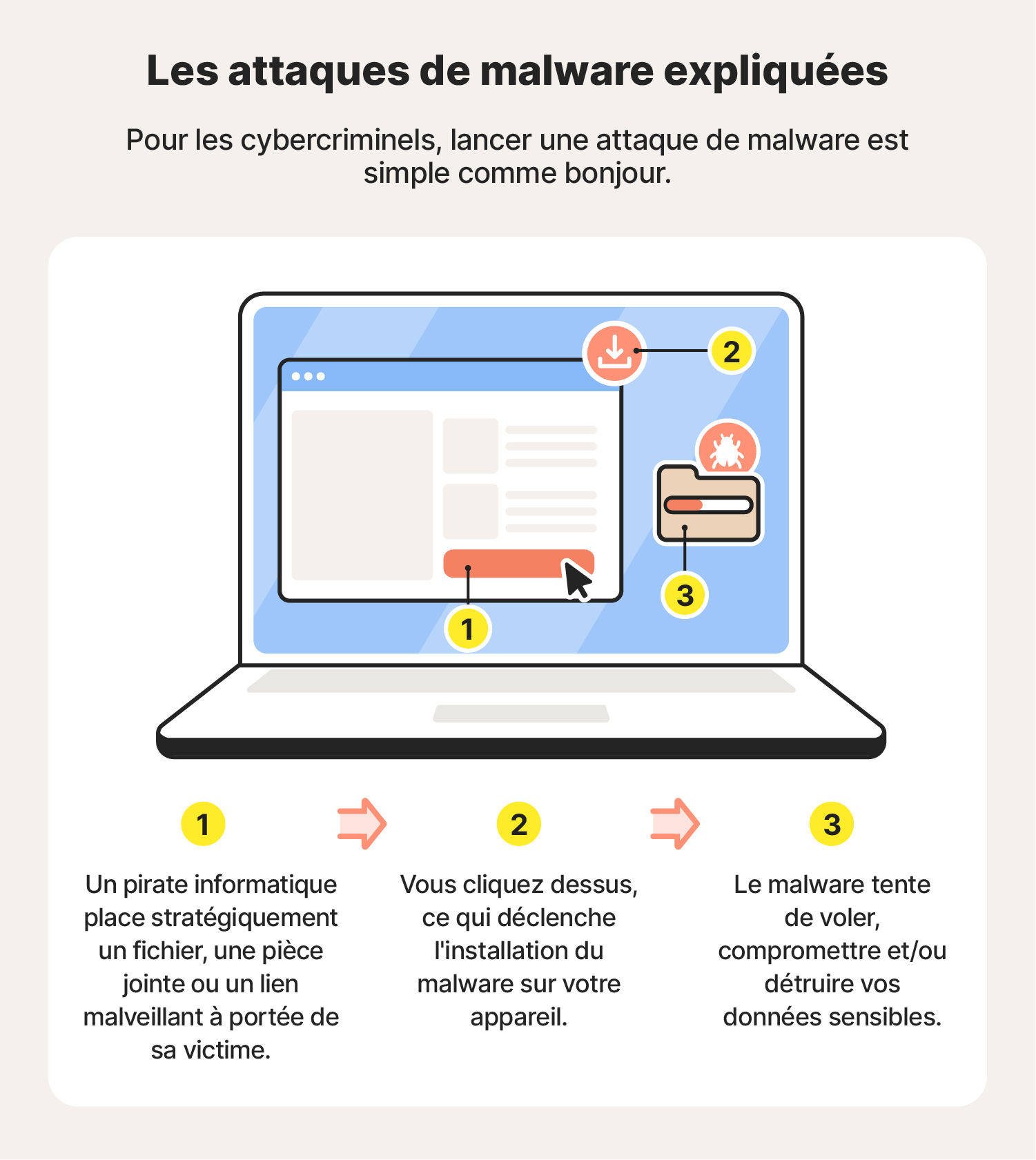

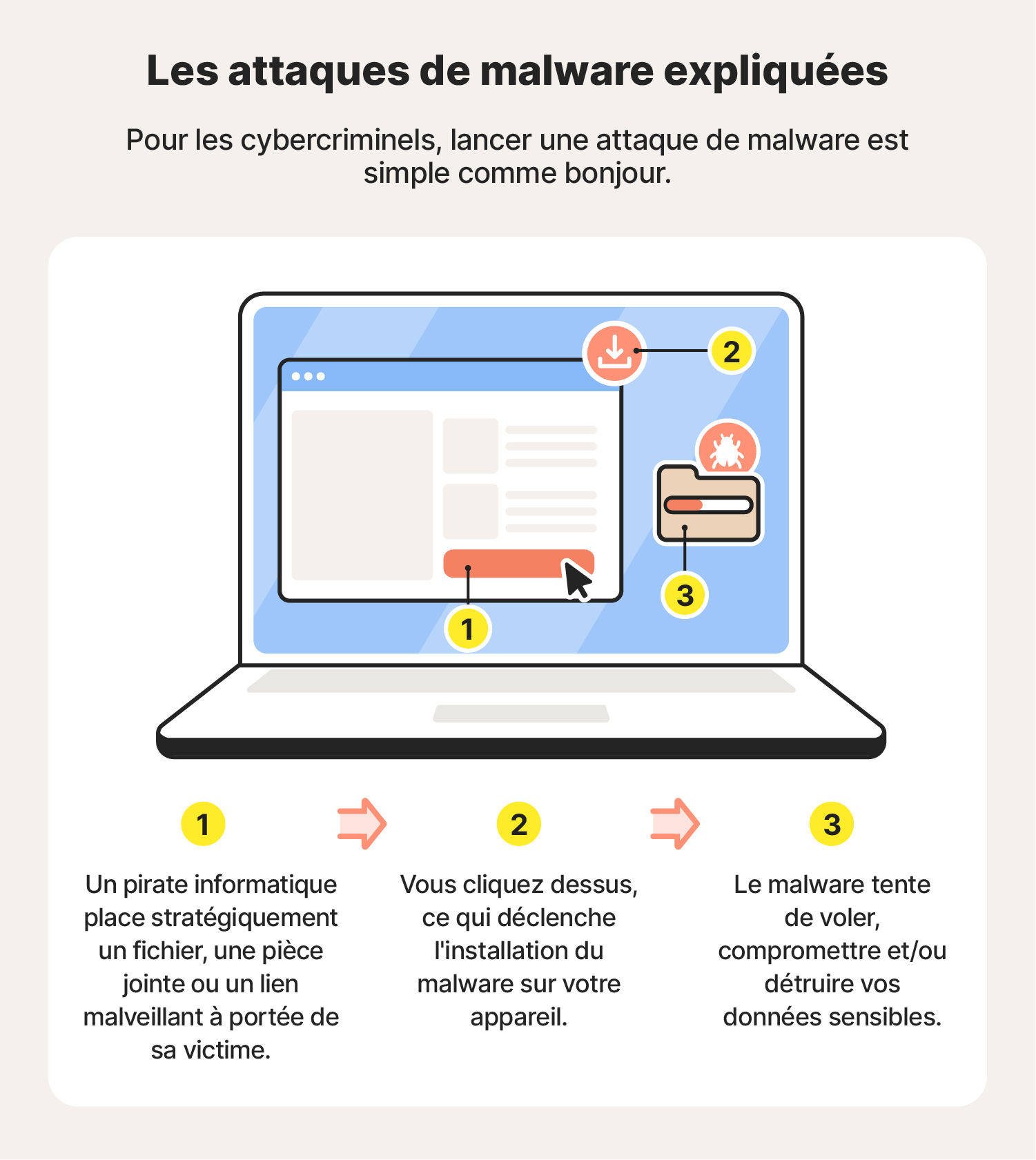

Comment est-on infecté par un malware ?

Les pirates infectent les appareils avec des malwares en exploitant des vulnérabilités techniques et en utilisant des astuces d' ingénierie sociale pour diffuser des liens, des fichiers ou des pièces jointes infectés. S'appuyant souvent sur le phishing et des techniques similaires comme le smishing, les malwares se propagent sur les appareils des victimes lorsqu'elles cliquent sur un élément infecté.

Si certaines personnes téléchargent par inadvertance des malwares sur Internet, les pirates peuvent également utiliser des clés USB ou d'autres dispositifs de stockage amovibles pour diffuser des malwares, une méthode qui permet de contourner certaines mesures de sécurité basées sur le réseau. Pour plus de sécurité, n'insérez jamais de périphériques de stockage inconnus dans votre ordinateur.

À quoi servent les malwares et pourquoi sont-ils dangereux ?

Les malwares sont utilisés par les cybercriminels pour endommager, exploiter ou infiltrer des systèmes dans le but de voler des données sensibles, d'espionner des individus ou des organisations, de perturber les opérations, d'obtenir un accès non autorisé ou de tenir les systèmes en otage par le biais de diverses formes de ransomwares.

Voici quelques exemples d'utilisation des malwares :

- Vol de données : les pirates déploient des malwares pour voler des données sensibles, puis les exploitent ou les vendent au plus offrant.

- Extorsion : après avoir chiffré et verrouillé les données d'un individu, les pirates peuvent demander une rançon, exigeant un paiement en échange d'une clé de déchiffrement.

- Espionnage industriel : certaines entreprises emploient des pirates pour voler des secrets industriels, détruire des travaux de recherche ou affaiblir leurs concurrents.

- Sabotage : que ce soit pour des raisons politiques ou personnelles, les malwares utilisent couramment la destruction de données et la compromission de systèmes.

- Cryptojacking : le minage de cryptomonnaie requiert beaucoup de puissance de traitement. Les malwares de cryptojacking peuvent siphonner la puissance de traitement des appareils d'autres personnes sans qu'elles s'en rendent compte.

- Cyberguerre : les malwares peuvent être utilisés pour paralyser les infrastructures gouvernementales, voler ou corrompre des renseignements, voire détruire des infrastructures physiques.

Comment prévenir les attaques de malwares

La prévention des attaques de malwares nécessite de la vigilance et des mesures proactives. Pour réduire considérablement votre surface d'attaque, il est essentiel d'utiliser un logiciel antivirus, d'éviter les liens et les téléchargements suspects et de tenir vos systèmes et vos applications à jour. Il sera ainsi beaucoup plus difficile d'être ciblé par les malwares.

Voici les principales mesures à prendre pour aide à empêcher les malwares d'infecter votre appareil.

- Mettez régulièrement à jour votre système d'exploitation. Vérifiez les mises à jour du logiciel au moins une fois par semaine et installez immédiatement toute mise à jour. Si vous ne le faites pas, vous risquez d'être exposé à des exploits Zero Day qui peuvent compromettre vos appareils et votre réseau.

- Ne cliquez pas sur des liens ou des pièces jointes suspects. Ne cliquez jamais sur des liens inconnus ou ne téléchargez pas de pièces jointes provenant de sources non fiables.

- Obtenez un bloqueur de publicités. Les cybervoleurs peuvent utiliser des fenêtres publicitaires infectées par des logiciels espions (spywares) et/ou publicitaires (adwares) pour suivre illégalement votre activité sur le réseau et installer des malwares sur votre appareil. Utilisez un bloqueur de publicités pour vous aider à vous débarrasser des fenêtres publicitaires et prévenir ce type d'attaques de malwares.

- Utilisez un pare-feu. Un pare-feu ajoute une barrière entre votre appareil et les menaces en ligne en surveillant et en bloquant le trafic Internet suspect.

- Soyez prudent sur le Wi-Fi public : utilisez un VPN lorsque vous vous connectez à un Wi-Fi public non sécurisé pour chiffrer vos données et empêcher les pirates de les intercepter.

- Surveillez l'activité de votre réseau. Vérifiez régulièrement que votre réseau ne présente pas d'activité inhabituelle, comme des appareils inconnus ou des adresses IP inhabituelles utilisant beaucoup de bande passante. Il peut s'agir de signes d'une infection par un malware ou d'une tentative de violation de données.

- Téléchargez un logiciel antivirus. Un logiciel antivirus de confiance, comme Norton 360 Standard, améliore la protection de vos appareils 24 h/24 et 7 j/7 contre les attaques de malwares qui menacent votre cybersécurité.

Comment vérifier la présence de malwares et comment s'en débarrasser

La façon la plus simple de trouver et de supprimer les malwares de votre appareil est d'effectuer une analyse des malwares avec un outil de suppression des malwares dédié comme Norton 360 Standard. Si vous remarquez des signes de malwares, tels qu'un plantage de votre ordinateur ou une augmentation soudaine du nombre de messages de spam, il est temps de vérifier si votre appareil a été infecté.

Sur un PC ou un Mac

Les étapes pour supprimer un malware sur un ordinateur sont les mêmes, que vous utilisiez un PC ou un Mac (oui, les Mac peuvent avoir des malwares également) :

- Déconnectez-vous d'Internet.

- Activez le mode sans échec.

- Recherchez les applications malveillantes dans le moniteur d'activité.

- Utilisez un logiciel de détection de malwares pour trouver et supprimer ces programmes.

- Assurez-vous que la page d'accueil de votre navigateur est correcte.

- Effacez le cache.

Sur un téléphone Android

Pour supprimer un malware d'un appareil Android, suivez ces étapes :

- Déconnectez-vous d'Internet.

- Éteignez l'appareil.

- Redémarrez en mode sans échec.

- Supprimez les applications suspectes.

Sur un appareil iOS

Voici comment se débarrasser d'un malware sur un iPhone ou un iPad :

- Supprimez toutes les applications suspectes.

- Videz le cache des applications et de la navigation.

- Redémarrez votre iPhone.

- Installez la dernière version d'iOS.

- Restaurez votre appareil à partir d'une sauvegarde.

Si toutes ces étapes échouent, vous devrez peut-être réinitialiser les paramètres d'usine de votre téléphone ou effacer le disque dur de votre ordinateur.

Protégez vos appareils dès aujourd'hui

Les menaces liées aux malwares évoluent en permanence. Heureusement, Norton utilise une puissante technologie heuristique de détection des malwares pour favoriser la détection et la suppression des malwares, bloquant ainsi des millions de cybermenaces chaque jour.

Norton 360 propose une protection complète en temps réel contre les malwares, les ransomwares et le piratage, tout en contribuant à préserver la confidentialité de votre activité en ligne grâce à un VPN puissant. Avec plusieurs niveaux de protection efficace, la suite d'outils de cybersécurité de Norton vous aide à rester en sécurité et à mieux contrôler votre vie numérique.

Note éditoriale : Nos articles vous fournissent des informations éducatives. Nos offres peuvent ne pas couvrir ou protéger contre tous les types de crime, de fraude ou de menace sur lesquels nous écrivons. Notre objectif est d'accroître la sensibilisation à la cybersécurité. Veuillez consulter les conditions complètes lors de l'inscription ou de la configuration. N'oubliez pas que personne ne peut empêcher l'usurpation d'identité ou la cybercriminalité, et que LifeLock ne surveille pas toutes les transactions dans toutes les entreprises. Les marques Norton et LifeLock font partie de Gen Digital Inc.

Vour voulez en savoir plus ?

Suivez-nous pour connaître les dernières actualités, astuces et mises à jour.