Qu'est-ce qu'un Remote Access Trojan (RAT) ? Et comment s'en protéger

Les Trojans font partie des menaces les plus néfastes en matière de cybersécurité, et les Remote Access Trojans (RAT), qui donnent aux pirates un contrôle total sur votre appareil, sont particulièrement dangereux. Mais savoir comment fonctionne un rat informatique, et comment le détecter, peut vous aider à vous protéger contre une attaque, surtout si vous l'associez à un logiciel de sécurité robuste comme Norton 360 Deluxe.

Qu'est-ce qu'un Remote Access Trojan (RAT) ?

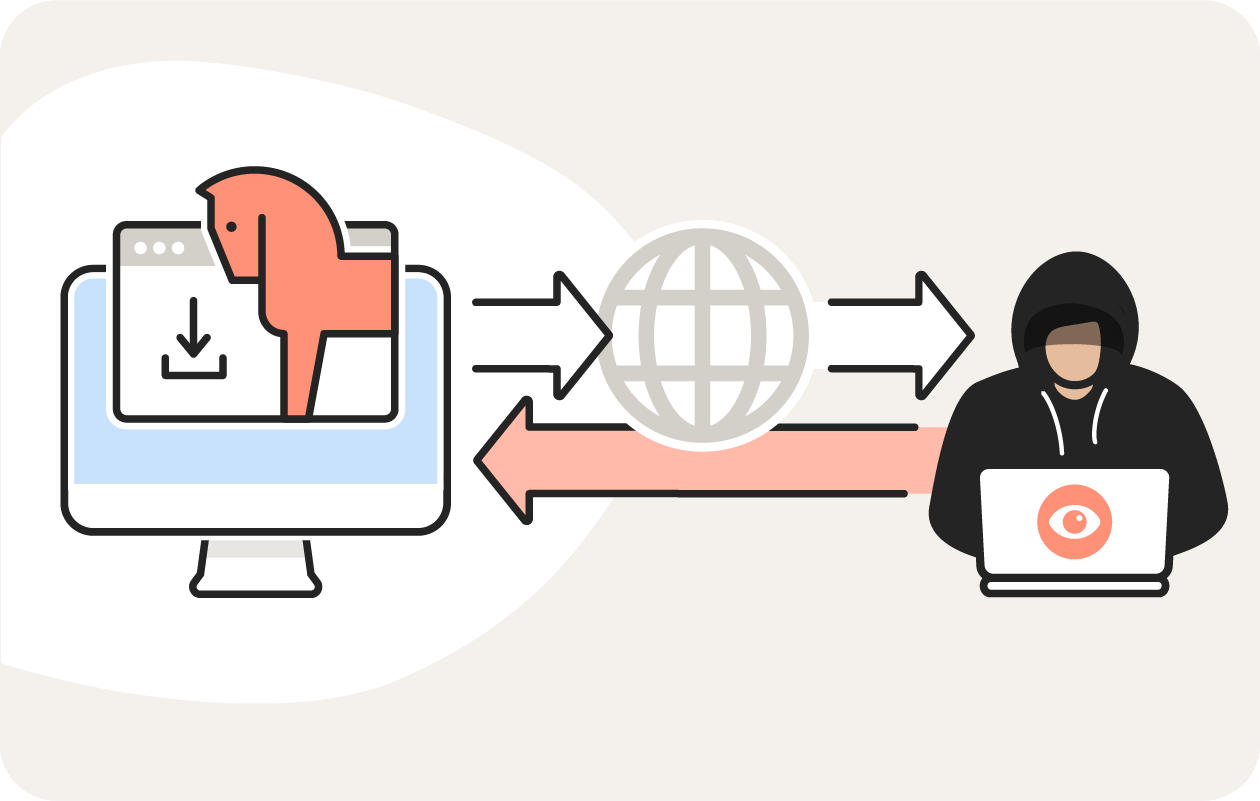

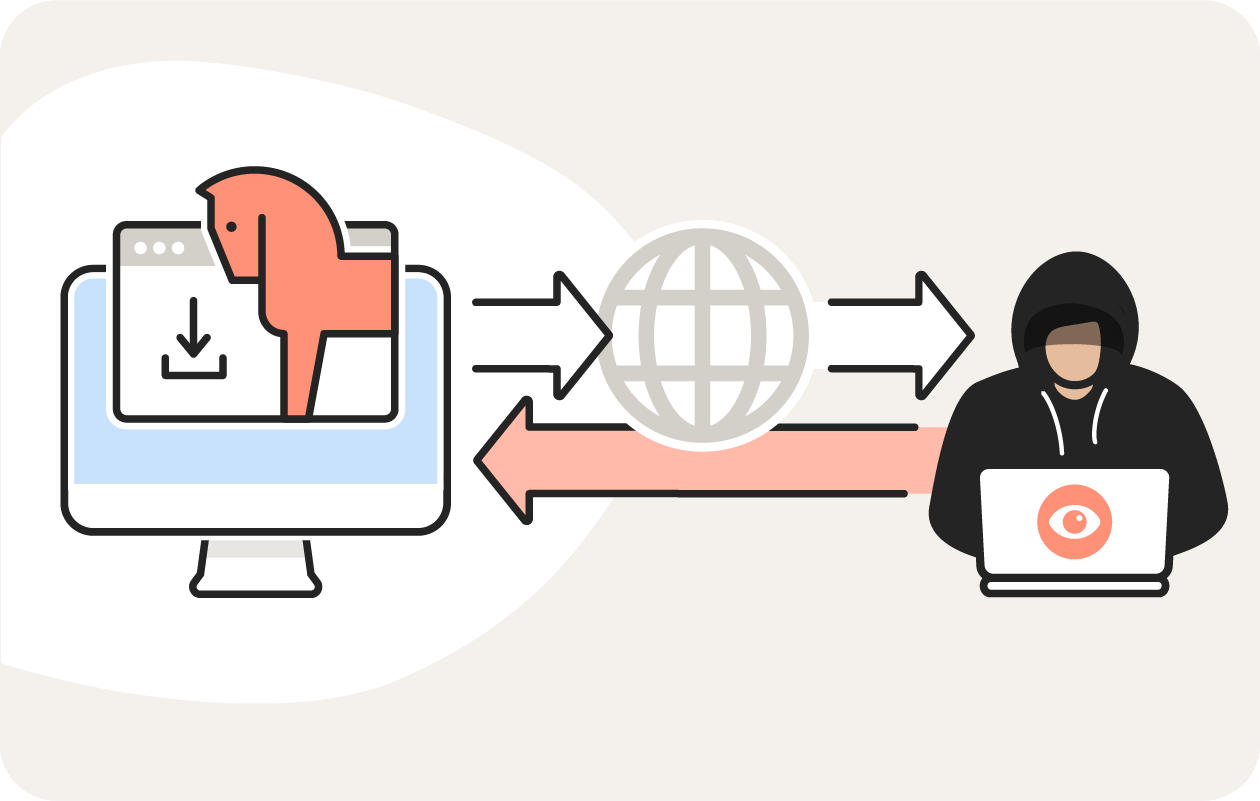

Un Remote Access Trojan est un type de cyberattaque qui permet à un pirate d'accéder à distance à votre appareil. Déguisé en fichier ou en application inoffensive, un Remote Access Trojan ouvre une porte dérobée sur votre appareil via un réseau, mettant ainsi en péril vos données, votre sécurité et votre identité.

Dans une attaque de type Trojan standard, le malware est déguisé et intégré dans un fichier ou une application apparemment inoffensif, voire utile, dans le but de vous inciter à l'installer à votre insu sur votre appareil.

Un Remote Access Trojan est un type spécifique d'attaque par Trojan qui donne aux intrus un accès illimité à votre appareil. Il peut prendre le contrôle de votre matériel (comme votre webcam) et de vos logiciels, ou même accéder à des informations personnelles comme vos comptes financiers, votre numéro de sécurité sociale ou les données de votre carte de crédit. Les Remote Acccess Trojans peuvent exploiter votre appareil de différentes manières, sans que vous ne vous en rendiez compte.

Comment fonctionnent les Remote Access Trojans (RAT)

Les Remote Acccess Trojans fonctionnent comme les autres Trojans, c'est-à-dire que pirates les installent sur votre appareil en vous manipulant ou en vous incitant à compromettre votre sécurité en installant des malwares qui semblent inoffensifs. Mais comment font-ils pour vous inciter à le faire ? Et comment le Trojan permet-il aux pirates de prendre le contrôle ?

Les pirates déguisent généralement les Trojans en quelque chose que vous souhaitez, une application, un programme ou un téléchargement, afin que vous l'installiez volontairement sur votre ordinateur. Le Remote Access Trojan peut se cacher dans un e-mail de phishing, un torrent sur Internet ou un lien web attrayant.

Une fois à l'intérieur, la cyberattaque du Remote Access Trojan commence. Le Remote Access Trojan se connecte à un port TCP ouvert sur votre appareil, ce qui lui permet d'établir une connexion réseau entre votre ordinateur et la machine du pirate. Le Remote Access Trojan se connecte ensuite à un serveur de commande et de contrôle, qui est contrôlé par le pirate et lui permet d'accéder à votre appareil.

Ces Remote Acccess Trojans sont extrêmement dangereux car ils ne se contentent pas de déployer une fonction malveillante spécifique sur votre appareil comme d'autres types de malwares. Ils accordent un accès illimité à des pirates humains qui peuvent se servir de votre appareil pour effectuer un grand nombre d'opérations illégales.

Voici quelques conséquences possibles d'une attaque par Remote Access Trojan :

- Attaque DDoS. Si un pirate informatique prend le contrôle de nombreux appareils via un Remote Access Trojan, il peut cibler un serveur avec le trafic Internet de tous ces appareils. C'est ce qu'on appelle une attaque DDoS, une opération capable de mettre un serveur hors service et de nuire à toutes les personnes qui y sont connectées.

- Violation de la vie privée. Doté d'un accès total à votre appareil et à votre activité en ligne, le pirate peut facilement apprendre vos mots de passe, lire vos e-mails et vos messages, voir vos photos, accéder à vos comptes, et bien plus encore. Il pourrait utiliser ces informations pour vous faire chanter ou usurper votre identité.

- Stockage à distance de fichiers illégaux. Pour se protéger de la loi et dissimuler leurs activités, les pirates informatiques peuvent stocker leurs fichiers de Remote Access Trojan illégaux, leurs photos et leurs preuves sur votre ordinateur à votre insu. Cela pourrait vous causer des ennuis si du matériel illégal était découvert sur votre appareil.

- Perte de données. Une fois qu'un Remote Access Trojan a été déployé, un pirate peut pénétrer votre ordinateur et prendre ce qu'il veut. Il peut choisir de voler et de supprimer vos fichiers ou de vous empêcher d'utiliser votre appareil. Ce n'est qu'une des raisons pour lesquelles les sauvegardes de données sont importantes.

- Minage de cryptomonnaie. Les pirates peuvent gagner beaucoup d'argent en utilisant votre ordinateur pour miner des cryptomonnaies telles que le bitcoin. Le minage de cryptomonnaie consomme beaucoup d'énergie et peut endommager votre matériel au fil du temps.

Autre raison pour laquelle les Remote Acccess Trojans sont si dangereux : ils se propagent rapidement. Une fois qu'un attaquant a accès à votre appareil, il lui est facile de déployer d'autres Remote Acccess Trojans et de propager des malwares à vos proches, vos amis et vos collègues.

Comment détecter un Remote Access Trojan (RAT)

Les Remote Acccess Trojans informatiques ne sont pas faciles à détecter. Pour savoir si un Remote Access Trojan est présent sur votre ordinateur, observez les signes d'alerte suivants :

- Redirections fréquentes vers des sites web. Si votre navigateur ne cesse de rediriger vos recherches sur le web vers des pages différentes, cela peut être le signe que quelqu'un d'autre a pris le contrôle de votre ordinateur.

- Fichiers mystérieux. Les pirates informatiques peuvent essayer de stocker leurs fichiers sur votre appareil pour dissimuler des activités illégales. Si vous trouvez sur votre ordinateur des fichiers étranges que vous ne reconnaissez pas, ne les ouvrez pas. Vérifiez plutôt qu'un Remote Access Trojan n'est pas présent en recherchant des virus.

- Votre webcam est allumée sans raison. Si votre webcam s'allume par hasard, il est possible qu'elle ait été activée à distance et que quelqu'un vous regarde. Si c'est le cas, couvrez votre webcam jusqu'à ce que vous sachiez que votre connexion est privée.

- Performances médiocres de l'ordinateur. Des performances médiocres ou lentes peuvent être le signe qu'un pirate informatique utilise votre ordinateur pour effectuer des tâches en arrière-plan, comme le minage de cryptomonnaie.

Pour empêcher un rat virus de pénétrer dans votre appareil, utilisez un logiciel de cybersécurité puissant comme Norton 360 Deluxe. Vous pouvez protéger jusqu'à cinq appareils avec un seul abonnement, et cela vous aidera à vous protéger contre d'autres types de malwares et de menaces en ligne.

Exemples des Remote Access Trojan (RAT)

De nombreux Remote Acccess Trojans se cachent sur le web, attendant simplement que vous les téléchargiez. Voici un aperçu de quelques-uns des Remote Acccess Trojans les plus tristement célèbres.

- CrossRAT : CrossRAT est un Remote Access Trojan très polyvalent qui peut accéder à presque tous les systèmes d'exploitation, y compris Windows, macOS, Linux et autres, ce qui lui permet de se propager rapidement et facilement.

- Beast : Développé en 2002, Beast est l'un des plus anciens Remote Acccess Trojans. Il est toujours d'actualité, bien qu'il n'affecte que les appareils Windows.

- Mirage : Mirage est un Remote Access Trojan avancé exploité par un groupe de pirates informatiques dont on pense qu'il est parrainé et dirigé par le gouvernement chinois pour cibler des gouvernements et des armées étrangers.

- Saefko : Remote Access Trojan particulièrement furtif, Saefko surveille l'historique de navigation des victimes pour voler les données des transactions en cryptomonnaie.

- Poison Ivy : Utilisé pour perpétrer de nombreuses attaques contre des organisations gouvernementales et des entreprises depuis 2005, il se propage généralement par le biais de fichiers Word ou de pièces jointes PDF dans des e-mails de spear phishing.

- Blackshades : Un Remote Access Trojan très dangereux capable de se propager en envoyant des liens via les comptes de réseaux sociaux des victimes. Il utilise son réseau d'ordinateurs pris en otage pour mener des attaques DDoS.

Comment se protéger des Remote Access Trojans

La meilleure façon de se protéger des Trojans est d'avoir une bonne hygiène. Voici comment interagir en ligne en toute sécurité et vous protéger des Remote Acccess Trojans :

Activer l'authentification à deux facteurs

L'authentification à deux facteurs (2FA) est un protocole de sécurité qui exige que vous saisissiez deux formes d'authentification pour accéder à un compte. Par exemple, après avoir saisi un mot de passe, l'authentification à deux facteurs peut vous demander de saisir un code que vous avez reçu par SMS pour vérifier votre identité.

L'activation de l'authentification à deux facteurs permet d'empêcher un pirate d'accéder à vos comptes en ligne, même s'il trouve votre mot de passe. C'est donc une bonne idée d'activer l'authentification à deux facteurs sur des comptes critiques tels que les comptes e-mail, les comptes financiers, les comptes gouvernementaux et tout autre compte contenant des informations sensibles.

Évitez les liens et les pièces jointes suspects

Éviter les liens et les pièces jointes suspects paraît évident, mais que faire s'ils sont envoyés par une personne en qui vous avez confiance ? Chaque fois que vous recevez un lien ou une pièce jointe dans votre boîte de réception, demandez-vous s'il ne s'agit pas d'une forme de phishing. C'est particulièrement vrai si vous ne vous attendiez pas à recevoir quelque chose de l'expéditeur.

Maintenez votre système d'exploitation à jour

Les éditeurs de logiciels, tels qu'Apple et Windows, parviennent assez bien à corriger les failles de sécurité au fur et à mesure qu'elles sont découvertes. Mais pour que votre appareil soit protégé par les derniers correctifs, vous devez mettre vos logiciels régulièrement à jour. Procédez aux mises à jour logicielles dès qu'elles sont publiées afin de bénéficier de la meilleure protection possible contre les Remote Acccess Trojans et autres malwares.

Allez dans les paramètres de votre système pour permettre à votre appareil de vérifier automatiquement les mises à jour logicielles.

N'installez que des logiciels provenant de sites légitimes

Les magasins d'applications tels que ceux gérés par Apple et Google contribuent à garantir la sécurité des applications qu'ils vendent. Mais les boutiques d'applications et les sites web tiers n'offrent généralement pas cette protection. Le fait de s'en tenir aux sites web légitimes et aux boutiques d'applications de confiance réduira le risque d'installer accidentellement un Remote Access Trojan ou tout autre type de malware.

Utilisez un VPN

Un VPN est un outil de protection de la vie privée qui chiffre vos données Internet et dissimule votre adresse IP lorsque vous êtes en ligne. Les VPN permettent de bloquer toute personne qui tente de vous pister, y compris les agences gouvernementales, les publicitaires et les types de pirates informatiques qui peuvent vous cibler avec un Remote Access Trojan. Les VPN offrent également de nombreux autres avantages, comme la possibilité d'accéder au contenu.

Tous les VPN n'offrent pas le même niveau de protection contre les pirates et les traqueurs. C'est la raison pour laquelle il est important de choisir un VPN comme Norton VPN conçu spécifiquement pour vous tenir plus en sécurité, en sécurisant automatiquement votre réseau pour vous aider à assurer la confidentialité de votre activité web et de vos données. Téléchargez Norton VPN seul ou obtenez-le en tant que fonctionnalité intégrée à Norton 360 Deluxe.

Utilisez un système de détection d'intrusion

Un système de détection d'intrusion (IDS) est un logiciel qui surveille l'activité du réseau et vous alerte si quelque chose d'inhabituel se produit, comme une tentative de franchissement d'un pare-feu. Tel une caméra de sécurité pour votre réseau, l'IDS sait détecter les Remote Acccess Trojans et peut vous alerter lorsqu'une activité suspecte est détectée.

Un IDS est essentiel pour les organisations qui doivent protéger un réseau d'appareils, mais il n'est généralement pas recommandé pour un usage personnel. Pour protéger un appareil personnel, comme votre ordinateur ou votre téléphone, procurez-vous un logiciel antivirus.

Installez un logiciel antivirus

Le recours à un logiciel antivirus permet de bloquer les Remote Acccess Trojans et d'autres types de malwares, tels que les ransomwares. Les antivirus analysent généralement vos appareils à la recherche de malwares, de Remote Acccess Trojans ou de menaces potentielles pour la sécurité et fonctionnent en arrière-plan pour protéger vos appareils des attaques en temps réel.

Protégez-vous des Remote Access Trojans

Comprendre le fonctionnement des Remote Acccess Trojans et les astuces adoptées par les pirates pour les déployer sur vos appareils est un bon début, mais la meilleure façon de protéger votre vie numérique contre ces menaces et d'autres malwares reste d'utiliser un système de cybersécurité fiable comme Norton 360 Deluxe.

Norton 360 Deluxe propose une détection puissante des menaces ainsi que des outils et fonctionnalités avancés tels qu'un VPN, un gestionnaire de mots de passe et un contrôle de la confidentialité.

FAQ sur les Remote Access Trojans

Les Remote Access Trojans sont-ils illégaux ?

Oui, utiliser un Remote Access Trojan est illégal. Un Remote Access Trojan prend le contrôle d'un appareil à l'insu de son propriétaire. L'accès non autorisé à un appareil qui ne vous appartient pas ou qui viole la vie privée d'une personne est illégal.

Bien entendu, l'accès à distance n'est pas illégal en soi et sert aux entreprises à protéger les appareils distants connectés à leurs réseaux. Et si vous avez un problème avec votre ordinateur, vous pouvez autoriser un professionnel de l'informatique à accéder à distance à votre machine pour tenter de résoudre le problème.

Quelle est la différence entre un logiciel RAT et un virus RAT ?

Le logiciel RAT et le virus RAT sont identiques. En cybersécurité, un Remote Access Trojan est aussi appelé RAT (Remote Access Trojan). Il s'agit d'un type de malware qui permet à un pirate de contrôler un appareil infecté. Le Remote Access Trojan étant techniquement un type de logiciel, il est parfois appelé « logiciel RAT ». Et comme le logiciel malveillant infecte votre ordinateur, il est également connu sous le nom de virus RAT.

Un Remote Access Trojan peut-il accéder à votre webcam ?

Oui, un Remote Access Trojan peut effectivement accéder à votre webcam. Si vous remarquez que votre webcam est allumée sans raison, cela peut être le signe que votre ordinateur a été infecté par un Remote Access Trojan. Couvrez la lentille de votre webcam et vérifiez dès que possible que votre ordinateur ne contient pas de malwares.

Note éditoriale : Nos articles vous fournissent des informations éducatives. Nos offres peuvent ne pas couvrir ou protéger contre tous les types de crime, de fraude ou de menace sur lesquels nous écrivons. Notre objectif est d'accroître la sensibilisation à la cybersécurité. Veuillez consulter les conditions complètes lors de l'inscription ou de la configuration. N'oubliez pas que personne ne peut empêcher l'usurpation d'identité ou la cybercriminalité, et que LifeLock ne surveille pas toutes les transactions dans toutes les entreprises. Les marques Norton et LifeLock font partie de Gen Digital Inc.

Vour voulez en savoir plus ?

Suivez-nous pour connaître les dernières actualités, astuces et mises à jour.