Qu'est-ce qu'un tunnel VPN et comment fonctionne-t-il ?

Un tunnel VPN fournit un canal chiffré pour vos données Internet, ce qui permet d'éviter le piratage et l'écoute. Poursuivez votre lecture pour en savoir plus sur les tunnels VPN et leur fonctionnement. Ensuite, obtenez Norton VPN pour accéder à des protocoles de tunneling ultra-sécurisés et flexibles pour répondre à vos besoins.

Un tunnel VPN (réseau privé virtuel) est une connexion sécurisée et chiffrée entre votre appareil et un serveur distant qui permet d'empêcher l'interception des données que vous envoyez et recevez.

Les « tunnels complets » chiffrent l'ensemble de votre trafic Internet, tandis que les « tunnels fractionnés » vous permettent de choisir de chiffrer certains flux de données tout en laissant les autres ouverts, ce qui peut s'avérer utile en streaming. Le niveau de protection fourni par un tunnel VPN dépend des protocoles de chiffrement utilisés et des mesures de sécurité du service VPN lui-même.

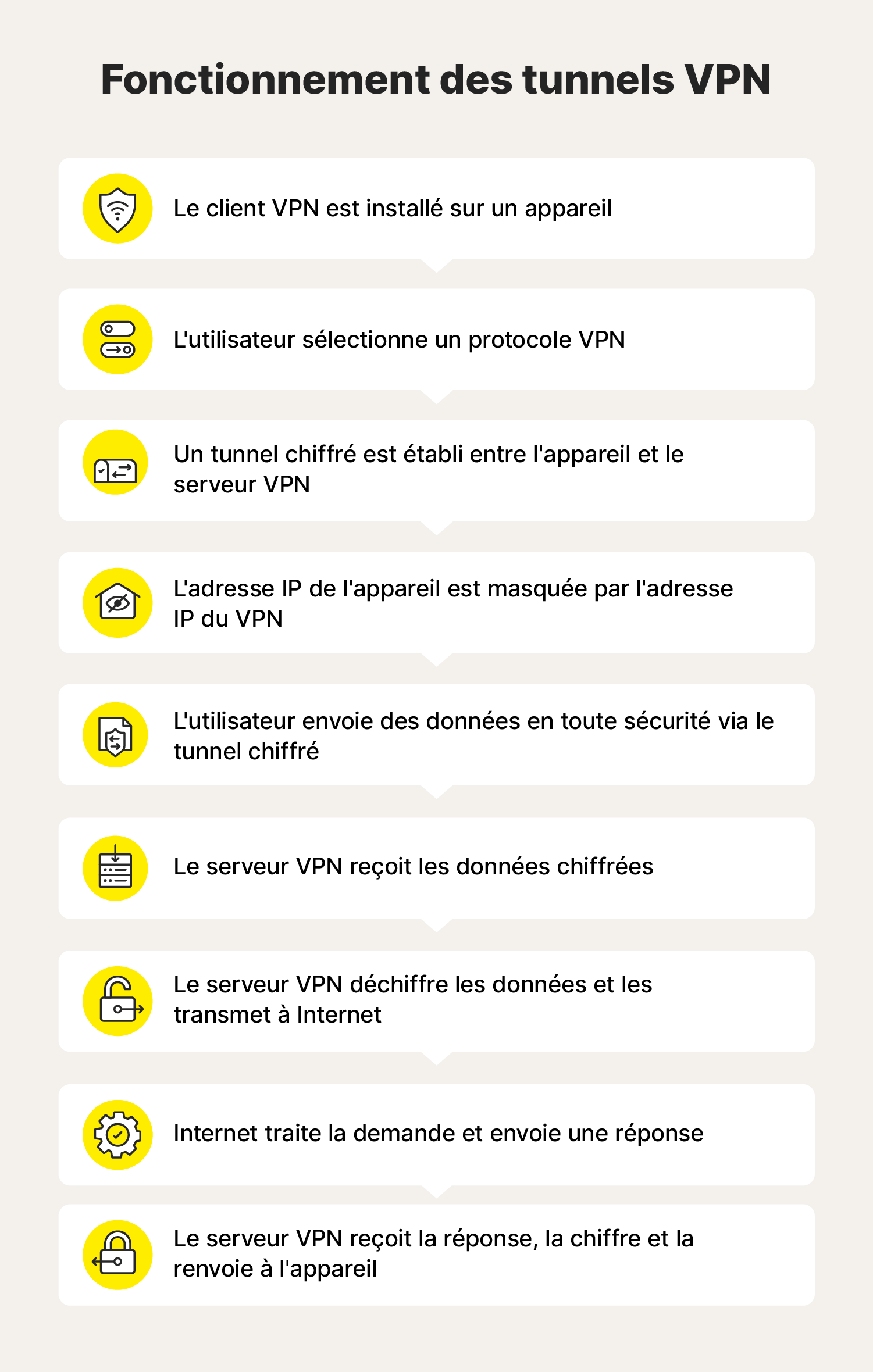

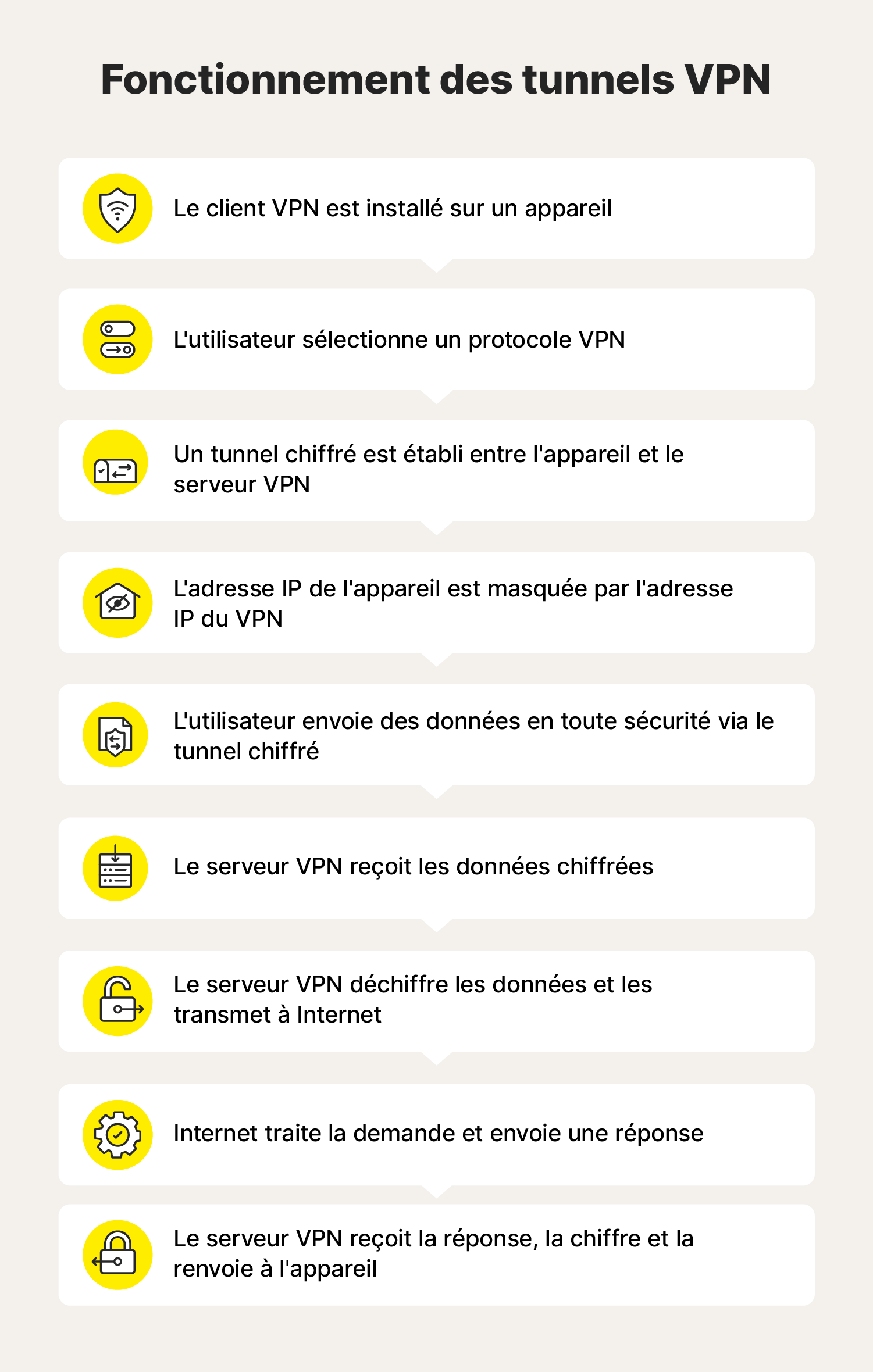

Comment fonctionne le tunneling VPN ?

Le tunneling VPN utilise des protocoles de tunnelisation pour créer une connexion sécurisée et chiffrée entre un appareil et un serveur distant. Le trafic Internet est ensuite acheminé par ce tunnel afin de protéger les données contre le reniflage de paquets ou d'autres formes d'interception, ce qui permet de dissimuler l'activité Internet aux pirates, aux fouineurs et à d'autres tiers.

Une fois que vous avez activé votre VPN, il peut vous demander de sélectionner un protocole s'il y a plusieurs options. Le VPN établit ensuite une connexion chiffrée entre votre appareil et le serveur, masquant ainsi votre adresse IP et vous permettant d'envoyer et de recevoir des données en toute confidentialité et en toute sécurité.

Voici un aperçu plus détaillé du fonctionnement du processus de tunneling :

- Choisissez un service VPN : Abonnez-vous à un service VPN comme Norton VPN et installez l'application sur votre appareil.

- Sélectionnez un protocole VPN : De nombreux VPN sont livrés avec un protocole par défaut que vous ne pouvez pas modifier, mais si vous y êtes invité, choisissez-en un en fonction de vos exigences de sécurité et de vitesse.

- Établissez un canal chiffré : Activez votre VPN pour créer une connexion sécurisée et chiffrée à un serveur VPN.

- Votre adresse IP est masquée : Votre adresse IP réelle est masquée par l'IP virtuelle attribuée par le serveur VPN, ce qui rend votre session plus anonyme.

- Transmettez les données chiffrées : Désormais, vous pouvez naviguer en privé, faire des achats, regarder des vidéos en streaming, jouer, envoyer des messages et bien plus encore, tout votre trafic Internet sera chiffré et envoyé via le tunnel VPN sécurisé.

- Le serveur reçoit les données : Le serveur VPN reçoit vos données chiffrées et les déchiffre.

- Le serveur envoie les données : Le serveur VPN transmet les données non chiffrées à la destination prévue, par exemple un site web ou un service de partage de fichiers.

- Les données de retour sont chiffrées et envoyées à votre appareil : Les données entrantes sont chiffrées par le serveur VPN et renvoyées à votre appareil via le tunnel sécurisé.

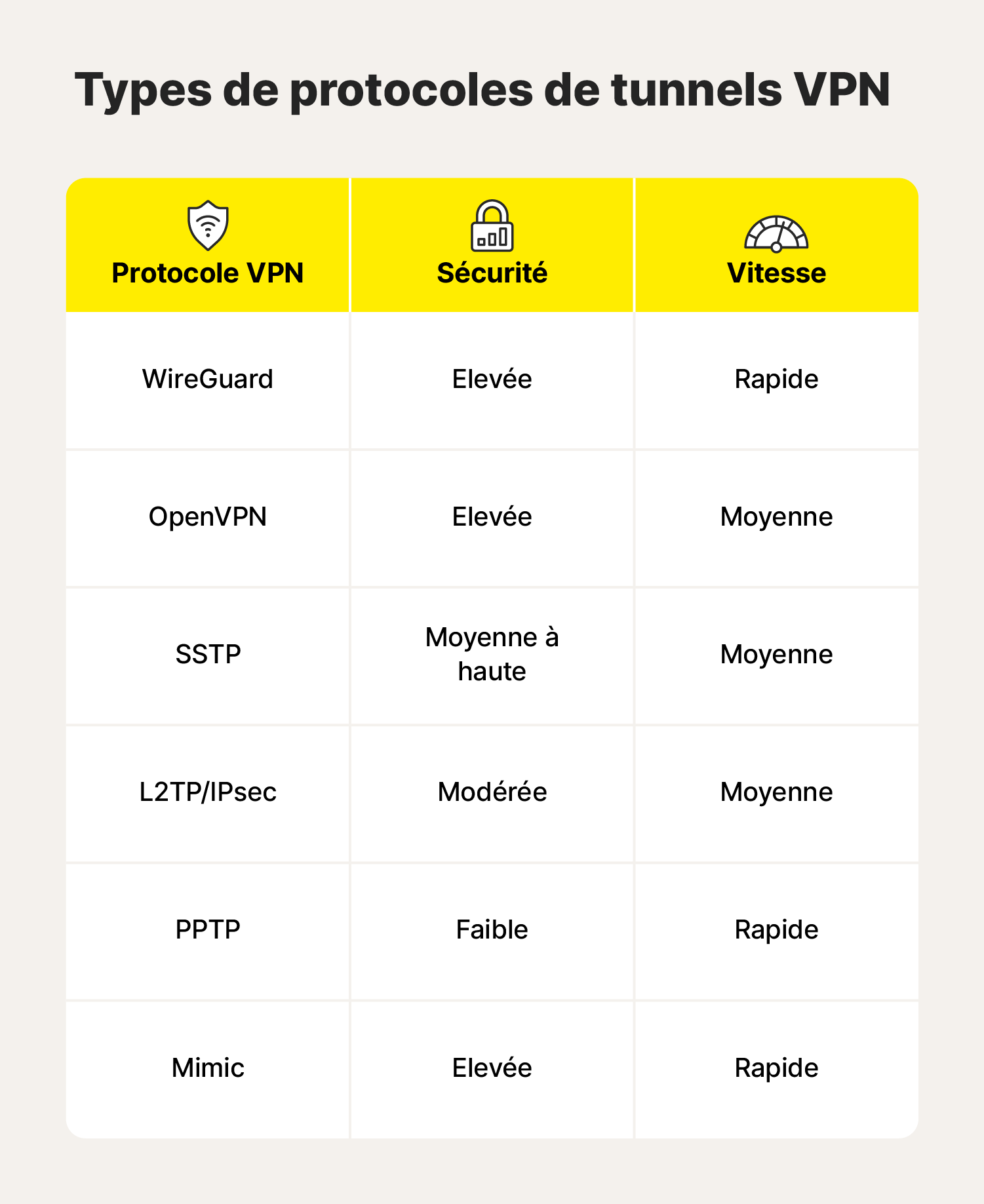

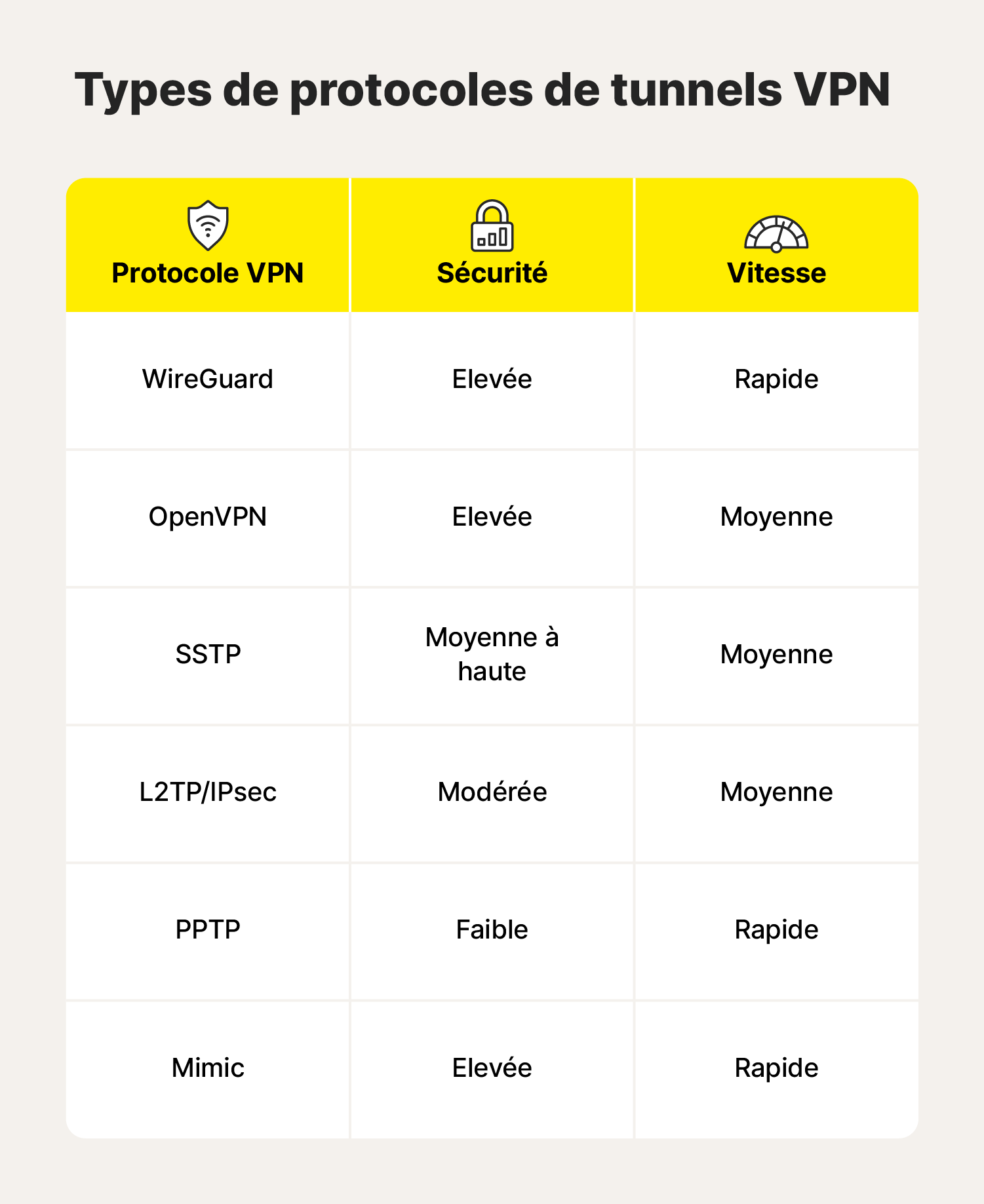

Types de protocoles de tunneling VPN

Parmi les différents types de protocoles VPN figurent le PPTP (Point-to-Point Tunneling Protocol), le L2TP (Layer 2 Tunneling Protocol), le SSTP (Secure Socket Tunneling Protocol), OpenVPN et WireGuard. Les VPN les utilisent pour créer des tunnels sécurisés qui protègent les données pendant leur transmission.

Chaque protocole de tunneling VPN présente des avantages et des inconvénients : certains sont rapides, d'autres sont ultra-sécurisés et d'autres encore sont compatibles avec des plateformes et des appareils spécifiques. Voici un aperçu plus approfondi de ce que chacun d'entre eux a à offrir.

WireGuard

WireGuard est un protocole VPN gratuit, léger et open-source. Contrairement aux protocoles plus anciens, WireGuard est connu pour ses vitesses de connexion rapides, sa consommation efficace des ressources et sa configuration simple. Il utilise des techniques cryptographiques avancées pour créer un tunnel de données sécurisé et chiffré.

Déjà populaire, ce protocole de tunnel VPN continue de gagner en popularité chez les utilisateurs mobiles. Et comme il est toujours en cours de développement, ses performances ne feront que s'améliorer au fur et à mesure des mises à jour.

- Sécurité : Élevée

- Vitesse : Rapide

- Type : Tunnel complet ou tunnel fractionné

OpenVPN

OpenVPN est un protocole VPN open-source largement utilisé, connu pour sa grande sécurité et sa flexibilité. Il est actuellement considéré comme l'un des meilleurs protocoles de tunneling VPN en raison de sa puissance de chiffrement, de sa personnalisation et de sa capacité à passer les pare-feu.

Ce protocole fonctionne avec les principaux systèmes d'exploitation tels que Linux, Windows et Mac, ainsi qu'avec les systèmes d'exploitation mobiles tels qu'Android et iOS. Si vous préférez les systèmes d'exploitation indépendants, OpenVPN fonctionne également avec des systèmes tels que FreeBSD, NetBSD, Solaris et OpenBSD.

- Sécurité : Élevée

- Vitesse : Moyenne

- Type : Tunnel complet ou tunnel fractionné

Secure Socket Tunneling Protocol (SSTP)

SSTP (Secure Socket Tunneling Protocol) est un protocole VPN hautement sécurisé développé par Microsoft. Il encapsule les données dans un tunnel chiffré SSL/TLS et n'utilise pas de ports fixes, ce qui lui permet de fournir une protection solide et de contourner les pare-feu, y compris potentiellement le Grand Firewall de Chine, qui censure certains types de contenus en ligne et bloque de nombreux protocoles VPN.

Le principal inconvénient du protocole SSTP est sa compatibilité limitée : bien qu'il soit pris en charge en mode natif sur les ordinateurs Windows, vous devez utiliser une application tierce prenant en charge le protocole SSTP pour l'utiliser sur d'autres appareils.

- Sécurité : Élevée

- Vitesse : Moyenne

- Type : Tunnel complet

Layer 2 Tunneling Protocol (L2TP/IPsec)

L2TP/IPsec combine deux protocoles — le Layer 2 Tunneling Protocol et l'Internet Protocol Security — pour établir une connexion VPN sécurisée. L2TP crée un tunnel pour la transmission des données, tandis qu'IPsec se charge du chiffrement et de l'authentification de ces données. Ensemble, ils fournissent des connexions VPN fiables pour divers appareils et systèmes d'exploitation.

Bien qu'il reste un protocole largement pris en charge, on trouve plusieurs options plus rapides et plus compatibles.

- Sécurité : Modérée

- Vitesse : Moyenne

- Type : Tunnel complet

Point-to-Point Tunneling Protocol (PPTP)

PPTP (Point-to-Point Tunneling Protocol) est l'un des protocoles VPN les plus anciens et n'est plus guère utilisé. À l'époque, il était connu pour ses vitesses de connexion extrêmement rapides et sa facilité d'installation. Mais cette rapidité a un coût, car son niveau de chiffrement des données est faible par rapport aux normes actuelles. Cela facilite aux pirates l'accès aux données des utilisateurs en transit.

- Sécurité : Faible

- Vitesse : Rapide

- Type : Tunnel complet

Qu'est-ce que le VPN à segmentation de tunnel ?

Le VPN à segmentation de tunnel est une fonction qui vous permet de choisir les applications et les processus dont le trafic Internet doit ou ne doit pas être acheminé par le VPN. Tout ce qui n'est pas sélectionné contournera le VPN et voyagera en dehors de la protection du tunnel chiffré. Cette fonction est utile lorsque vous souhaitez sécuriser une partie de votre trafic tout en veillant à ce que le trafic des autres applications ou connexions circule librement.

Envoyez vos données via un VPN si vous : |

Ignorez le chiffrement si vous : |

|---|---|

Effectuez des achats ou des opérations bancaires en ligne |

Communiquez entre les appareils de votre réseau domestique |

Accédez à des fichiers de travail |

Consultez une application météo |

Ouvrez des fichiers contenant des informations personnelles |

Êtez sur un réseau sécurisé et que vous avez besoin de réduire le temps de latence |

Vous connectez à des comptes en ligne |

Naviguez sur des sites web non sensibles |

Contournez des restrictions de contenu |

Faites travailler votre VPN pour vous

La sécurité, la vitesse et la compatibilité d'un VPN dépendent en fin de compte des forces de ses protocoles sous-jacents.

Norton VPN offre un chiffrement puissant avec des vitesses de connexion rapides et un choix de plusieurs protocoles de tunneling de pointe comme WireGuard et OpenVPN, ainsi que Mimic, notre protocole VPN propriétaire qui se fait passer pour une connexion HTTPS standard pour une confidentialité, une sécurité et une accessibilité optimales.

FAQ sur les tunnels VPN

Vous avez encore des questions sur les tunnels VPN ? Voici ce qu'il faut savoir.

Quelle est la différence entre un VPN, un serveur VPN et un tunnel VPN ?

Un VPN est un service qui protège votre vie privée en masquant votre adresse IP et votre activité en ligne. Il crée un tunnel VPN sécurisé et chiffré entre votre appareil et un serveur VPN distant, protégeant ainsi vos données en ligne de toute interception. Le serveur VPN agit comme un intermédiaire entre votre appareil et l'Internet au sens large, dissimulant votre emplacement réel et votre identité, et votre activité en ligne. Il crée un tunnel VPN sécurisé et chiffré entre votre appareil et un serveur VPN distant, protégeant ainsi vos données en ligne de toute interception. Le serveur VPN agit comme un intermédiaire entre votre appareil et Internet au sens large, en masquant votre position et votre identité réelles.

Les tunnels VPN peuvent-ils être piratés ?

Oui, comme tout logiciel, les tunnels VPN peuvent être piratés, surtout si vous utilisez un VPN cracké de mauvaise qualité. La piratabilité d'un VPN dépend de facteurs tels que le protocole, sa puissance de chiffrement et les pratiques générales de sécurité du fournisseur. Les VPN de haute qualité comme Norton VPN utilisent un chiffrement AES-256 extrêmement puissant et de qualité bancaire.

Comment mettre en place un tunnel VPN ?

La mise en place d'un tunnel VPN implique généralement de choisir un service VPN, d'installer le logiciel client nécessaire sur votre appareil et de sélectionner un protocole VPN et l'emplacement du serveur. Une fois connecté, votre trafic Internet est chiffré et acheminé via le serveur VPN.

Note éditoriale : Nos articles vous fournissent des informations éducatives. Nos offres peuvent ne pas couvrir ou protéger contre tous les types de crime, de fraude ou de menace sur lesquels nous écrivons. Notre objectif est d'accroître la sensibilisation à la cybersécurité. Veuillez consulter les conditions complètes lors de l'inscription ou de la configuration. N'oubliez pas que personne ne peut empêcher l'usurpation d'identité ou la cybercriminalité, et que LifeLock ne surveille pas toutes les transactions dans toutes les entreprises. Les marques Norton et LifeLock font partie de Gen Digital Inc.

Vour voulez en savoir plus ?

Suivez-nous pour connaître les dernières actualités, astuces et mises à jour.