7 conseils de cybersécurité pour les petites entreprises

En tant que chef d'une petite entreprise, vous pensez peut-être que les cybercriminels ne s'intéresseront pas à vous. C'est une supposition sur laquelle ils misent. Protégez vos systèmes en suivant les sept conseils clés de cybersécurité et découvrez comment Norton Small Business peut vous offrir une protection encore plus efficace.

Les petites entreprises sont des cibles de prédilection pour les cyberattaques, notamment le phishing, les infections par malwares téléchargés, les attaques de type « watering hole », etc. Pourquoi ? Parce que les responsables de petites entreprises négligent souvent la cybersécurité jusqu'à ce qu'il soit trop tard. Ils n'ont pas le luxe de disposer d'équipes informatiques dédiées, ce qui les rend vulnérables.

La bonne nouvelle, c'est que vous n'avez pas besoin du budget du CAC 40 ou d'un personnel informatique spécialisé pour renforcer vos défenses. Vous trouverez ci-dessous quelques conseils de cybersécurité destinés aux petites entreprises qui vous aideront à disposer des bases essentielles afin de pouvoir vous concentrer sur les priorités, comme la croissance de votre activité.

1. Former les employés à la cybersécurité

Des employés bien informés sont la clé du succès à long terme des petites entreprises et des start-ups. Si votre personnel n'est pas formé à la cybersécurité, il peut également vous exposer par inadvertance à des menaces en partageant des données sensibles avec des personnes non autorisées, en cliquant sur des liens électroniques douteux ou en créant des mots de passe faibles.

Veillez à ce que vos employés soient formés aux sujets suivants :

- Escroqueries de phishing : apprenez à vos employés à repérer les adresses e-mail, les numéros de téléphone et les liens vers les sites web qui ne correspondent pas, et à se méfier des tentatives d'usurpation d'identité. Ils doivent éviter de cliquer sur des liens ou d'ouvrir des pièces jointes tant qu'ils n'ont pas vérifié l'identité de l'expéditeur.

- Sécurité de l'information : apprenez à vos employés à partager en toute sécurité les données de l'entreprise en vérifiant l'identité des destinataires, en chiffrant les messages et en s'abstenant de tout transfert sensible lorsqu'ils sont connectés à des réseaux non sécurisés.

- Navigation sécurisée : apprenez à vos employés à utiliser des navigateurs sécurisés et à se méfier des sites web inconnus, des fenêtres pop-up suspectes et des invites de téléchargement inattendues. Ils doivent également éviter de saisir des données sensibles avant d'avoir vérifié la légitimité d'un site.

- Gestion des mots de passe : apprenez à vos employés à utiliser des mots de passe longs, complexes et uniques pour chaque compte. Utilisez un gestionnaire de mots de passe sécurisé, comme celui inclus dans Norton Small Business, pour les conserver, plutôt que de les noter et de les laisser dans un endroit où ils peuvent être perdus ou volés.

Ayez aussi conscience des menaces internes, c'est-à-dire des employés aux intentions malveillantes. Ils peuvent voler des données sensibles de l'entreprise ou des clients, saboter des systèmes, détourner des fonds ou introduire des malwares dans votre réseau. La meilleure façon de s'en prémunir est de surveiller les activités irrégulières et de limiter l'accès en fonction du rôle.

2. Identifier vos vulnérabilités

Que votre entreprise soit nouvelle ou qu'elle manque de ressources, elle peut présenter des vulnérabilités qui l'exposent aux cybermenaces. Si votre réseau ou vos systèmes ne sont pas configurés correctement, si vous ne savez pas comment détecter les malwares ou si vos données ne sont pas correctement sauvegardées, vous risquez de subir des pertes financières ou une atteinte à votre réputation.

Comme vous ne pouvez pas réparer ce que vous n'avez pas trouvé, commencez par :

- L'inventaire des actifs : créez une feuille de suivi de l'inventaire contenant tous les actifs informatiques (matériel, logiciels, données, services cloud, appareils mobiles). Cela vous aidera à surveiller les surfaces d'attaque susceptibles d'être vulnérables afin que vous puissiez prendre des mesures préventives.

- L'évaluation des risques : dressez une autre liste des menaces potentielles au-delà des vulnérabilités des logiciels et des systèmes. Celle-ci devrait englober les menaces internes, les catastrophes naturelles, les erreurs humaines, les risques liés à la chaîne d'approvisionnement des fournisseurs tiers, et même les violations de la sécurité physique.

- Des tests de pénétration : si votre entreprise opère dans un secteur réglementé ou dépend fortement d'applications basées sur le web, envisagez de faire appel à des pirates éthiques pour simuler une attaque et découvrir les vulnérabilités cachées.

- Un audit de cybersécurité : chaque année, il faut confirmer que les mesures de sécurité fondamentales sont en place, notamment les pare-feu, les systèmes de détection et de prévention des intrusions, les antivirus, les mises à jour logicielles, l'authentification à deux facteurs, les contrôles d'accès, etc. Ces mesures doivent être opérationnelles et efficaces face à l'évolution des menaces.

3. Mettre en œuvre des protocoles de sécurité

Les protocoles de cybersécurité sont des règles qui permettent de protéger les appareils, les réseaux et les données de l'entreprise contre les attaquants. Ils impliquent souvent l'authentification des identités, le chiffrement des données et, de façon générale, l'adoption mesures visant à minimiser les risques et à empêcher les accès non autorisés.

- Exiger l'authentification de l'identité : la mise en œuvre de l'authentification à deux facteurs (2FA) ou de l'authentification multifactorielle (AMF) garantit que les personnes non autorisées ne peuvent pas accéder aux systèmes de l'entreprise avec un simple mot de passe volé.

- Restreindre l'accès là où c'est possible : le contrôle d'accès basé sur les rôles (RBAC) garantit que les employés n'ont accès qu'aux données et aux systèmes dont ils ont besoin pour faire leur travail. Il permet d'empêcher les initiés malveillants et les pirates informatiques d'accéder facilement et à grande échelle aux informations et aux infrastructures critiques.

- Gérer les sous-traitants : l'examen approfondi des sous-traitants et l'application du principe du moindre privilège (PoLP) — à savoir n'accorder que l'accès minimal nécessaire — contribuent à prévenir les intrusions, à réduire les surfaces d'attaque et sont souvent nécessaires pour assurer la conformité aux réglementations.

- Définir la manière dont les employés peuvent utiliser les ressources de l'entreprise : l'instauration d'une politique d'utilisation acceptable (AUP) définit des lignes directrices claires sur la manière dont les employés peuvent interagir avec les appareils, les réseaux et les données de l'entreprise. Celle-ci minimise les comportements à risque tels que le téléchargement de logiciels non autorisés ou la visite de sites web malveillants.

- Créer une politique d'utilisation de votre propre appareil : si vous autorisez vos employés à utiliser leurs propres appareils pour le travail, mettez en place des mesures de sécurité strictes. Au minimum, exigez d'eux qu'ils utilisent la 2FA ou l'AMF, qu'ils installent un réseau privé virtuel (VPN), et énoncez clairement toute autre obligation. Nous vous recommandons également de leur fournir un antivirus robuste et d'envisager un logiciel anti-pistage.

Bien que les technologies suivantes ne soient pas des protocoles à proprement parler, elles devraient être intégrées dans le flux de travail de votre équipe afin de renforcer vos défenses.

- Outils de détection des arnaques : utilisez un détecteur d'escroquerie basé sur l'IA pour vérifier si un SMS, un message sur les réseaux sociaux ou un e-mail suspect est une escroquerie.

- Contrôleurs de sites web : utilisez un outil doté de capacités de détection du phishing Zero Day pour analyser les sites web et y déceler les subtils signes de phishing afin de vous alerter des risques.

- Navigateurs privés : utilisez un navigateur sécurisé comme Norton Private Browser pour bloquer les menaces telles que le phishing, les malwares, les sites web dangereux, les téléchargements malveillants et les escroqueries. Il permet également d'appliquer la définition des privilèges sur les ordinateurs partagés en veillant à ce que l'utilisateur suivant ne puisse pas voir les travaux ou les recherches antérieurs.

4. Protéger votre réseau

Chaque appareil de votre réseau est un point d'accès potentiel pour les pirates. Si vous n'avez pas pris les précautions nécessaires ou si vous n'avez pas configuré correctement votre réseau, l'ensemble de l'infrastructure de votre entreprise et vos données sensibles pourraient être exposés à des attaques de réseau.

Sécuriser votre réseau en utilisant les moyens suivants :

- Pare-feu : ils filtrent le trafic réseau entrant et sortant grâce à des règles de sécurité prédéfinies, ce qui permet d'empêcher l'accès non autorisé à vos systèmes.

- Systèmes de détection d'intrusion (IDPS) : ces systèmes surveillent en permanence le trafic réseau à la recherche d'activités suspectes ou de schémas d'attaque connus, bloquant automatiquement les menaces ou alertant les administrateurs en cas de violation potentielle. Ils détectent parfois des activités malveillantes qui échappent à un pare-feu.

- Protocoles de chiffrement sécurisés : l'utilisation des dernières normes de chiffrement telles que WPA2 ou WPA3 pour votre Wi-Fi garantit que les données transmises sans fil sont brouillées et à l'abri des écoutes clandestines.

- Segmentation du réseau : la division de votre réseau en sous-réseaux plus petits et isolés permet de contenir les brèches. Si un segment est compromis, l'attaque ne peut pas se propager à l'ensemble du réseau.

- Dissimulation du SSID (Service Set Identifier) et modification du mot de passe par défaut : en masquant le SSID de votre réseau Wi-Fi, vous le rendez moins visible pour les scanners occasionnels et les attaquants opportunistes. La modification du mot de passe par défaut du routeur et la mise à jour régulière du firmware de votre routeur rendent également plus difficile la prise de contrôle de votre réseau par des pirates.

- Réseaux privés virtuels : les VPN, comme celui inclus dans Norton Small Business, créent une connexion sécurisée et chiffrée pour protéger les données sensibles en transit, même si vos employés sont connectés à un réseau non sécurisé. Ceci est particulièrement utile si vous ou vos employés vous connectez à distance ou via un Wi-Fi public, ce qui pourrait faciliter l'interception du trafic par des pirates.

5. Stocker les données sensibles en toute sécurité

Les exigences en matière de stockage et de traitement des données font l'objet d'une réglementation plus stricte dans certains secteurs, comme la santé et la finance, mais elles doivent être une priorité absolue quel que soit votre domaine d'activité. Une fuite de données résultant d'une erreur de manipulation peut porter atteinte à votre réputation, entraîner des poursuites judiciaires, une perte de propriété intellectuelle, une hausse des primes d'assurance, des amendes, etc.

Protégez vos clients et vos données confidentielles des regards indiscrets en adoptant ces habitudes :

- Adoptez la stratégie 3-2-1 : ce plan s'appuie sur la redondance pour garantir que les données importantes sont toujours disponibles en cas de corruption, de défaillance matérielle, de catastrophe naturelle, de vol, de piratage ou d'attaque par ransomware. Il exige que vous conserviez trois copies des données : deux sauvegardes dans des endroits différents et une copie hors site.

- Chiffrez les données : que vos données soient stockées ou en transit, vous devez les chiffrer pour les protéger de tout accès non autorisé.

- Utilisez des services de paiement sécurisés : utilisez toujours des passerelles de paiement conformes à la norme de sécurité des données de l'industrie des cartes de paiement (PCI DSS) et évitez de stocker les données sensibles des cartes des clients directement sur vos propres systèmes. Cela réduit votre responsabilité et le risque de violation des données financières.

- Utilisez le stockage cloud : les services de stockage cloud réputés vous permettent de stocker des données sensibles en toute sécurité et d'y accéder à tout moment et en tout lieu. Norton Cloud Backup est une solution fiable et facile à utiliser, dotée de fonctions de sécurité intégrées qui en font un excellent choix pour les petites entreprises.

- Contrôlez l'accès : n'oubliez pas les règles RBAC et POLP (détaillées dans notre troisième conseil) pour gérer l'accès des employés et des sous-traitants. Limitez les données sensibles aux seules personnes qui en ont besoin. Pour cela, utilisez des contrôles d'authentification solides.

- Passez en revue les stratégies de conservation : conserver des données sensibles plus longtemps que nécessaire augmente les risques. Supprimez ou archivez régulièrement les données dont vous n'avez plus besoin afin de réduire les risques d'exposition inutiles.

- Sécurisez les terminaux : veillez à ce que les ordinateurs, les téléphones et autres appareils ayant accès à des données sensibles soient dotés d'un système de chiffrement de disque complet, de mots de passe forts et d'un logiciel de sécurité à jour.

6. Maintenir vos systèmes et logiciels

Les mises à jour régulières des logiciels, des appareils et des applications sont importantes pour combler les failles de sécurité. Au fur et à mesure que les systèmes vieillissent, les attaquants trouvent et exploitent souvent les faiblesses. Ainsi, les pirates peuvent voler des données, installer des malwares ou perturber le fonctionnement du réseau par des attaques par déni de service.

Veillez à ce que vos systèmes fonctionnent toujours sur la version la plus récente en :

- Activant les mises à jour automatiques.

- Autorisant les notifications push de mises à jour logicielles.

- Chargeant un membre du personnel de vérifier les mises à jour tous les mois.

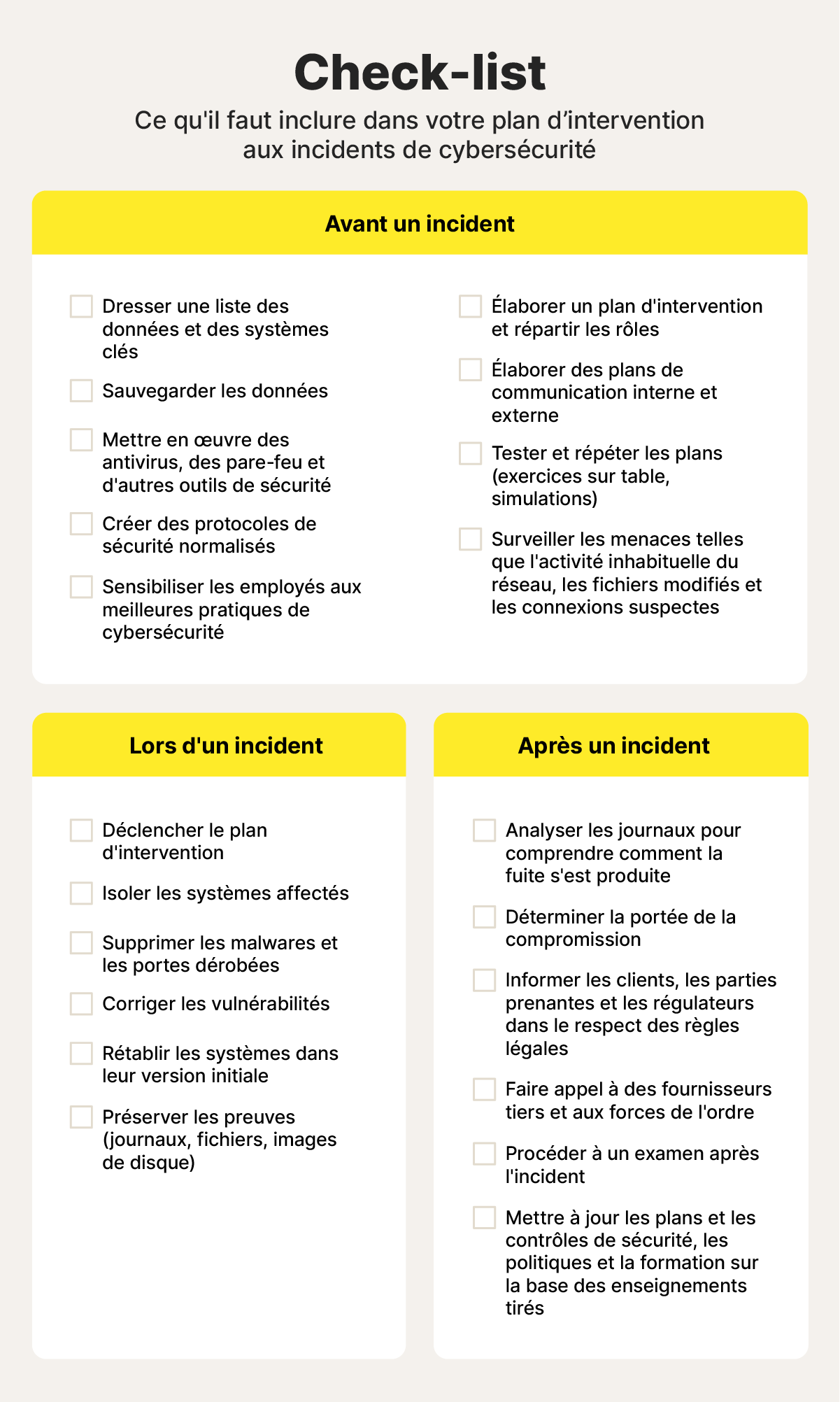

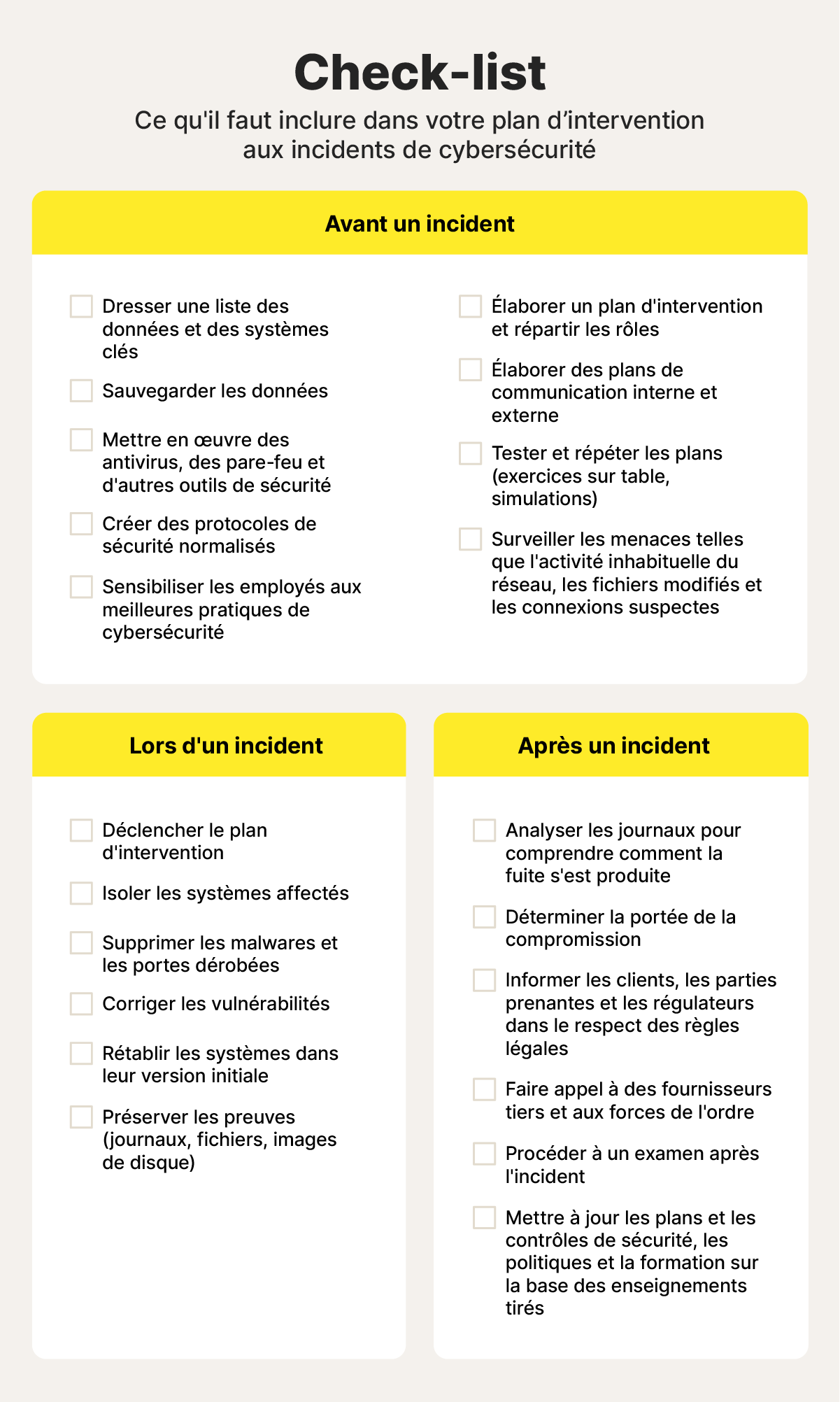

7. Créer un plan d'intervention en cas d'incident

Un plan d'intervention en cas d'incident dans le domaine de la cybersécurité est un document qui décrit les mesures à prendre avant, pendant et après une violation de la sécurité ou une cyberattaque. Il peut contribuer à améliorer le temps d'intervention, à minimiser les dommages et à maintenir la confiance des clients.

Votre plan doit inclure au minimum :

- Les personnes à contacter en interne et en externe.

- La personne responsable de quelle action.

- Les lignes directrices pour la notification des clients, des employés et des parties prenantes.

- Les étapes pour isoler les systèmes affectés.

- Les consignes de sauvegarde et de récupération des données.

- Les obligations légales et d'information.

Téléchargez votre liste de contrôle ici.

Protégez votre petite entreprise contre les cybermenaces

La protection de votre entreprise contre les cybermenaces commence à l'intérieur. La formation de vos employés est une priorité, tout comme le fait d'équiper votre réseau et vos appareils d'un logiciel de sécurité robuste.

L'antivirus permet de détecter, de bloquer et de supprimer les malwares des ordinateurs et des réseaux. En tant que petite entreprise, il s'agit d'un élément clé de la protection des données et de la prévention des perturbations causées par les cyberattaques. Norton Small Business propose un antivirus primé, ainsi que d'autres éléments essentiels à la protection de la vie privée et à la sécurité, tels que le stockage de sauvegarde cloud, un gestionnaire de mots de passe, un VPN et un navigateur privé. Souscrivez aujourd'hui pour protéger votre avenir.

Note éditoriale : Nos articles vous fournissent des informations éducatives. Nos offres peuvent ne pas couvrir ou protéger contre tous les types de crime, de fraude ou de menace sur lesquels nous écrivons. Notre objectif est d'accroître la sensibilisation à la cybersécurité. Veuillez consulter les conditions complètes lors de l'inscription ou de la configuration. N'oubliez pas que personne ne peut empêcher l'usurpation d'identité ou la cybercriminalité, et que LifeLock ne surveille pas toutes les transactions dans toutes les entreprises. Les marques Norton et LifeLock font partie de Gen Digital Inc.

Vour voulez en savoir plus ?

Suivez-nous pour connaître les dernières actualités, astuces et mises à jour.