Une nouvelle étude révèle 8 attaques de phishing sur les réseaux sociaux

Actif sur les réseaux sociaux ? Vous pourriez être la cible d'attaques de phishing visant à dérober vos informations privées.

Voici ce à quoi vous devez faire attention pour assurer la sécurité de vos informations.

Êtes-vous actif sur les réseaux sociaux ? Vous pourriez être la cible d'attaques de phishing sur les réseaux sociaux visant à dérober vos informations privées.

C'est l'une des conclusions d'une nouvelle étude réalisée par Norton Labs. L'équipe de Norton Labs a analysé une année complète d'attaques de phishing contre des sites de réseaux sociaux, notamment Facebook, Instagram, TikTok, Twitter, LinkedIn et Snapchat.

L'étude a notamment révélé les éléments suivants :

- Les campagnes de phishing ciblant les réseaux sociaux utilisent divers scénarios pour tromper les utilisateurs.

- Facebook est la cible numéro 1, avec près de trois sites de phishing sur quatre imitant cette plate-forme.

- Les attaques sur les réseaux sociaux sont devenues plus sophistiquées, grâce à des outils qui rendent les campagnes plus convaincantes et plus faciles à déclencher.

Nous examinons de plus près chaque leurre à l'aide d'exemples ci-dessous, mais tout d'abord, voici un aperçu des motivations des attaquants.

Pourquoi les escrocs ciblent-ils les réseaux sociaux ?

Les réseaux sociaux relient les gens du monde entier. Les plates-formes comme Facebook, Instagram, TikTok, Twitter, LinkedIn et Snapchat sont souvent utilisées pour interagir avec des amis et des collègues. Elles sont également utilisées comme outil pour accéder aux actualités, acheter des produits, trouver un emploi, regarder des vidéos, et bien plus encore.

Des milliards de personnes utilisent les réseaux sociaux dans le monde et partagent leurs informations personnelles, telles que leur lieu de résidence, ce qu'elles aiment, ce qui les intéresse et les personnes avec lesquelles elles interagissent. Les données des utilisateurs fournissent des informations aux entreprises de réseaux sociaux, ce qui permet aux annonceurs de cibler des publics spécifiques avec un marketing qu'ils pensent être efficace sur ce groupe spécifique.

Pour ces mêmes raisons, les auteurs de menaces s'intéressent aussi aux réseaux sociaux. Les plates-formes sont devenues l'une des principales cibles des attaques de phishing ces dernières années et représentent un moyen peu coûteux de cibler des milliards de personnes partout dans le monde.

Les attaques sont également devenues plus faciles. Certains outils permettent à un auteur de menaces d'usurper facilement l'identité de profils connus et de gagner la confiance des victimes, ce qui permet aux attaques de se propager rapidement à travers une liste d'amis d'un compte compromis.

La liste des leurres de phishing : méfiez-vous de ces huit astuces de phishing sur les réseaux sociaux

Voici un examen plus approfondi des huit leurres que nous avons détectés, avec des exemples concrets en contexte. Toutes ces pages sont des pages de phishing. Aucune ne provient de l'entreprise officielle qu'elles prétendent être.

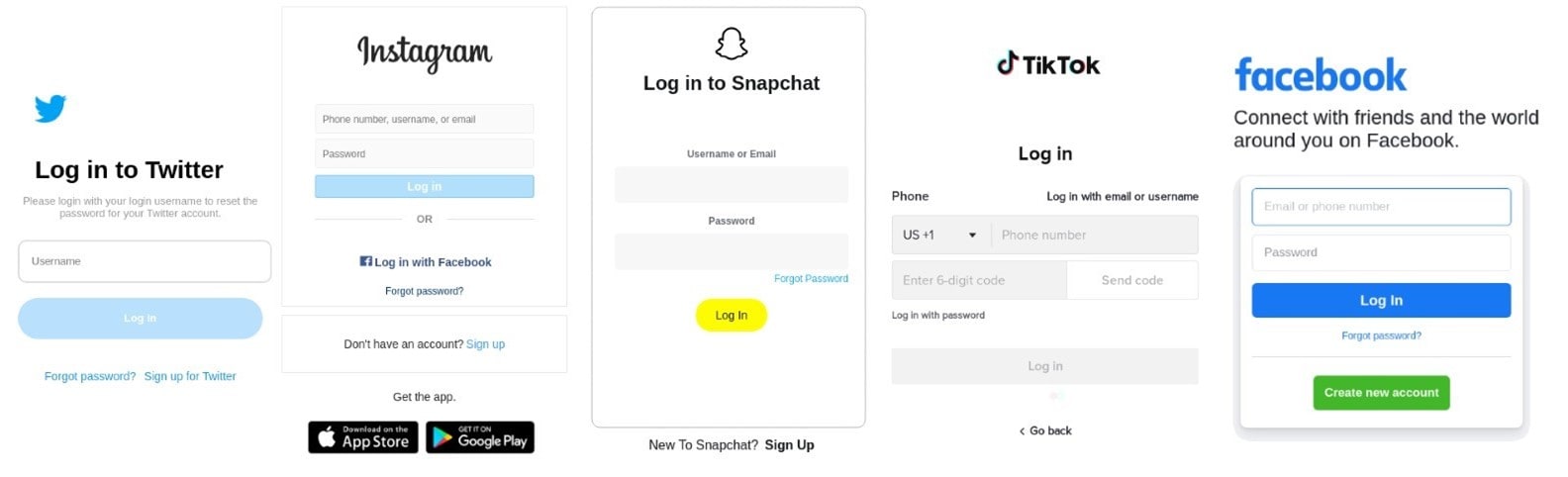

1. Phishing de connexion classique

La création d'un site web dont le nom et l'apparence sont similaires à ceux de la page de connexion officielle d'un réseau social constitue la fraude de phishing la plus courante et la plus répandue. Ce modèle est utilisé pour faire croire aux utilisateurs que la page est légitime, et pour voler leurs informations d'identification lorsqu'ils essaient d'accéder à leur profil.

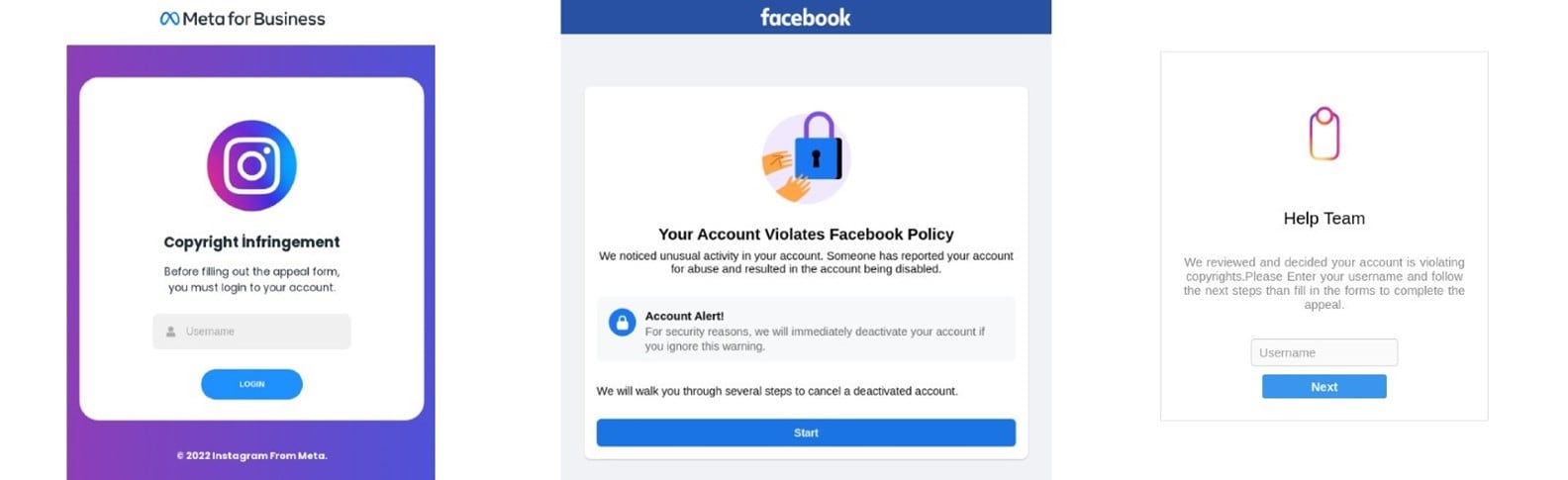

2. Avis de comptes verrouillés

Ce type d'attaque exploite la peur des utilisateurs de perdre l'accès à leur compte pour voler leurs identifiants. Les sites de phishing de ce type intimident généralement les consommateurs pour qu'ils révèlent des informations sensibles en signalant un (faux) accès non autorisé à leur compte, la présence d'informations obsolètes ou la nécessité de passer par une liste de contrôle de sécurité.

3. Avis de violation des droits d'auteur

Les plates-formes sociales ne sont pas autorisées à publier des documents sans l'autorisation du détenteur des droits d'auteur et disposent de règles strictes pour empêcher leurs utilisateurs de publier des documents protégés par les droits d'auteur d'un tiers. Ces clauses sont exploitées dans les attaques de phishing pour tromper les utilisateurs et prétendre que le compte de la victime a été verrouillé en raison d'une violation des règles de droits d'auteur. Avec ce type de site web malveillant, les victimes doivent se connecter et divulguer leurs informations d'identification pour déverrouiller leur profil.

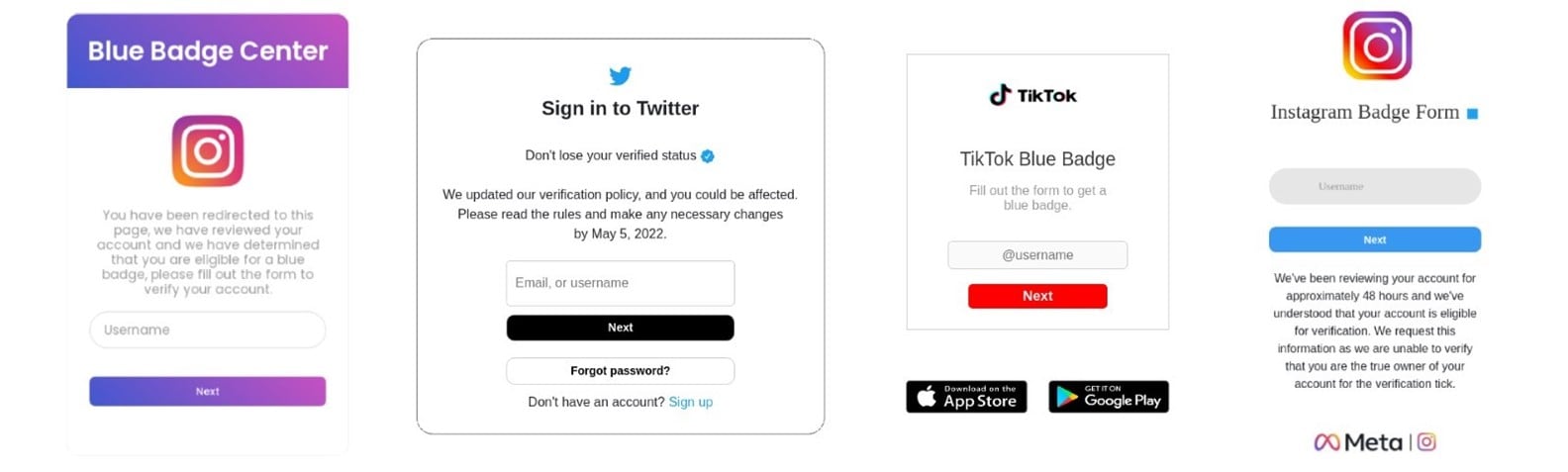

4. Arnaques aux certifications

Les certifications sont des icônes qui apparaissent sur certains sites de réseaux sociaux pour indiquer que la plate-forme a confirmé qu'un compte était utilisé par la personnalité publique/populaire, la célébrité ou la marque qu'il représente. En général, les comptes qui ont été vérifiés sont plus fiables et peuvent bénéficier d'autres avantages, comme une plus grande portée. Les campagnes de phishing utilisent des certifications pour inciter les utilisateurs à fournir des informations de connexion au site cible. Les pages malveillantes présentent aux utilisateurs une invite qui leur demande de se connecter pour obtenir, ou ne pas perdre, leur certification sur la plate-forme.

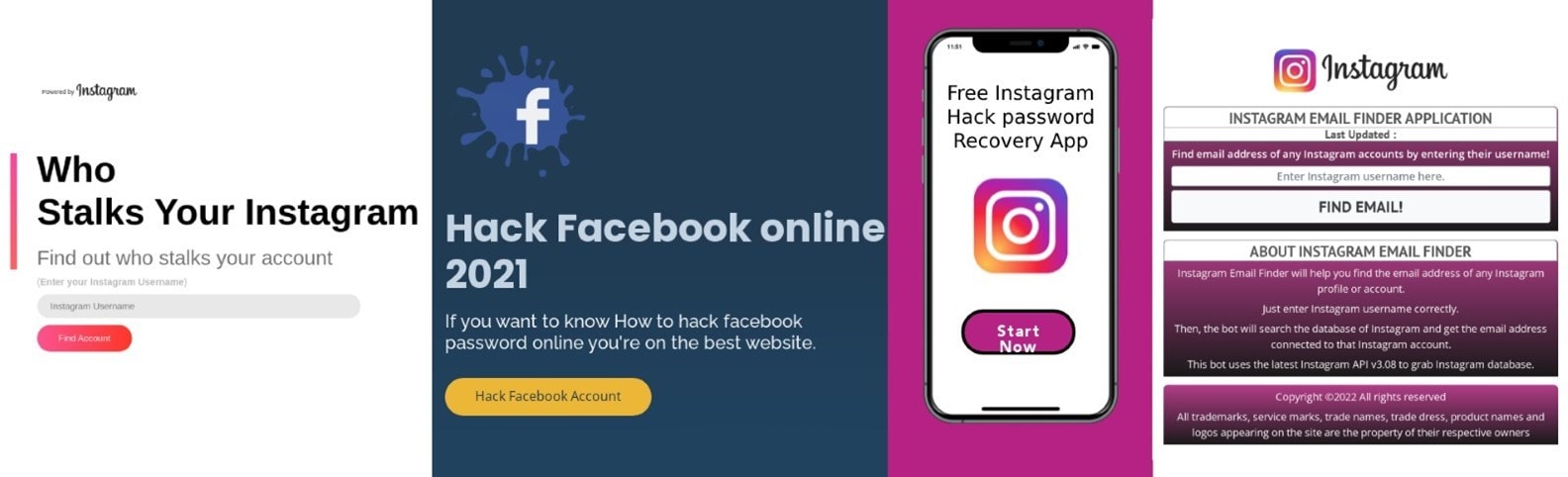

5. Services de piratage de profils

Les services de piratage de profils représentent une variante récente des attaques de phishing ciblant les réseaux sociaux. Les campagnes malveillantes basées sur des services de piratage prétendent souvent offrir aux utilisateurs un moyen de pirater un profil ou de révéler les informations d'autres clients, comme les adresses électroniques ou la liste de leurs interactions. Dans la plupart des cas, l'objectif de ces campagnes n'est pas de voler des informations d'identification, mais de rediriger continuellement les victimes et de monétiser d'autres services tels que des publicités ou des enquêtes.

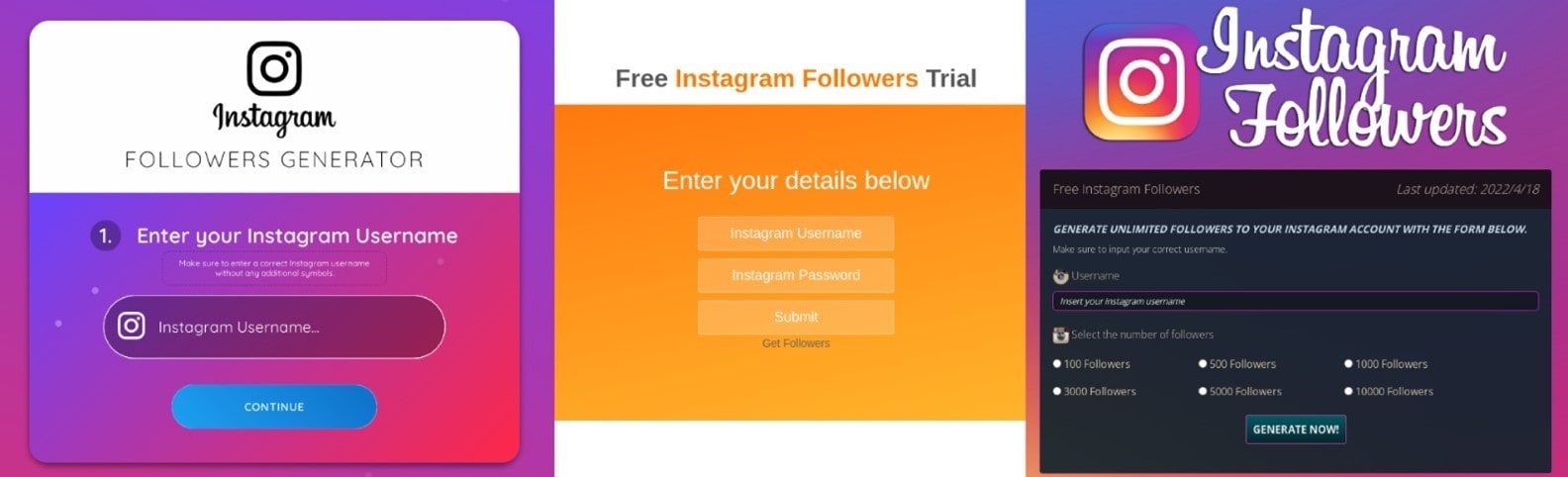

6. Services de génération de followers

La génération de followers et d'interactions autour des comptes de réseaux sociaux est l'un des principaux objectifs des créateurs de contenu et des titulaires de profils. Cet aspect est exploité par un autre système de phishing qui promeut des services pour un coût faible, voire nul. Ces attaques peuvent générer des profits en redirigeant les victimes vers des sites web contrôlés par les attaquants et affichant des publicités (image de gauche), inciter les utilisateurs à révéler leurs identifiants de connexion (image du centre) ou faciliter la diffusion de logiciels malveillants que les victimes doivent installer (image de droite).

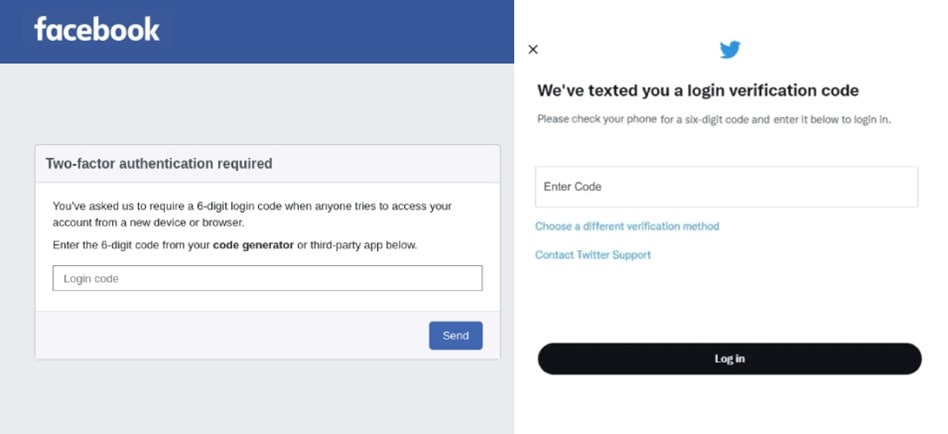

7. Interception de l'authentification à deux facteurs

Si de nombreux utilisateurs sont déjà familiarisés avec l'authentification à deux facteurs, ils pourraient être surpris d'apprendre que leurs codes d'authentification à deux facteurs provenant d'une application ou d'un SMS peuvent également être capturés par phishing. Pour ceux qui ont déjà l'habitude de se connecter avec un code à deux facteurs, un site de phishing qui leur demande un code ne fait que suivre un comportement de connexion appris. Les campagnes de phishing sournoises visent plutôt à intercepter des codes temporaires pour s'introduire dans des profils dont l'authentification à deux facteurs est activée. Ces jetons sont généralement liés au numéro de téléphone de la victime ou à une application générant un code sur son appareil et sont généralement nécessaires pour se connecter et apporter des modifications à un compte.

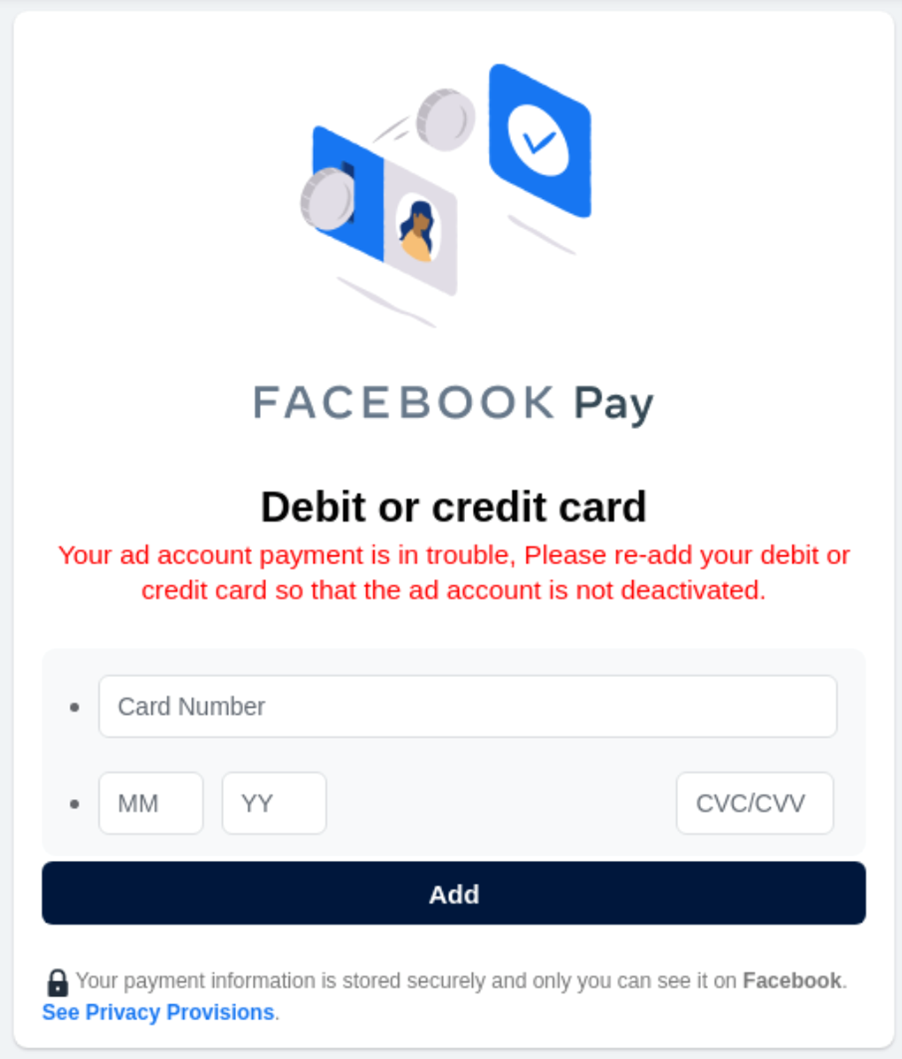

8. Fraude aux paiements

Les auteurs de menaces conçoivent également des campagnes de phishing qui impliquent des plates-formes de réseaux sociaux et sont conçues pour voler des informations financières aux utilisateurs. Les sites web malveillants exploitent généralement des marques de réseaux sociaux connues et demandent à leurs victimes les détails de leur carte de crédit en simulant un problème avec leur compte.

Conclusion

Ces leurres sont importants parce qu'ils ont un impact qui va au-delà de la révélation de vos informations de connexion à une entreprise ou un service. Ils peuvent avoir un impact financier sur la victime ou ses contacts, ils sont utilisés pour diffuser la campagne de phishing, et bien plus encore. Les escrocs s'efforcent d'inciter les gens à révéler leurs données de connexion, c'est pourquoi vous devez vous méfier de ces escroqueries ainsi que de celles qu'ils inventeront ensuite.

Note éditoriale : Nos articles vous fournissent des informations éducatives. Nos offres peuvent ne pas couvrir ou protéger contre tous les types de crime, de fraude ou de menace sur lesquels nous écrivons. Notre objectif est d'accroître la sensibilisation à la cybersécurité. Veuillez consulter les conditions complètes lors de l'inscription ou de la configuration. N'oubliez pas que personne ne peut empêcher l'usurpation d'identité ou la cybercriminalité, et que LifeLock ne surveille pas toutes les transactions dans toutes les entreprises. Les marques Norton et LifeLock font partie de Gen Digital Inc.

Vour voulez en savoir plus ?

Suivez-nous pour connaître les dernières actualités, astuces et mises à jour.